BGP on Windows

BGP-ul a fost ceva ce s-a cerut de mult pe Windows. Si uite ca intr-un final, odata cu Windows Server 2012 R2, BGP-ul si-a facut aparitia si pe Windows.

Nu o sa gasiti nimic de configurat in interfata grafica, ci numai prin Powershell. Conditia este ca RRAS sa fie instalat. Documentatia pentru noile comenzi powershell pentru RRAS (si BGP bineinteles) o gasiti aici:

http://technet.microsoft.com/library/hh918399(v=wps.630).aspx

Iar daca sunteti pasionati de subiect va invit sa cititi si articolul urmator:

De unde am extras si urmatoarele specificatii:

Windows Server 2012 R2 – BGP capabilities

The above section gives an overview of the type of deployments supported by Windows BGP Router. These deployments however require the support of various BGP capabilities to work effectively. Following section lists all such capabilities that are presently supported in Windows BGP Router –

Internal BGP / External BGP support – Both iBGP and eBGP peering session supports are available. To configure either, the administrator has to make sure the appropriate AS Numbers have been assigned to the local and remote BGP Routers. Scenarios 1-4 employ the eBGP peering whereas scenario 4 uses iBGP peering as well.

Mixed / Passive Peering – Windows BGP Peering sessions can be configured as mixed or passive, i.e. it can act as either both Initiator and responder or as responder to incoming requests. The recommendation is to use the Mixed mode (default mode) for BGP peering unless it is being used for debugging / diagnostic purposes. All of the scenarios above are supposed to have Mixed mode peering to enable automatic restarts in case of failure events.

IPv4 and IPv6 transport peering support – Windows BGP Router supports both IPv4 and IPv6 peering. However, the BGP Identifier has to be configured as the IPv4 address of the BGP Router. The above scenarios can have any of the two peering types (IPV4 / IPv6).

IPv4 / IPv6 unicast route learning and advertisement capability (Multiprotocol NLRI) – Irrespective of the transport, Windows BGP Router is capable of exchanging IPv4 and IPv6 routes if the appropriate capability is announced while establishing the session. To configure IPv6 routing, parameter IPv6Routing has to be enabled and Local Global IPv6 address has to be configured at the router level.

Transit routing support – Windows BGP Router supports iBGP <-> iBGP and iBGP <-> eBGP transit routing. However, eBGP <-> eBGP transit routing support is not available as of yet. iBGP <-> eBGP transit routing is evident in all of the scenarios discussed in previous section.

Static route configuration support – Custom / static routes or interfaces can be configured on the Windows BGP Router via the available Add-BgpCustomRoute cmdlets. The routes being configured can be the prefixes or the name if the interfaces from which the routes have to be picked. However, only the routes with resolvable next-hops will be plumbed into the BGP routing tables and advertised to peers.

Equal Cost Multi Path Routing support – Windows BGP Router supports ECMP and can have more than one equal cost routes plumbed into the BGP routing table / stack. The decision to select the route for transmitting data packets in such cases is taken randomly in such cases.

Route filtering – Windows BGP router supports filtering ingress or egress route advertisements based on multiple route attributes such as

-

Prefix,

-

ASN-Range,

-

Community,

-

Next-Hop

Route Attribute re-write capability – Following attributes can be added, modified or removed from the ingress / egress route advertisements by using the BGP Routing policies

-

Next-Hop

-

MED

-

Local-Pref

-

Community

HoldTime and IdleHoldTime configuration – Windows BGP Router supports configuration of HoldTimer and IdleHoldTimer values as per the network requirements. It can be dynamically changed to accommodate interoperability with third party devices or to maintain a certain min / max time for reconnect (useful for failovers, route dampening etc.).

Route-Reflector client – Windows BGP Router can act as a Route-Reflector client, however it cannot be used to act as Route-Reflector itself. This is useful in cases where a new BGP Router needs to be introduced in complex topologies using third party BGP Routers deployed in RR mode.

Interoperability with 3rd party solutions – Windows BGP routing solution has been tested for interoperability with most of the major third party BGP routing devices (details in Interoperability with 3rdparty solutions section).

Route-Refresh support – Windows BGP Router supports Route-Refresh and advertises this capability on peering by default. It is capable of sending a fresh set of route updates when requested by a peer via route-refresh message.

BGP Statistics (Message counters, Route counters) – Windows BGP Router supports displaying the message and route statistics, if required, by using the Get-BgpStatistics cmdlet.

Windows Firewall & some interesting stuff

Chestia cu profilele si Windows Firewall incepand cu Windows Vista a cam fost o necunoscuta pentru mine. Au fost cazuri in care a a trebuit sa invat exact cum lucreaza insa de fiecare data uitam tot ce invatam pentru ca pur si simplu mi s-au parut cam ciudate.

Si cum zilele trecute a trebuit sa ajut un prieten cu o problema legata “oarecum” de Windows Firewall, am ajuns din nou sa studiez capitolul asta si m-am gandit sa mai scriu aici cateva chestii utile as spune eu.

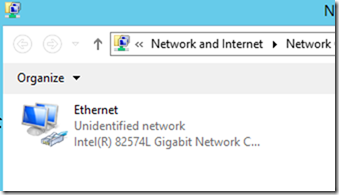

Prima ar fi legata de scenariul in care nu ati setat gateway pe un adaptor de retea. In cazul asta adapatorul apare cu mesajul Unidentified network, asta pentru ca Network Location Awarness (NLA) nu are cum sa determine reteaua la care sunteti conectat.

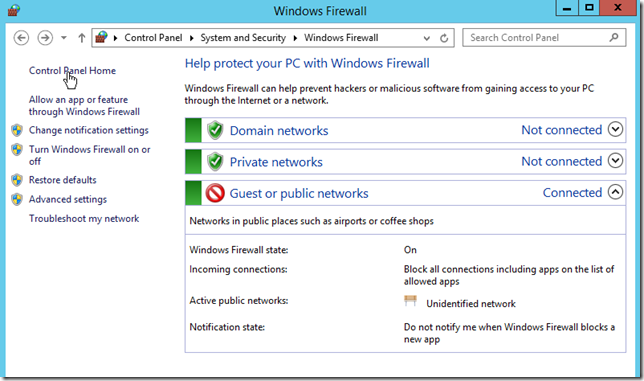

Ce este interesant este ca daca NLA nu poate determina reteaua in care sunteti conectat atunci profilul stabilit va fi Guest or Public, adica cel mai restrictionat. Iar Windows Firewall va aplica restrictiile stabilite pentru acest profil.

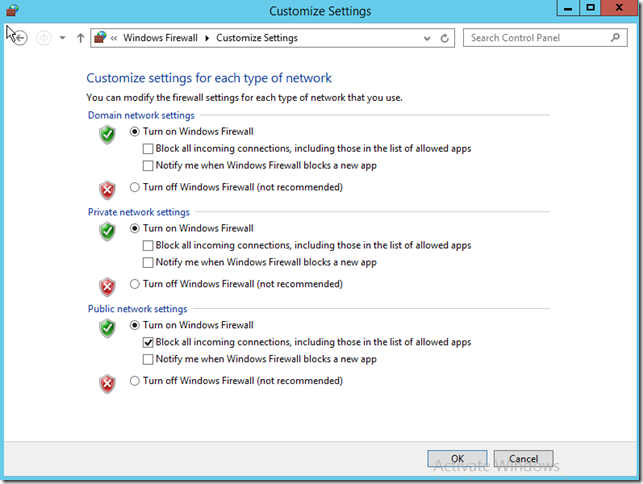

Ca sa anulati restrictiile din Windows Firewall puteti sa opriti Windows Firewall din Control Panel:

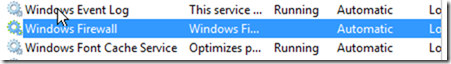

Cateodata tendinta este de a opri serviciul Windows Firewall din Services.

Nu va recomand. De ce? Pentru ca filtrarile vor ramane in continuare active.

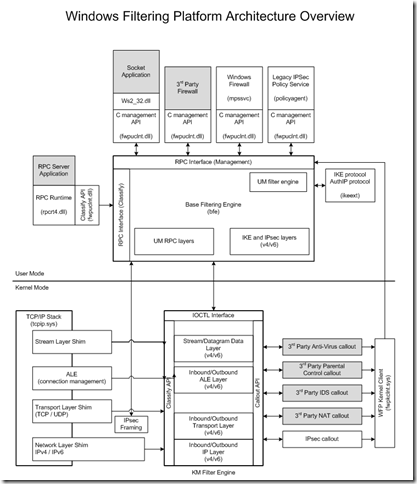

Serviciul Windows Firewall discuta cu Base Filtering Engine ce ruleaza tot in User Mode, dar se leaga la driverul din kernel ce face filtrarile.

Nota: gasiti destul de multe informatii utile aici: http://msdn.microsoft.com/en-us/library/windows/desktop/aa366509(v=vs.85).aspx

Deci daca oprim Windows Firewall, Base Filtering Engine ramane in continuare pornit si va aplica setarile de pe profilul activ. Si mai rau, daca pe profilul respectiv setarile din CP erau pe OFF, cand opriti Windows Firewall, BSE va intra intr-un lockdown mode sau block mode in care va aplica filtrarile de pe profilul respectiv (asta din observatiile mele pentru ca multa documentatie pe tema asta nu prea exista).

Daca totusi vreti sa-l opriti complet atunci opriti si Base Filtering Engine (cu toate ca am un feeling ca inca o sa mai filtreze ceva). Oricum varianta recomandata este cu serviciile pronite si OFF din Control Panel.

Si ar mai fi o varianta si anume de a opri NLA-ul pentru ca astfel sistemul nu poate detecta profilul retelei in care se afla adaptorul iar asta o sa-l bage in ceata pe Windows Firewall.

O sa revin la ce spuneam la inceput si anume ca nu ma inteleg de loc cu modelul asta de profile din Windows Networking. Oare numai eu am problema asta?

Windows 8.1 & Windows Server 2012 R2 GA Update

Acum ca Windows 8.1 & Windows Server 2012 R2 sunt lansate oficial, mai trebuie mentionat ceva pentru cei ce s-au repezit sa instaleze RTM-urile de pe Technet/MSDN.

RTM-ul nu mai este versiunea finala ca pe vremuri, ci trebuie sa asteptati GA Version (General Availability). Asa ca daca ati instalat vreuna din versiunile de windows mentionate mai sus mai devreme de GA atunci va trebuie sa instalati urmatoarele update-uri (destul de maricele):

Windows 8.1 and Windows Server 2012 R2 General Availability Update Rollup

Performance and reliability improvements for Windows 8.1 and Windows Server 2012 R2

PS: Deja pe contul meu de Technet e haos total. Pur si simplu nu stiu ce sa mai downloadez de acolo. Sunt si imaginile vechi si cele noi, puse la gramada iar singurul mod prin care poti sa le diferentiezi usor ar fi data la care au fost uploadate.

Exchange Server support & firewalls

La adresa urmatoare gasisti un articol al echipei de Exchange ce va va ajuta sa puneti capat discutiilor interminabile intre echipele de arhitectura/windows/networking/security.

http://blogs.technet.com/b/exchange/archive/2013/02/18/exchange-firewalls-and-support-oh-my.aspx

Pe scurt. Scenariul in care exista restrictii de trafic intre serverele de Exchange sau intre Exchange si domain controllere, nu este suportat (exceptie facand Edge bineinteles).

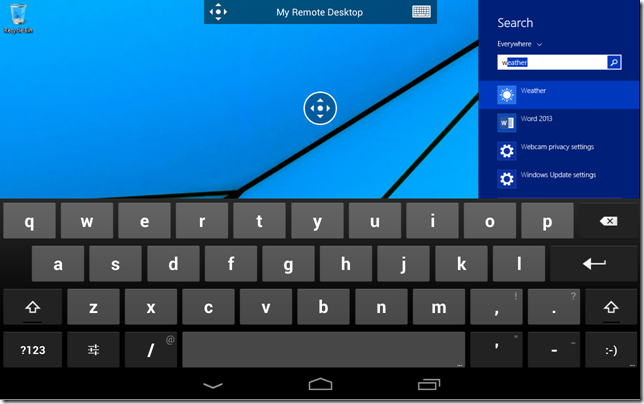

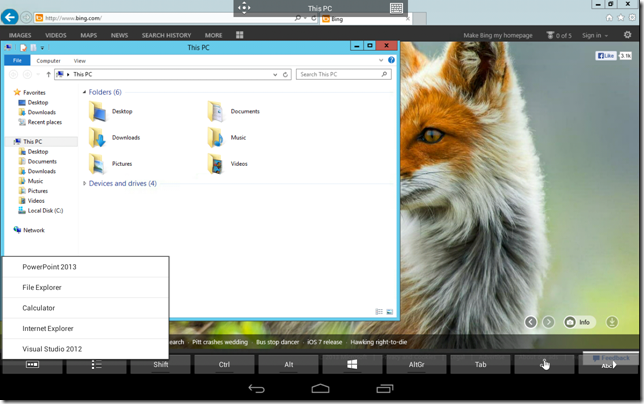

RDP Client pentru Android si IOS

Prima data nu mi-a venit sa cred. Microsoft a lansat un client de RDP pentru Android si IOS. Poate ca au fost impinsi de mediile enterprise unde VDI-ul lor se lovea de problema asta? Habar nu am, insa clientul arata si se misca foarte bine (testat de mine doar pe Android).

https://play.google.com/store/apps/details?id=com.microsoft.rdc.android

Initial am crezut ca o sa fie acelasi client cu cel prezent pe Windows 8 (versiunea touch) insa m-am inselat. E cu totul altceva si e de bine. E rapid, are mouse virtual, keyboard ce merge activat cand vrei, suporta RemoteFX si e si free.

Si acum stau si ma intreb din nou: oare cum de au reusit sa faca versiunea de Android si IOS mai buna decat versiunea de Windows???

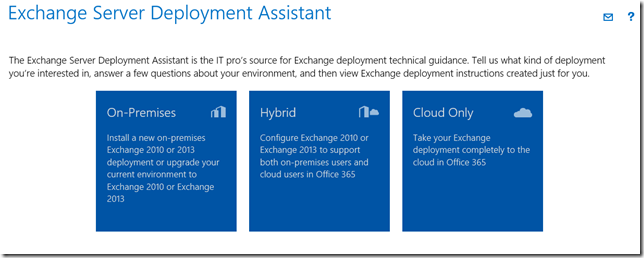

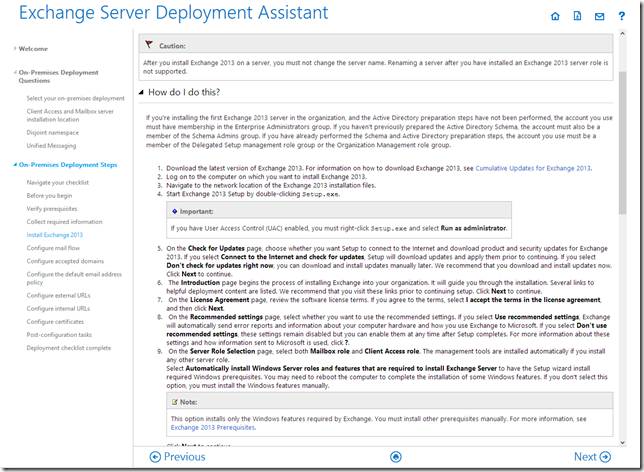

Exchange Server Deployment Assistant

Exchange Server Deployment Assistant este un tool web ce va poate pune la dispozitie un checklist cu pasii necesari unei instalari de Exchange Server in diferite scenarii.

Tool-ul este disponibil la urmatoarea adresa:

http://technet.microsoft.com/en-us/exchange/jj657516.aspx

Iar dupa in scurt chestionar va va pune la dispozitie checklist-ul de care spuneam ce arata cam asa:

Iar toata informatia de aici merge tiparita foarte usor.

Telnet replacement in Powershell v4 & other stuff

Ultima versiune de Windows care venea cu clientul de telnet activat era Windows 2003. Din 2003 si pana acum au trecut 10 ani si tot nu e instalat by default. Cam atat le-a luat celor de la MS sa isi dea seama ca e nevoie de acel client sau daca nu de un replacement. Va intrebati, oare cine mai foloseste telnet? Pai orice admin cu experienta stie ca poti face telnet pe un port TCP pentru a testa conectivitatea dintre doua sisteme. In unele cazuri poti chiar trimite comenzi serverului remote (SMTP, HTTP).

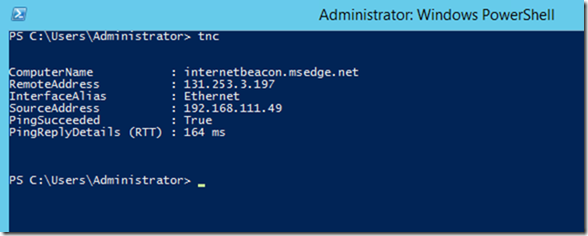

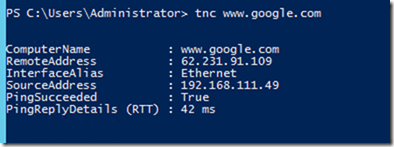

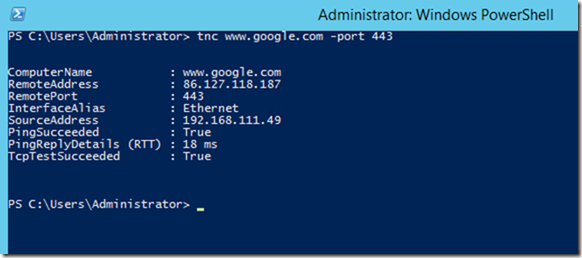

Instalat by default tot nu o sa-l vedeti, dar acum exista un replacement ce vine cu Powershell V4, numit Test-NetConnection sau alias TNC. O simpla rulare a comenzii ne va afisa urmatoarele:

Fara nici un parametru specificat, comanda va testa conectivitatea la internet incercand un PING catre internetbeacon.msedge.net. Sau pot specifica eu un host preferat.

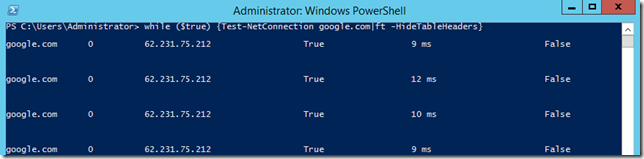

Deci putem folosi comanda ca si PING replacement (oarecum, o sa dezvolt mai tarziu). Dar daca vrem sa simulam echivalentul PING –T? O varianta ar fi asa:

while ($true) {Test-NetConnection google.com|ft -HideTableHeaders}

Dar spuneam ceva de Telnet. Putem folosi TNC pentru a incerca sa ne conectam pe un port TCP remote, folosind parametrul –PORT:

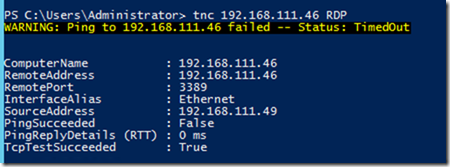

Sau putem folosi parametrul -CommonTCPPort cu una din valorile SMB,HTTP,RDP,PING (chiar daca ICMP-ul nu e TCP![]() ).

).

In exemplul de mai sus comanda a incercat o conexiune pe portul RDP (dar si ICMP – default). RDP a functionat, ICMP nu, dupa cum se si vede.

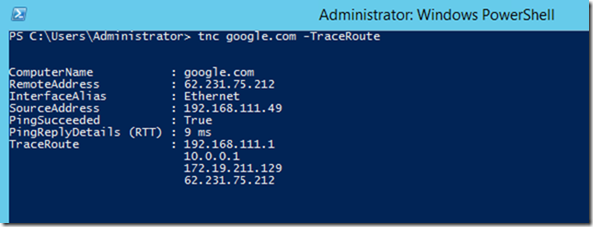

Iar si mai interesant este ca merge folosita si ca replacement pentru TRACERT, folosind –TraceRoute:

Comanda nu este perfecta si eu sper ca cei din echipa de Powershell sa nu se opreasca aici si sa o dezvolte in continuare. Le-a trebuit cam mult sa realizeze ca era nevoie de asa ceva. Stau si ma intreb din nou: oare pe cine a deranjat clientul ala de telnet???

Creating Windows ISO with oscdimg

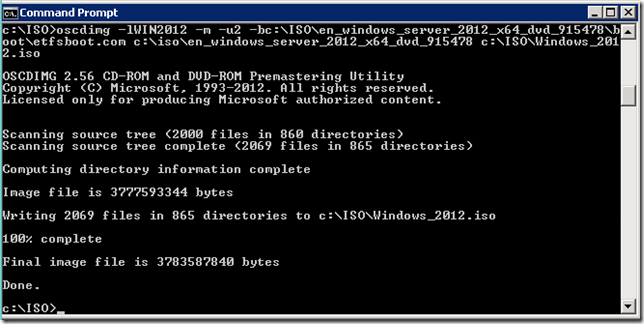

Un mod simplu de a reface o imagine bootabila de Windows (ca de exemplu atunci cand vrei sa adaugi fisierul EI.CFG in imagine ca sa scapi de pasul obligatoriu in care ti se cere product key-ul) este folosind un tool inclus in Windows Assessment and Deployment Kit. AIK este destul de mare dar puteti selecta la instalare doar Deployment Tools si astfel veti obtine tool-ul OSCDIMG.

Cu OSCDIMG puteti reface ISO-ul de Windows exact ca in imaginea de mai jos si este chiar foarte rapid.

Atentie ca dupa parametri nu trebuie lasat spatiu. In exemplu de mai sus se poate vedea un exemplu corect.

Cum sa stergi cache-ul DNS de pe TMG

Nu stiu daca ati observat insa cateodata ipconfig /flushdns nu rezolva foarte multe pe un server cu TMG/ISA instalat.

Si asta pentru ca TMG-ul mai tine inca un nivel de cache pentru DNS.

Ca sa stergeti cache-ul o sa fie nevoie sa rulati comanda DNSTOOLS /C, ce se regaseste in TMG Tools & SDK.

Kiwi Syslog–How to split log files by server IP/Hostname

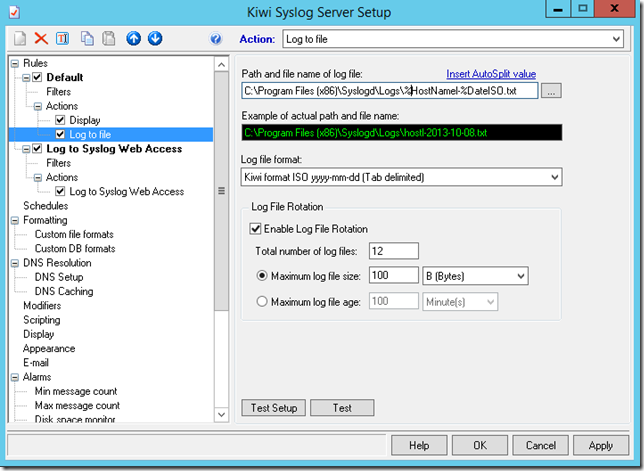

By default Kiwi Syslog va pune toate evenimentele primite intr-un singur fisier, in SyslogCatchAll si in fiecare zi va genera un fisier nou.

Dar daca vreti sa separati logurile si evenimentele fiecarui server sa fie tinute in fisiere separate atunci e nevoie sa apelati la un mic tuning. Deschideti File\Setup…

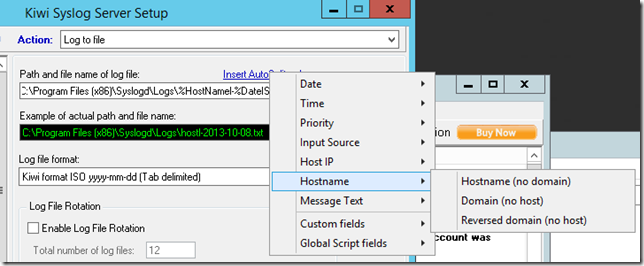

Selectati Log to file, dati click pe numele fisierului log si folositi optiunea Insert AutoSplit value:

Iar in numele fisierului o sa va introduca variabila %HostNamel. Odata facuta treaba asta Kiwi va genera fisiere noi pentru fiecare server in parte.