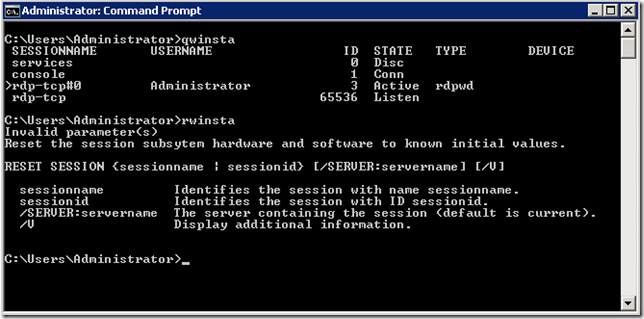

Finding and disconnecting RDP sessions

Modul in care putem gasi sesiunile RDP deschise pe serverele din environment nu este ceva nou. Nici macar comenzile pe care o sa le prezint. Dar trebuie sa le reamintesc pentru ca nu le aveam aici.

Ca baza sunt doua comenzi numite QWINSTA si RWINSTA:

Prima listeaza conexiunile RDP deschise pe serverul local sau pe unul remote, iar a doua poate reseta o sesiune. Comenzile exista de mult timp in Windows si chiar daca exista deja alte comenzi ce fac acelasi lucru, sunt bine de stiut pentru ca le gasiti pe toate versiunile de Windows incepand cu Windows 2000.

Ca referinta pentru aceste task-uri gasiti aici lista intreaga de comenzi: http://technet.microsoft.com/en-us/library/cc771505.aspx

Mi-ar fi placut totusi sa vad toate aceste comenzi consolidate intr-una singura. No more query, query session, query user, quser, qwinsta. Harababura totala.

No more cables – WiGig

Se pare ca tehnologia WiGig o sa faca multe alte tehnologii recent aparute sa dispara mai rapid decat ne-am imaginat.

Deja Dell a scos primul device WiGig enabled: http://www.dell.com/Learn/us/en/uscorp1/secure/2013-02-25-dell-wireless-docking-station?c=us&l=en&s=corp&delphi:gr=true

(Dell 6430u va functiona cu acest docking station).

Despre WiGig mai cititi si aici: http://en.wikipedia.org/wiki/Wireless_Gigabit_Alliance

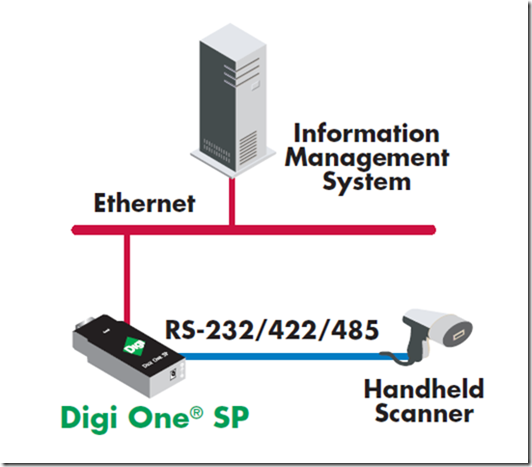

Sending text messages (SMS) from SCOM

Nu o sa explic cum se fac setarile din SCOM ci doar o sa va arat doua produse de care aveti nevoie pentru a evita scenariul cu om telefon mobil vechi conectat la server.

Prima data, aveti nevoie de un terminal GSM pentru a inlocui telefonul mobil:

http://www.wivia.com/p/productid-21/cinterion-siemens-tc35i-gsm-terminal

Si este chiar ieftin – 99 Euro.

Iar mai apoi va mai trebuie un adaptor serial to ethernet, ca cel descris aici:

http://www.digi.com/products/serialservers/digionesp

Pretul pentru acest adaptor e undeva pe la 150E insa aveti nevoie de asa ceva mai ales daca serverul SCOM se afla intr-o masina virtuala sau vreti sa partajati terminalul GSM cu alte servicii.

Nu am gasit singur aceste produse ci cu ajutorul acestui articol:

http://thoughtsonopsmgr.blogspot.ro/2010/06/sending-out-sms-messages-with-scom.html

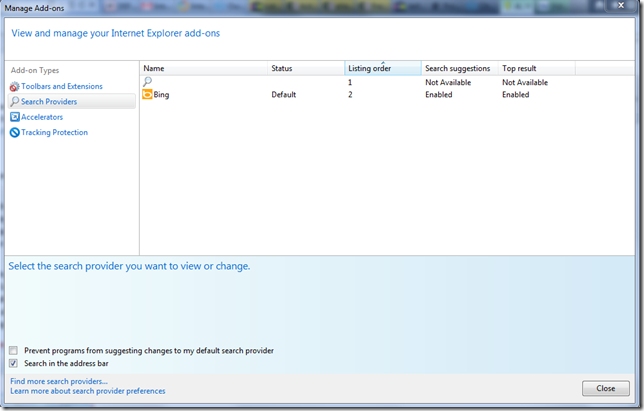

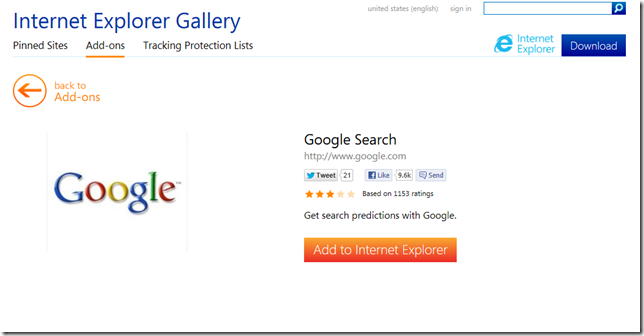

Changing the default search provider in Internet Explorer

Am observat ca foarte multa lume prefera Google Chrome si pentru faptul ca poti executa search-uri direct din address bar. Bineinteles ca motivele pot fi multe altele dar nu o sa intru in detalii.

Ce nu se stie insa este ca acest lucru este posibil si din versiunile mai noi de Internet Explorer unde a disparut fereastra separata de search si functionalitatea a fost integrata in address bar.

Problema e ca by default doar Bing este setat ca search provider in IE si acum sa fim seriosi, cine foloseste Bing?

Puteti schimba search providerul folosind optiunea Manage Add-ons:

Si daca nu aveti Google aici, il puteti adauga selectand “Find more search providers” iar din pagina nou deschisa selectati Google Search.

Ei bine din acest moment puteti cauta direct cu Google Search folosing address bar-ul din Internet Explorer.

Refreshing AD group membership without logoff/reboot

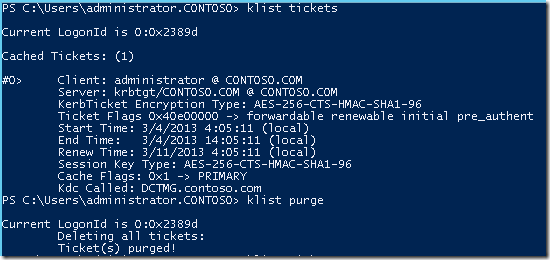

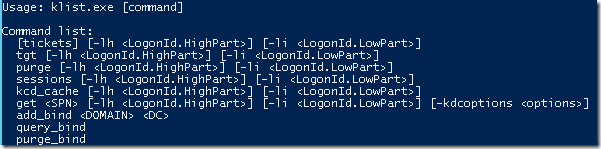

Cum tocmai am observat ceva parametri noi in comanda KLIST de pe Windows 2012, m-am gandit sa pomenesc un scenariu in care aceasta comanda este de foarte mare folos.

Si anume, atunci cand actualizati group membership-ul unui utilizator si vreti ca schimbarile sa aiba efect instant fara a mai face logoff.

Folosind KLIST PURGE vom sterge toate ticketele Kerberos cache-uite si vom forta sistemul sa obtina unele noi.

La fel putem face si pentru computer account, insa va trebui sa rulam un command prompt sub contul SYSTEM. Pentru asta va recomand psexec. Sau mai e si varianta klist –li 0x3e7 purge de pe un command prompt elevat.

Si in incheiere iata si noii parametri ai KLIST din Windows 2012 (nedocumentati inca, insa simplu de inteles)

PS: Incepand cu Windows 7/2008R2, KLIST este inclus in OS. Pentru 2003 il gasiti in Resource Kit, iar pentru Vista … pe cine sa mai pacalesc ca oricum nu mai foloseste nimeni Vista ![]() .

.

Internet Explorer 10 for Windows 7 released

Dupa luni de asteptare, Internet Explorer 10 a fost lansat si pentru Windows 7. Il puteti descarca de pe link-ul urmator:

http://windows.microsoft.com/ro-ro/internet-explorer/downloads/ie-10/worldwide-languages

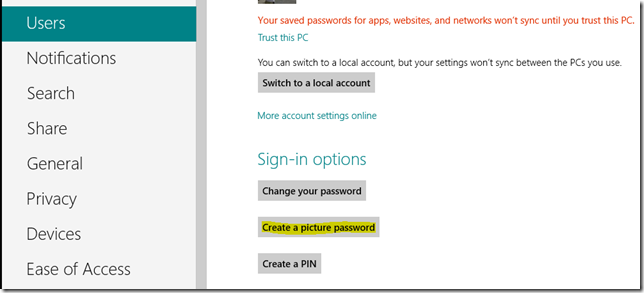

New authentication methods in Windows 8

Topicul asta a cam starnit multe discutii pe internet, unele cu motiv altele fara. Important e sa fim constienti de noile metode de autentificare din noul sistem de operare si sa avem habar despre modul in care functioneaza.

Cum noul OS a fost gandit pentru device-uri cu touch trebuia sa existe si o metoda de autentificare mai simpla decat introducerea unei parole pe sistemul tastatura. Si nou si diferit de vedem pe alte platforme este Picture Password.

Optiunea o gasiti in Settings si este foarte simplu de activat.

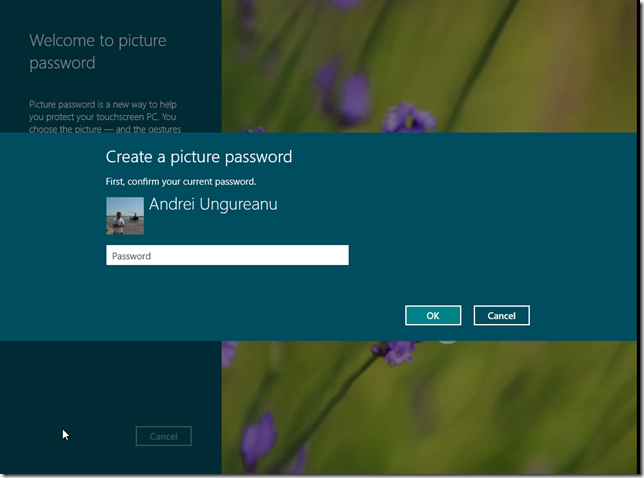

Prima data trebuie sa introduceti parola existenta folosita pentru a va loga pe sistem.

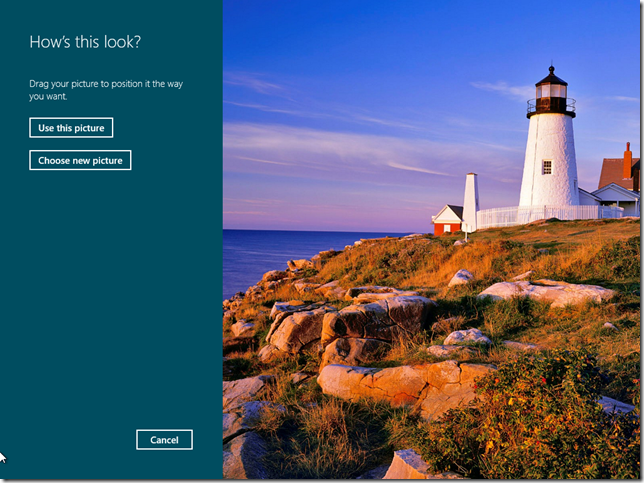

Iar apoi sa selectati o fotografie/imagine ce va fi folosita in noul proces de autentificare.

Pasul urmator este de a selecta actiunile pe care va trebui sa le efectuati pe imagine pentru a va autentifica pe sistem. Actiunile permise sunt cercuri sau linii. Trei astfel de actiuni trebuiesc definite.

In cazul meu am incercuit o zona din imagine si am trasat doua linii in alte doua zone. La logon imi va fi prezentata aceasta imagine si daca voi reusi sa repet actiunile definite mai sus corect pe aceasta imagine imi va fi permis accesul.

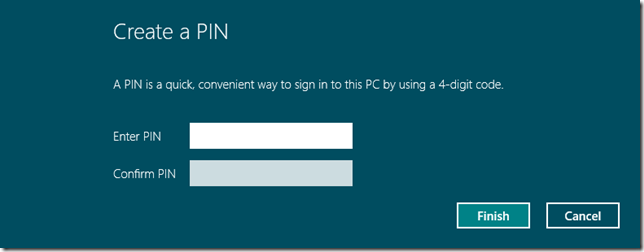

Celalta varianta de autentificare este cea prin PIN si probabil multi utilizatori de device-uri mobile o folosesc deja.

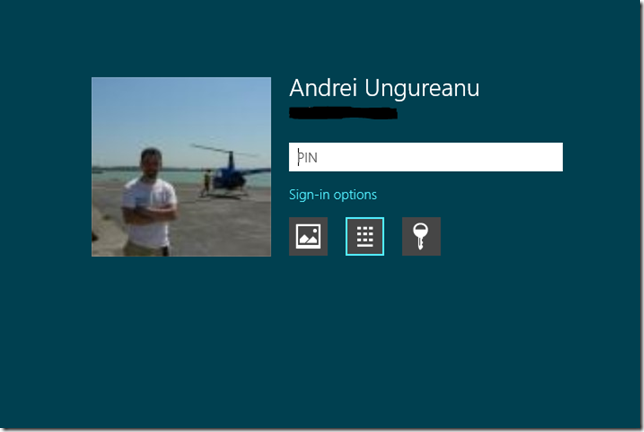

Ce este interesant este ca toate metodele de autentificare pot fi active in acelasi timp. La autentificare ne sunt prezentate toate variantele dupa cum se poate vedea in imaginea de mai jos:

Discutiile pe net au aparut datorita faptului ca parola ar stocata clear text pe sistem. In fine, nu e chiar asa. Pentru Picture Password, in background este folosita tot parola initiala pe care am si validat-o de la tastatura in prima parte a wizard-ului. Cand setam Picture Password aceasta parola este criptata si stocata pe sistem si este folosita pentru autentificare cand rezolvam challenge-ul propus de Picture Password.

Da, nu este cea mai sigura metoda de autentificare, poate ca si implementarea mai lasa de dorit, PIN-ul nu este nici el foarte sigur, insa sunt alternative la clasicul logon si e bine sa stim optiunile.

Ceva mai multe detalii despre cum funtioneaza puteti gasi in articolul urmator:

http://blogs.msdn.com/b/b8/archive/2011/12/16/signing-in-with-a-picture-password.aspx

gPLink & gPOptions

Mai toata lumea a aflat deja ca GPO-urile sunt stocate in SYSVOL iar acolo e usor sa le vezi, sa le identifici dupa GUID si sa vezi ce scripturi contin sau adm-uri.

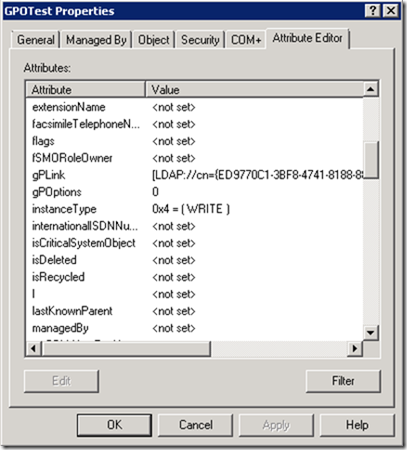

Dar cam putine s-au spus despre partea din Active Directory a GPO-urilor. Si aici intervin doua atribute – gPLink si gPOptions. Aceste doua atribute le gasiti la nivelul Organizational Unit-urilor din AD si controleaza ce GPO-uri si cum se aplica la nivelul acestor containere.

GPLink contine toate GPO-urile link-uite la acel nivel sub forma unui string ce arata cam asa:

[LDAP://cn={ED9770C1-3BF8-4741-8188-88780B464060},cn=policies,cn=system,DC=winadmin,DC=local;1][LDAP://cn={587141C3-1FD5-48F8-B2C7-3E2FD900360D},cn=policies,cn=system,DC=winadmin,DC=local;3]

Cand clientul citeste GPO-urile, din acest atribut vede ce GPO-uri i se vor aplica si in ce fel. Foarte importanta aici este valoarea ce urmeaza calea LDAP a GPO-ului. In exemplul de mai sus se poate vedea ca am doua politici, una care la final are valoarea 1 si alta care are valoarea 3.

By default valoarea este 0 pentru un GPO care nu are nici o setare speciala. Valoarea 1 reprezinta un GPO Link dezactivat, 2 – Enforced, iar 3 dezactivat & enforced (este ignorat la fel ca si pentru valoarea 1).

Atributul gPOptions se refera la setarea pe care o stim sub numele de Block Inheritance. Cand Block Inheritance este activat, atunci gPOptions este 1 si politicile ce nu sunt Enforced din OU-urile superioare nu se vor aplica.

By default gPOptions este 0 sau null.

Ca si referinta pentru cei ce vor sa lucreze low level cu GPO & AD puteti sa aruncati un ochi si aici: http://msdn.microsoft.com/en-us/library/cc232505.aspx

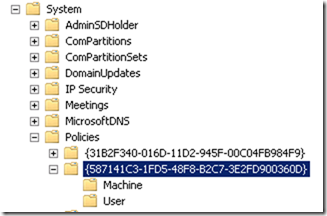

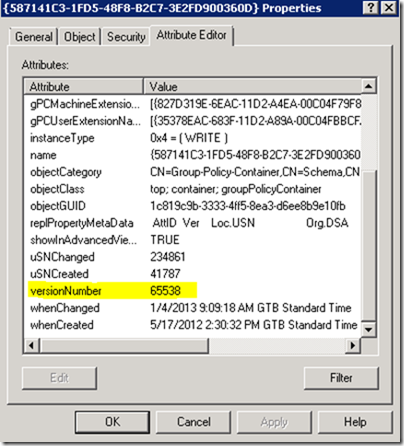

GPO version numbers

Acum ceva timp am scris un articol numit The Truth About Group Policy Objects Refresh si ma refeream acolo la un version number aflat in GPT.INI.

Se pare ca m-am inselat si cineva mai destept ca mine m-a lamurit ca nu e chiar asa. Si anume clientul vace verificarile pe baza unui atribut din AD care teoretic corespunde cu valoarea din GPT.INI.

Atributul se numeste versionNumber si il gasiti pe obiectul cu GUID-ul GPO-ului aflat in CN=Systems,CN=Policies:

Am vrut sa atrag atentia asupra acestui lucru deoarece exista cazuri cand replicarea SYSVOL-ului nu se face in acelasi timp cu cea din AD, clientul vede ca GPO-ul s-a schimbat pe baza atributului din AD, dar aplica aceleasi setari vechi din SYSVOL.

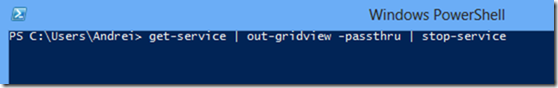

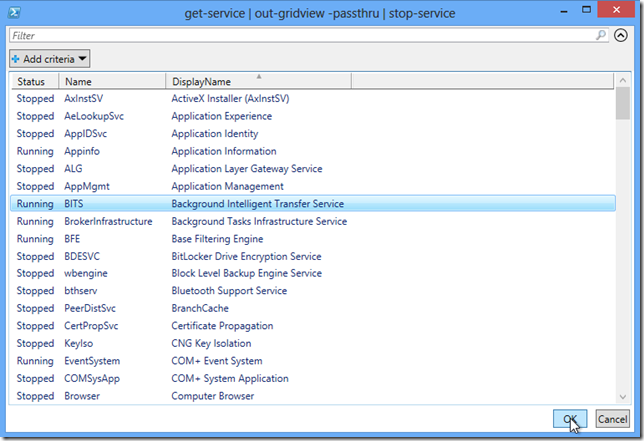

Out-GridView changes in Powershell v3

Cei familiari cu Powershell stiu ca Out-GridView este un mod simplu de a afisa rezultatele intr-un format grafic usor de sortat.

Mai nou in versiunea 3, cmdlet-ul Out-GridView a primit un parametru nou numit PASSTHRU ce va permite sa interactionati cu rezultatele din lista.

In exemplul de mai jos comanda GET-SERVICE trimite o lista de obiecte catre OUT-GRIDVIEW pentru afisare.

Dar pentru ca am adaugat parametrul PASSTHRU, rezultatul selectiei mele poate fi trimis mai departe prin pipeline catre urmatoarea comanda. Se poate vedea ca au aparut butoanele ce permit validarea selectiei.

Cum urmatorul meu cmdlet este stop-service voi obtine oprirea serviciului selectat.

Spor!

PS: stop-service necesita comand prompt elevat.

PS2: Un alias pentru OUT-GRIDVIEW este OGV.