ISA/TMG one to one NAT

Pentru ca de curand am fost intrebat de multe ori despre one to one NAT in ISA sau TMG m-am gandit sa clarific putin lucrurile.

Termenul de NAT one to one (sau Full Cone NAT) se refera la posibilitatea ca device-ul care face NAT sa mapeze in tabela lui de translatare o adresa dedicata si permanenta pentru IP-ul translatat.

Imi este cam greu sa explic principiile de baza asa ca doritorii pot citi mai multe aici: http://www.cisco.com/web/about/ac123/ac147/archived_issues/ipj_7-3/anatomy.html

In mare as putea sa spun ca ISA/TMG nu o sa faca niciodata Full Cone NAT asa cum este descris la Cisco. Asta si pentru ca este un firewall, iar principiul descris de Cisco este mult prea permisiv. In schimb anumite parti din acest model pot fi implementate cu ISA/TMG.

O sa incerc sa descriu doua din scenariile in care este nevoie de acest model de NAT, si cum pot fi ele realizate cu ISA/TMG.

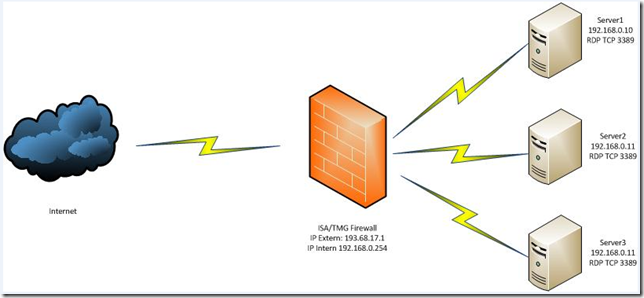

Ca exemplu am luat o infrastructura care are 3 servere aflate in spatele unui firewall tip ISA/TMG.

In primul scenariu, se cere ca fiecare dintre serverele din reteaua interna sa poata fi accesat din exterior prin RDP pe portul default TCP 3389.

Hmm, pai cu un singur IP pe interfata externa normal ca nu se poate. Solutia trebuie sa arate cam asa:

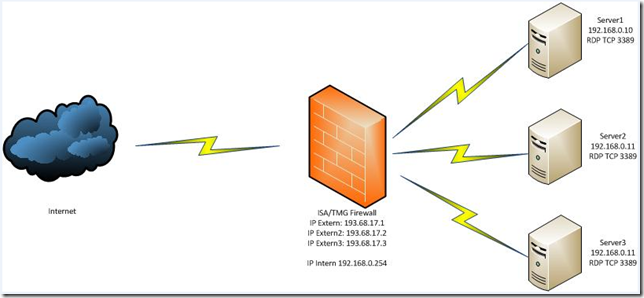

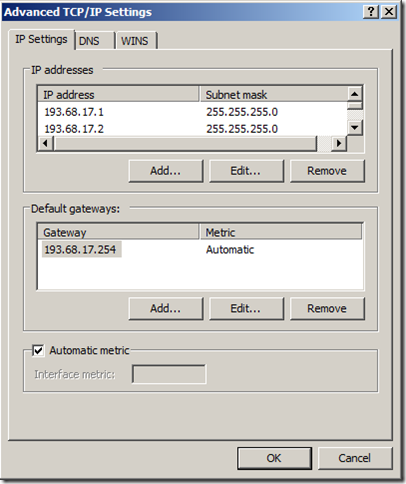

Observati ca de data asta firewall-ul are mai multe IP-uri externe. Publicand portul 3389 pe fiecare IP in parte putem sa realizam foarte usor ceea ce s-a cerut. Server1 va putea fi accesat prin 193.68.17.1:3389, Server2 prin 193.68.17.2:3389 si asa mai departe. Acest scenariu poate fi realizat cu ISA2004/2006/TMG fara nici un fel de problema (prin Server Publishing). Multi “specialisti” cauta sa faca asa ceva cu ISA, insa auzind din diverse locuri ca ISA nu stie de NAT one-to-one renunta.

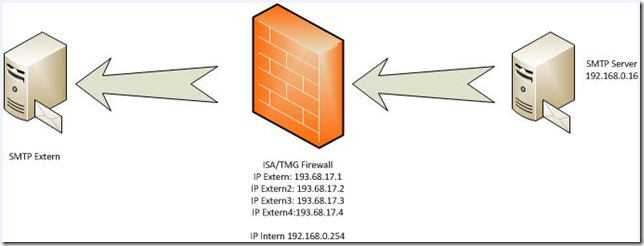

Acum sa luam un alt caz, foarte discutat si pentru care chiar era nevoie de o imbunatatire. Cazul “outbound” in care un server din spatele lui ISA comunica cu un server din extern iar traficul trebuie sa iasa pe un IP dedicat. Cam toate discutiile de pe Internet se refera la scenariul cu serverul de email (care bineinteles ca are IP-ul lui dedicat si diferit de cel primar al lui ISA) care trebuie sa iasa in extern pe un anumit IP (de regula acelasi cu MX-ul, sau ca se se potriveasca cu nu stiu ce inregistrare PTR). Ei, cazul asta nu merge pe ISA 2004/2006. Toate conexiunile outbound ies prin IP-ul primar de pe interfata externa a lui ISA.

Cu toate ca e un inconvenient, nu e un capat de lume, dar multi se impotmolesc in asta.

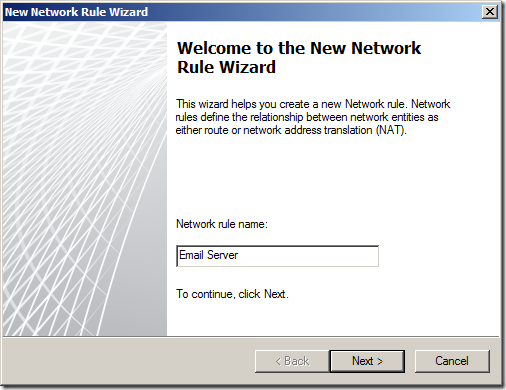

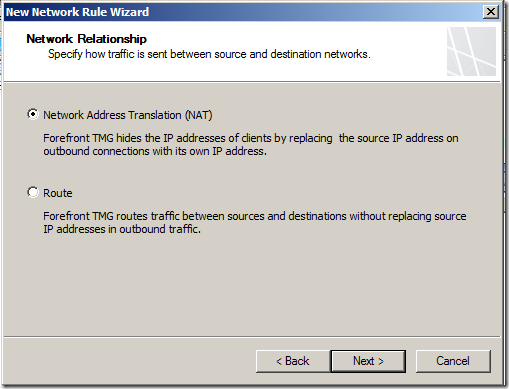

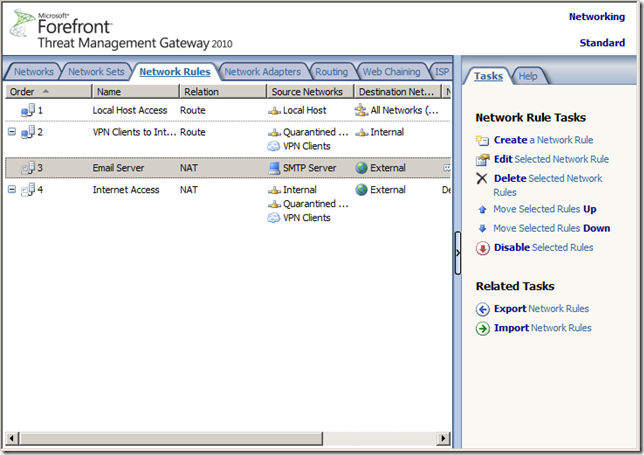

Incepand cu TMG (probabil datorita valurilor de comentarii si sugestii de pe Internet) a fost introdusa si posibilitatea de a mapa traficul outbound pe un anumit IP (adica exact de ziceam mai sus), functionalitatea numindu-se Enhanced NAT. Nu e ceva foarte visibil in interfata TMG si din acest motiv o sa arat cum se face.

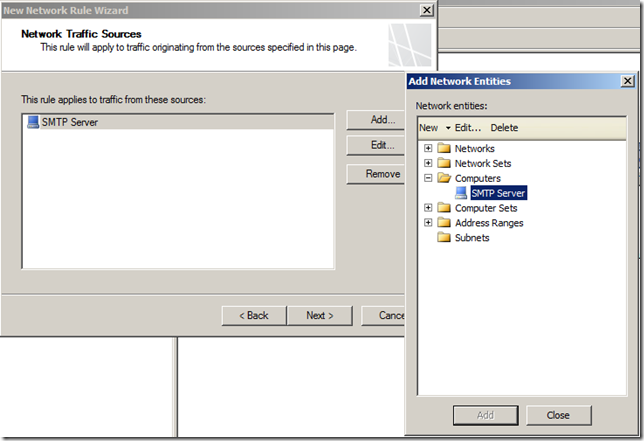

Obiectul de tip Computer de mai sus, contine IP-ul serverului de email.

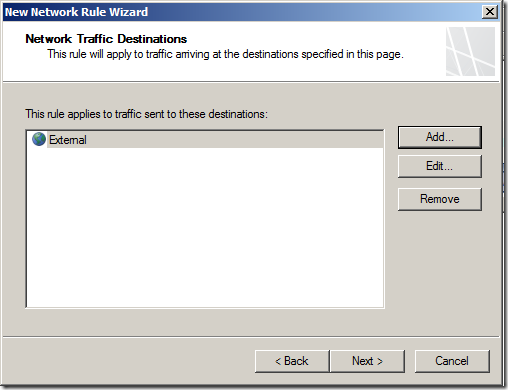

External se refera la tot ce nu e cuprins in alta retea definita in TMG (adica tot ce e extern).

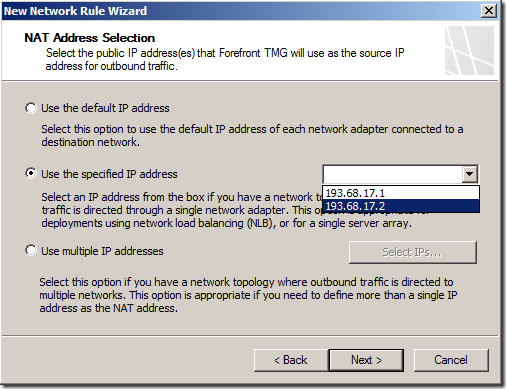

IP-urile respective trebuie sa fie adaugate pe interfata de retea externa.

Nota: cu 4 IP-uri pe placa externa, interfata TMG nu imi afisa nici un IP in lista. Probabil ca e un bug sau ceva specific setup-ului meu. Cu 2 a mers fara probleme.

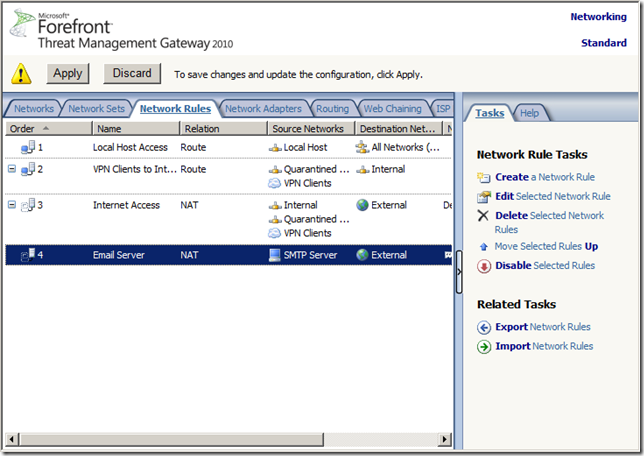

In momentul acesta mai este inca un pas de facut. Sa mutam regula nou facuta inaintea celei generale de NAT (numita Internet Access).

Dupa aplicarea setarilor, traficul outbound de la serverul de mail va iesi prin IP-ul dedicat, restul prin IP-ul default de pe interfata externa.

Sper sa mai fi clarificat cate ceva si sa va fie de folos articolul,

Andrei.

UPDATE: Pe ISA 2004/2006 acest lucru poate fi facut cu IPBinder de la Collective Software. Atentie ca mesajul lor de marketing spune ca TMG nu stie sa faca asa ceva. WRONG. Mai sus aveti dovada ca poate.