IpSec Tunnel Between TMG & Vyatta

Cum rezultatele testului meu dintre TMG si pfSense nu au dat rezultate, am testat cu Vyatta (versiunea free). Pacat ca in versiunea free nu ai interfata grafica si e cam mult de butonat pana faci fisierul de config.

Nu o sa dau un tutorial cap coada pentru ca exista deja unul pe net despre ISA si o versiune mai veche de Vyatta si sincer e destul de mult de scris. Cel despre care vorbesc si dupa care m-am inspirat il gasiti aici:

http://www.carbonwind.net/isa/VyattaVPN/VyattaVPN.htm

In mare cam merge ce e acolo, doar ca anumite comenzi au fost schimbate in ultimele versiuni de Vyatta insa nu va panicati ca le puteti gasi foarte simplu folosind autocomplete.

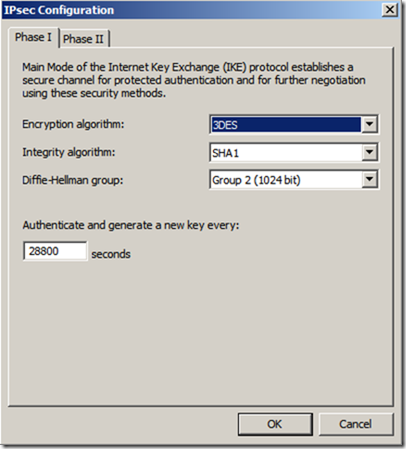

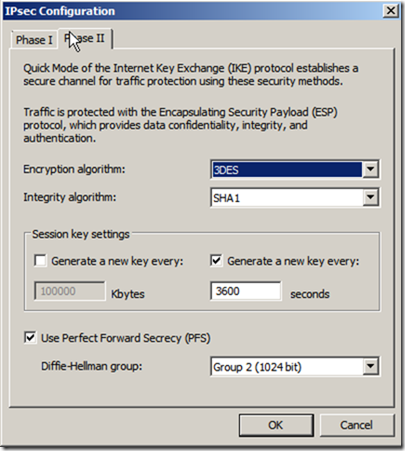

Ca sa fac lucrurile mai simple o sa prezint ce setari am avut in TMG si o sa pun aici si fisierul de config din Vyatta.

Iar mai jos aveti sectiunea relevanta din config.boot de pe Vyatta:

vpn {

ipsec {

esp-group ESP-ISA {

compression disable

lifetime 3600

mode tunnel

pfs enable

proposal 1 {

encryption 3des

hash sha1

}

}

ike-group IKE-ISA {

lifetime 28800

proposal 1 {

dh-group 2

encryption 3des

hash sha1

}

}

ipsec-interfaces {

interface eth0

}

site-to-site {

peer 10.1.1.10 {

authentication {

mode pre-shared-secret

pre-shared-secret 123456789

}

connection-type initiate

ike-group IKE-ISA

local-ip 10.2.2.10

tunnel 1 {

allow-nat-networks disable

allow-public-networks disable

esp-group ESP-ISA

local {

subnet 192.168.2.0/24

}

remote {

subnet 192.168.1.0/24

}

}

}

}

}

}

Si daca va intereseaza si sectiunea pentru NAT:

service {

nat {

rule 1 {

destination {

address !192.168.1.0/24

}

outbound-interface eth0

outside-address {

address 10.2.2.10

}

source {

address 192.168.2.0/24

}

type source

}

}

ssh {

allow-root

port 22

protocol-version v2

}

}

Se poate vedea ca trebuie exclus subnetul din celelalt capat al tunelului (address !192.168.1.0/24).