NSLOOKUP–Advanced Tips & Tricks

Am fost rugat de un prieten sa dezvolt subiectul din titlu, pentru ca se pare ca NSLOOKUP inca nu este atat de cunoscut pe cum credeam.

Orice sysadmin trebuie sa stie sa foloseasca NSLOOKUP si este unul din primele optiuni atunci cand investighezi o problema de DNS. Dupa cum spune si numele (Name Server LOOKUP) cu NSLOOKUP puteti adresa interogari DNS direct catre name server facand bypass la cache-ul local.

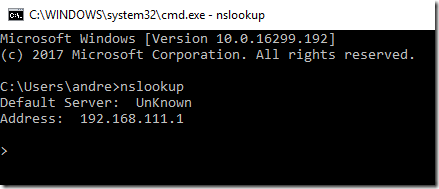

Tool-ul inca pastreaza multe ciudatenii legacy dar e foarte usor sa treci de ele. Am vazut persoane care credeau ca au o problema cand vedeau Default Server: Unknown (sau UnKnown can’t find : Non-existent domain):

Tool-ul are o problema cu zonele reverse. Adica in sensul ca raporteaza erori atunci cand name serverul folosit nu are o adresa de tip PTR (reverse lookup). Deci daca aveti control asupra serverului DNS folosit (corp network, etc) puteti adauga zona reverse si inregistrarile PTR necesare pentru a face lucrul cu NSLOOKUP mai fluent.

Deci “Default Server: Unknown” nu reprezinta o problema. Serverul folosit este cel implicit de pe sistemul utilizat. Cererile sunt trimise direct catre server si se face bypass la cache-ul local.

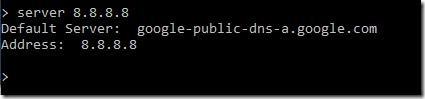

Pentru a folosi alt server se foloseste sintaxa SERVER IP ca in exemplul de mai jos:

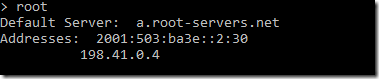

Sau daca vreti sa interogati direct un ROOT server, folositi comanda ROOT:

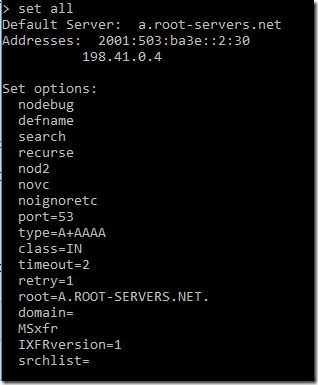

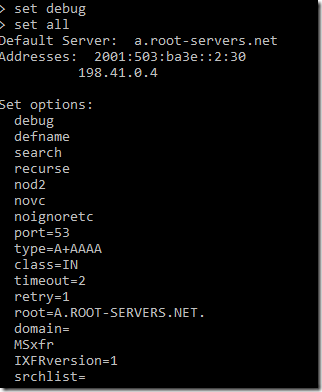

Iar cu SET ALL puteti vedea setarile din sesiunea existenta si serverul root folosit:

Puteti schimba si serverul root folosind SET ROOT.

Dar cea mai importanta setare mi se pare cea pentru activarea modului DEBUG. Aceasta se face cu SET DEBUG, iar cu SET ALL se poate vedea daca e activata sau nu. Mai exista si SET D2 (exhaustive debug mode) insa diferentele sunt destul de mici:

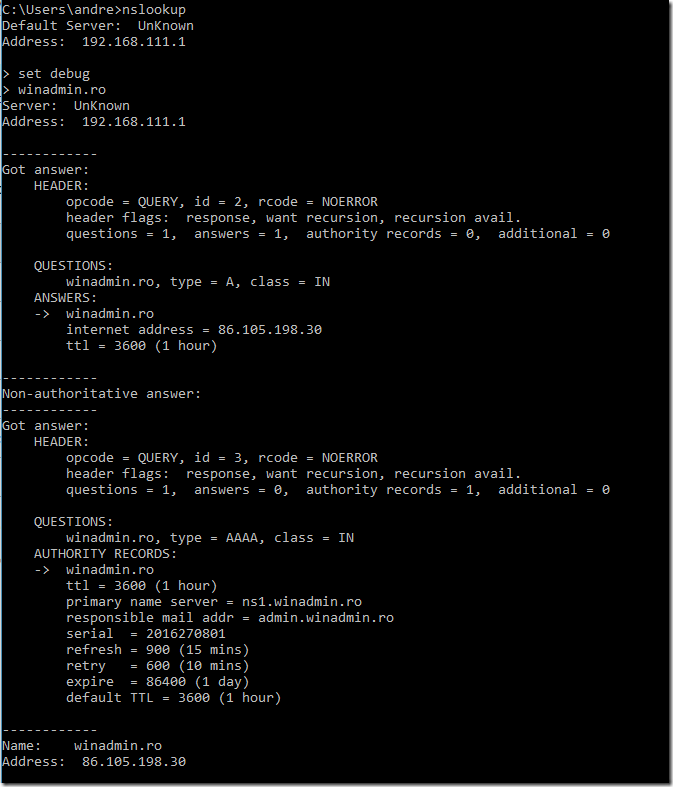

Iar in modul debug putem vedea exact intrebarile trimise serverului de DNS precum si raspunsul:

In exemplul meu de mai sus am schimbat din nou cu serverul local pentru ca folosind un root server nu as fi primit un raspuns complet ci un referral (asa sunt setate serverele root, primesti doar referral-uri catre TLD-urile responsabile)

Iesirea din modul debug se face cu SET NODEBUG sau cu SET NOD2. Oricum la iesirea din tool totul revine la default.

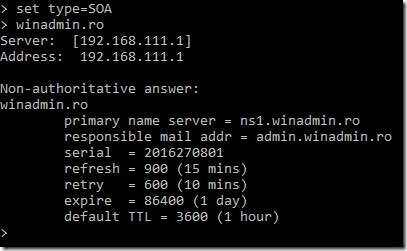

Si nu in ultimul rand exista SET TYPE (sau SET QUERYTYPE) prin care specificati ce tip de inregistrari interogati. By default este A (se poate vedea cu SET ALL), insa puteti interoga inregistrarea de tip SOA a unui domeniu folosind SET TYPE=SOA si interogand numele domeniului:

La fel puteti proceda si pentru inregistrari MX, SRV etc.

NSLOOKUP nu este chiar un tool perfect insa daca stiti sa il utilizati va poate grabi investigatia si va poate scuti de o instalare de Wireshark.