Cum sa faci USB bootabil cu Windows Server?

Un prieten m-a intrebat de curand cum se face asa ceva si sincer nu stiam. Pana acum nu am instalat Windows Server de pe USB.

Am dat un search rapid pe net si am gasit o procedura foarte simpla cu DISKPART.

Dar pana la urma varianta cea mai buna mi-a dat-o tot prietenul care mi-a pus intrebarea. Cu USB Download Tool de la Microsoft. Nu stiam ca merge si cu Windows Server, insa azi l-am incercat si eu si merge si cu Windows 2008 si cu R2.

Cool! Instalarea de pe USB e mult mai rapida decat cea de pe DVD.

Secure Virtual Browser from Dell

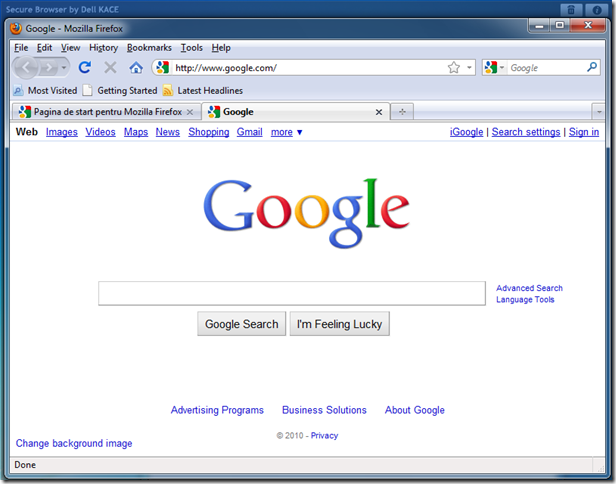

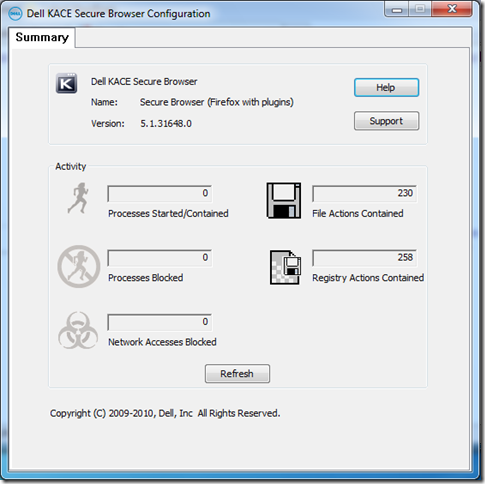

Dell Kace Secure Browser este un browser care ruleaza intr-un container virtual ce protejeaza sistemul de operare host de orice atac de tip malware prin intermediul browserului. Instanta virtuala contine Firefox 3.6 + plugin-urile Adobe Flash si Reader.

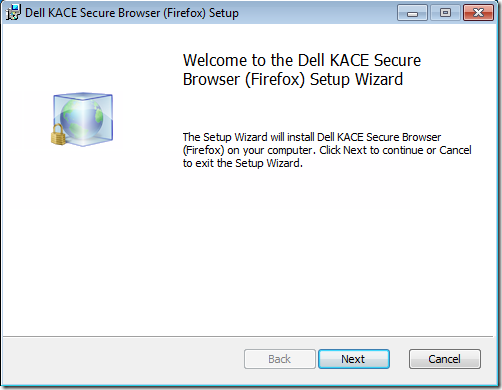

Se poate downloada free de aici iar instalarea consta in doar cateva clickuri de mouse.

Cam asa arata fereastra in care ruleaza Firefox-ul. Bara de sus dispare la fullscreen.

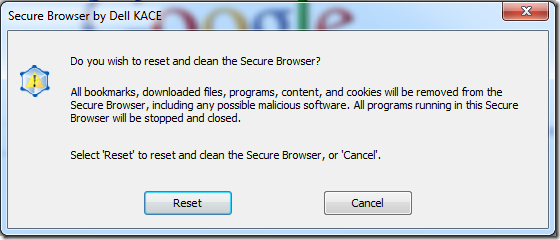

Resetarea browserului la starea initiala se face printr-o singura apasare de buton:

Insa poate dura chiar si cateva minute pana la reinitializare.

Problema e ca instalarea e suportata numai pe OS-uri Windows x86 (pe cele x64 nici macar nu se instaleaza). Pacat.

SPF Record Wizard de la Microsoft

Poate pentru unii poate parea vechi insa eu abia acum am observat ca Microsoft are un tool pentru asa ceva. Il gasiti aici:

http://www.microsoft.com/mscorp/safety/content/technologies/senderid/wizard/

Mi se pare mult mai intuitiv si usor de folosit decat altele de pe net.

Windows 7 & 2008 R2 SP1

Beta-ul la SP1 de Windows 7 si 2008 R2 e deja disponibil pentru download:

http://technet.microsoft.com/en-us/evalcenter/ff183870.aspx

Happy testing!

Windows Shell Zero-Day attack

Mare atentie la problema descrisa in linkurile de mai jos:

http://www.sophos.com/blogs/chetw/g/2010/07/16/windows-day-attack-works-windows-systems/

http://www.microsoft.com/technet/security/advisory/2286198.mspx

Aftecteaza cam toate versiunile de Windows.

Out of Office

Salutare!

După cum ați observat, am luat-o mai încet cu articolele în ultima perioadă, motivul fiind… vacanța ![]()

Încercăm și noi să ne odihnim în această vară cu ploaie și soare urmând ca de prin toamnă să revenim la normal, dacă pot să zic așa.

O vară plăcută tuturor și să ne revedem cu bine în toamnă!

Echipa WinAdmin.ro

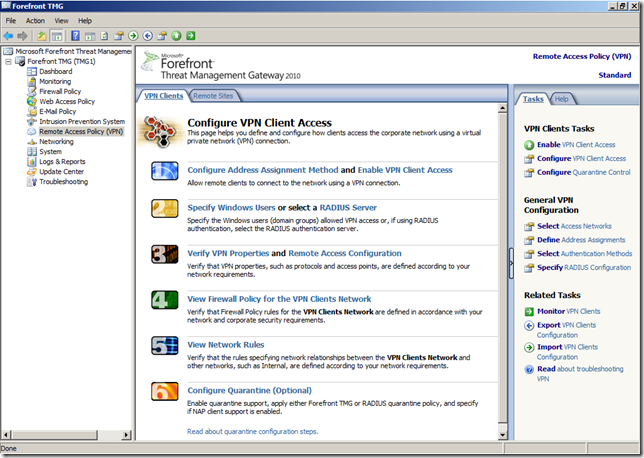

ISA/TMG one to one NAT

Pentru ca de curand am fost intrebat de multe ori despre one to one NAT in ISA sau TMG m-am gandit sa clarific putin lucrurile.

Termenul de NAT one to one (sau Full Cone NAT) se refera la posibilitatea ca device-ul care face NAT sa mapeze in tabela lui de translatare o adresa dedicata si permanenta pentru IP-ul translatat.

Imi este cam greu sa explic principiile de baza asa ca doritorii pot citi mai multe aici: http://www.cisco.com/web/about/ac123/ac147/archived_issues/ipj_7-3/anatomy.html

In mare as putea sa spun ca ISA/TMG nu o sa faca niciodata Full Cone NAT asa cum este descris la Cisco. Asta si pentru ca este un firewall, iar principiul descris de Cisco este mult prea permisiv. In schimb anumite parti din acest model pot fi implementate cu ISA/TMG.

O sa incerc sa descriu doua din scenariile in care este nevoie de acest model de NAT, si cum pot fi ele realizate cu ISA/TMG.

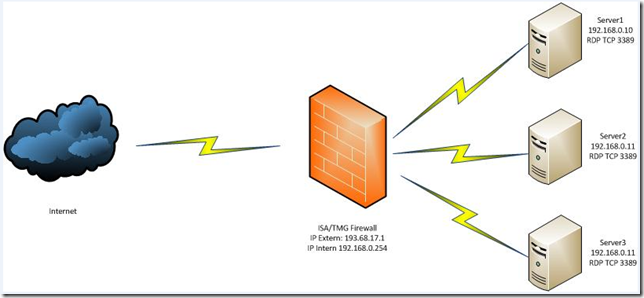

Ca exemplu am luat o infrastructura care are 3 servere aflate in spatele unui firewall tip ISA/TMG.

In primul scenariu, se cere ca fiecare dintre serverele din reteaua interna sa poata fi accesat din exterior prin RDP pe portul default TCP 3389.

Hmm, pai cu un singur IP pe interfata externa normal ca nu se poate. Solutia trebuie sa arate cam asa:

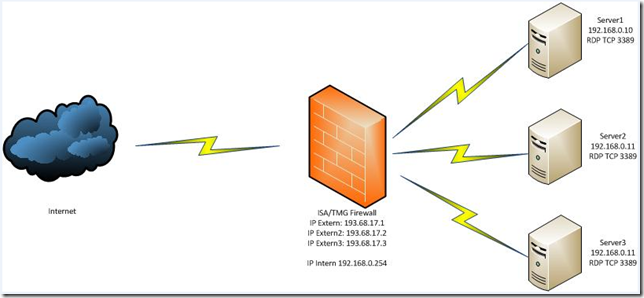

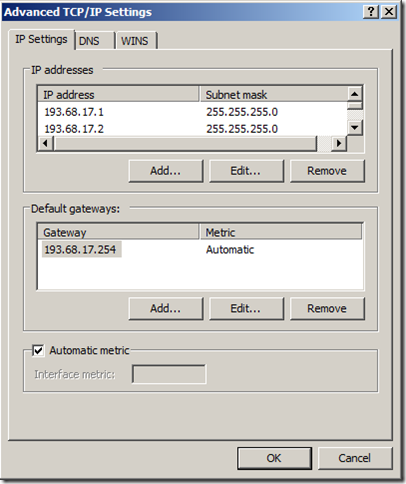

Observati ca de data asta firewall-ul are mai multe IP-uri externe. Publicand portul 3389 pe fiecare IP in parte putem sa realizam foarte usor ceea ce s-a cerut. Server1 va putea fi accesat prin 193.68.17.1:3389, Server2 prin 193.68.17.2:3389 si asa mai departe. Acest scenariu poate fi realizat cu ISA2004/2006/TMG fara nici un fel de problema (prin Server Publishing). Multi “specialisti” cauta sa faca asa ceva cu ISA, insa auzind din diverse locuri ca ISA nu stie de NAT one-to-one renunta.

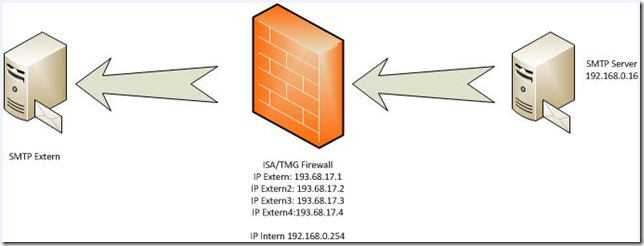

Acum sa luam un alt caz, foarte discutat si pentru care chiar era nevoie de o imbunatatire. Cazul “outbound” in care un server din spatele lui ISA comunica cu un server din extern iar traficul trebuie sa iasa pe un IP dedicat. Cam toate discutiile de pe Internet se refera la scenariul cu serverul de email (care bineinteles ca are IP-ul lui dedicat si diferit de cel primar al lui ISA) care trebuie sa iasa in extern pe un anumit IP (de regula acelasi cu MX-ul, sau ca se se potriveasca cu nu stiu ce inregistrare PTR). Ei, cazul asta nu merge pe ISA 2004/2006. Toate conexiunile outbound ies prin IP-ul primar de pe interfata externa a lui ISA.

Cu toate ca e un inconvenient, nu e un capat de lume, dar multi se impotmolesc in asta.

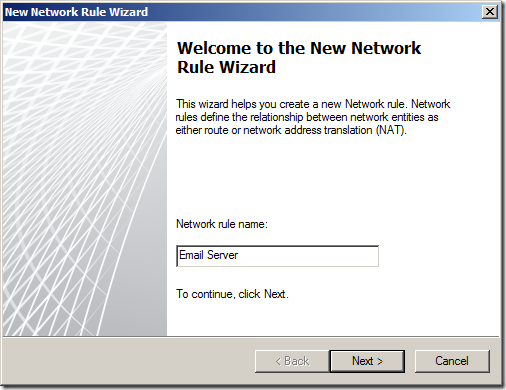

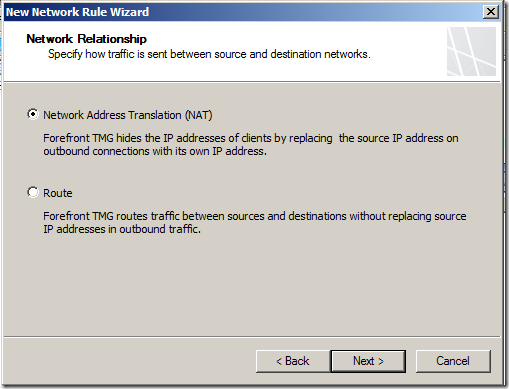

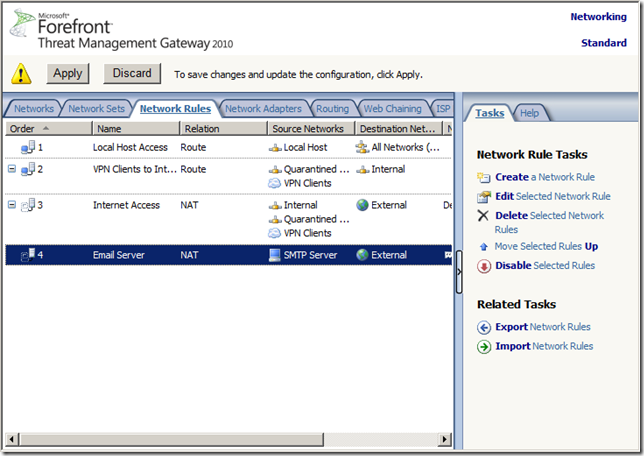

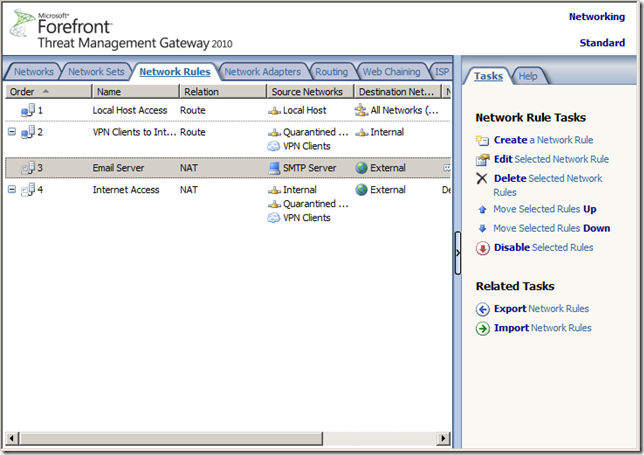

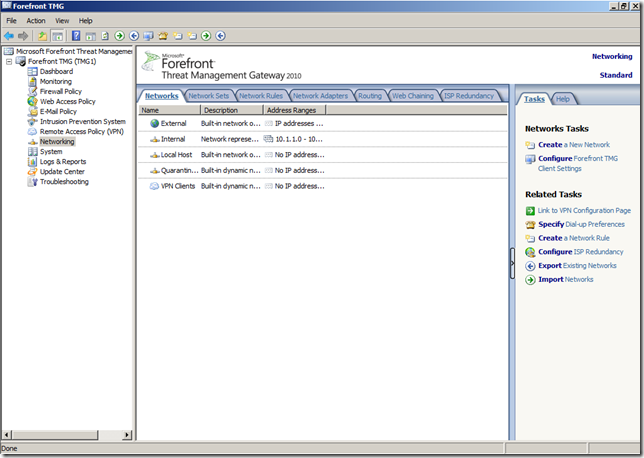

Incepand cu TMG (probabil datorita valurilor de comentarii si sugestii de pe Internet) a fost introdusa si posibilitatea de a mapa traficul outbound pe un anumit IP (adica exact de ziceam mai sus), functionalitatea numindu-se Enhanced NAT. Nu e ceva foarte visibil in interfata TMG si din acest motiv o sa arat cum se face.

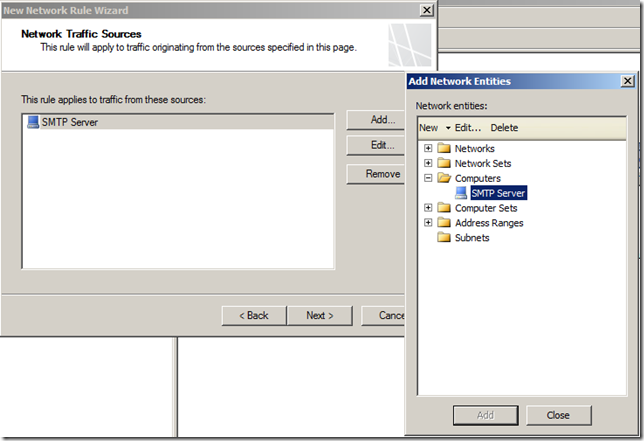

Obiectul de tip Computer de mai sus, contine IP-ul serverului de email.

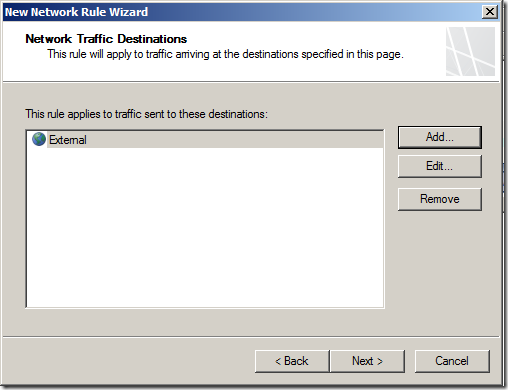

External se refera la tot ce nu e cuprins in alta retea definita in TMG (adica tot ce e extern).

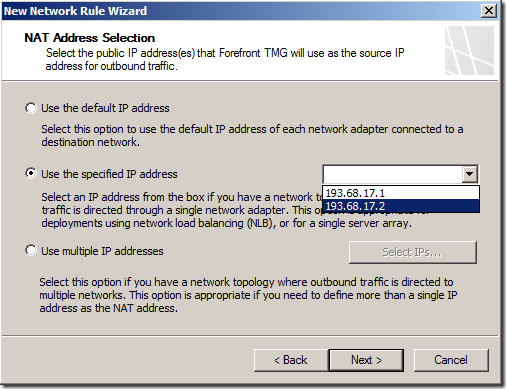

IP-urile respective trebuie sa fie adaugate pe interfata de retea externa.

Nota: cu 4 IP-uri pe placa externa, interfata TMG nu imi afisa nici un IP in lista. Probabil ca e un bug sau ceva specific setup-ului meu. Cu 2 a mers fara probleme.

In momentul acesta mai este inca un pas de facut. Sa mutam regula nou facuta inaintea celei generale de NAT (numita Internet Access).

Dupa aplicarea setarilor, traficul outbound de la serverul de mail va iesi prin IP-ul dedicat, restul prin IP-ul default de pe interfata externa.

Sper sa mai fi clarificat cate ceva si sa va fie de folos articolul,

Andrei.

UPDATE: Pe ISA 2004/2006 acest lucru poate fi facut cu IPBinder de la Collective Software. Atentie ca mesajul lor de marketing spune ca TMG nu stie sa faca asa ceva. WRONG. Mai sus aveti dovada ca poate.

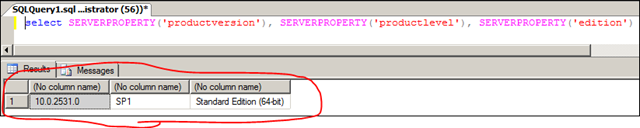

SQL Server version

Vroiam să mă apuc azi să testez UDI (User-driver installation, fostul Modena) cu Configuration Manager și aveam nevoie de un SQL Server. Am găsit o mașina virtuală cu SQL Server 2008 dar nu mai știam dacă am pus sau nu SP1 așa că am început să caut un query care îmi spune ce versiune de SQL am și ce Service Pack am instalat. Soluția am găsit-o foarte ușor pe http://support.microsoft.com/kb/321185/en-us.

Query-ul este: select SERVERPROPERTY(‘productversion’), SERVERPROPERTY(‘productlevel’), SERVERPROPERTY(‘edition’). Ce mi-a plăcut este că îmi spune și ediția de SQL Server instalată.

Pentru cei avansați în Microsoft SQL Server, cred că ar fi utilă și acest site: http://sqlserverbuilds.blogspot.com.

Internet Explorer is crashing when using Jinitiator on Windows 7

Sincer nici nu m-am chinuit sa gasesc o versiune de Jinitiator care sa mearga, ci am aplicat solutia de aici:

Am inlocuit jmv.dll si s-a rezolvat.

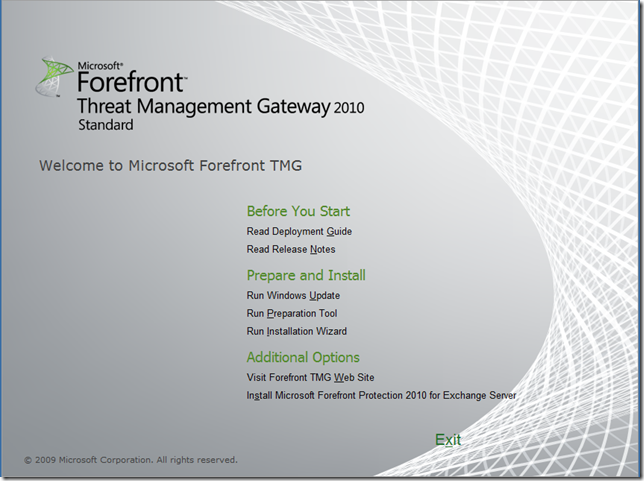

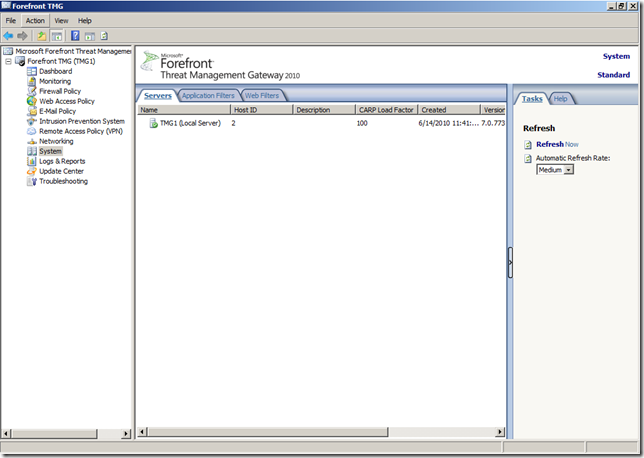

Installing TMG 2010 (Workgroup mode)

TMG sau Forefront Trusted Management Gateway este inlocuitorul lui ISA Server, Enterprise Firewall-ul produs de Microsoft. Incepand cu aceasta versiune, TMG vine doar in versiunea pe 64 de biti spre deosebire de ISA care rula doar pe Windows x86. OS-urile suportate sunt Windows Server 2008 & R2 (numai x64).

Anumite componente ale produsului sunt schimbate semnificativ fata de vechile versiuni, insa acestea fiind destul de low level, nu vor fi observate de un administrator obisnuit. Si ma refer in special la integrarea cu Windows Filtering Platform.

Cate ceva despre system requirements:

– 64bit processor – dual core

– 2Gb RAM

Nota: merge si cu un core si doar 1Gb RAM, insa performantele lasa de dorit (de folosit in configuratia asta numai in mediu de test)

– 2.5Gb spatiu pe disk

– 2 placi de retea (pentru operarea in firewall mode)

– Windows 2008 SP2 sau R2 (x64)

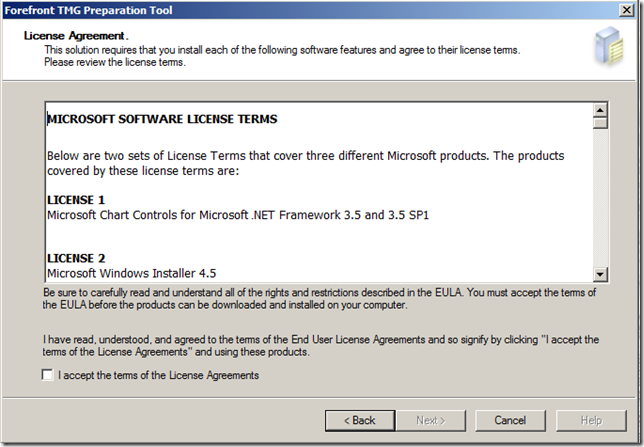

– .Net Framework 3.5 SP1

– Windows Installer 4.5

– nu este suportata instalarea pe domain controller 🙂

– este suportata instalarea in VM

Astea sunt cerintele asa in mare. Restul de componente (roluri & features) sunt instalate de catre TMG Preparation Tool.

Mai multe detalii puteti gasi aici:

http://technet.microsoft.com/en-us/library/dd896981.aspx

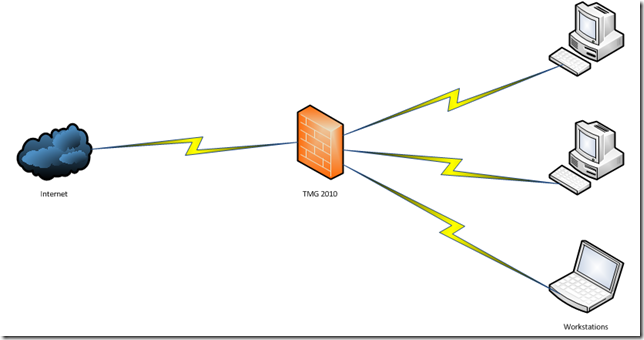

Scenariu pentru care m-am decis sa fac acest tutorial arata cam asa:

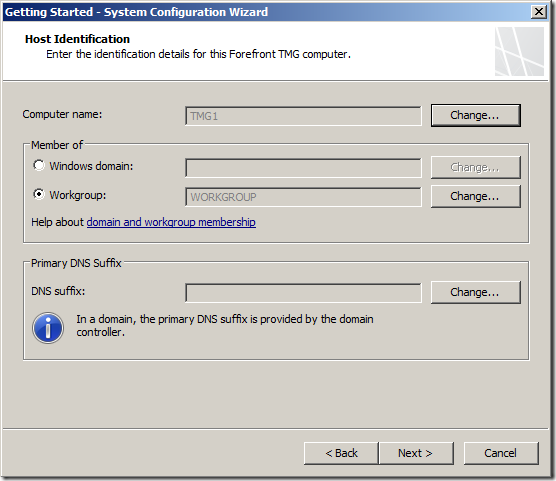

Un server cu 2 placi de retea, una conectata la Internet si una in LAN, pe care ruleaza Windows 2008R2 + TMG 2010. In LAN am sisteme stand alone fara domain controller. Sau daca am, in acest scenariu nu doresc integrarea TMG cu Active Directory.

Inainte de a incepe instalarea este bine sa configurati partea de networking si sa va asigurati ca aveti conectivitata in retelele conectate, altfel dupa instalarea TMG lucrurile se complica, filtrarile de pe TMG facand diagnosticul mai dificil.

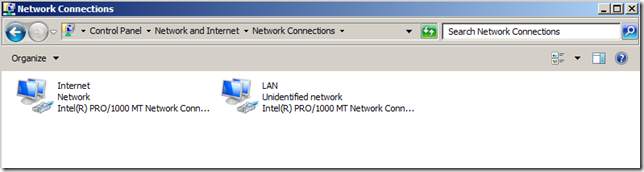

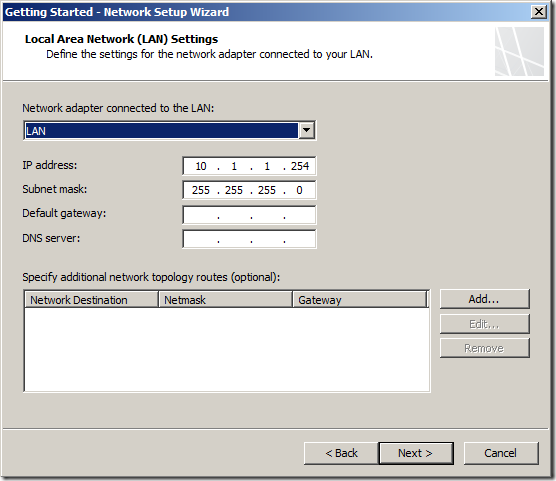

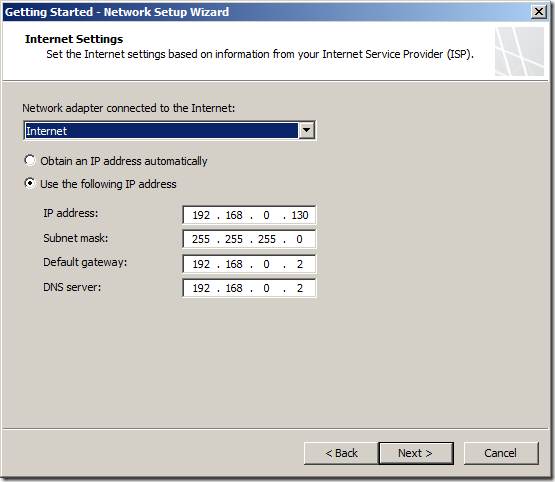

Tip:denumiti adapatoarele de retea cu nume sugestive.

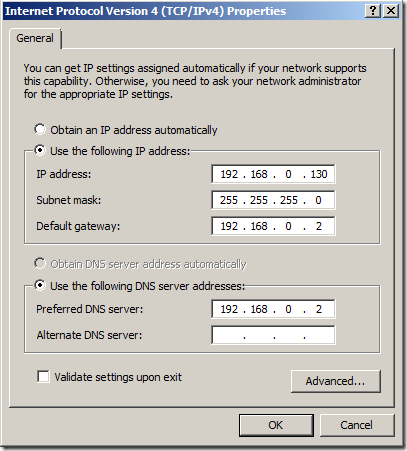

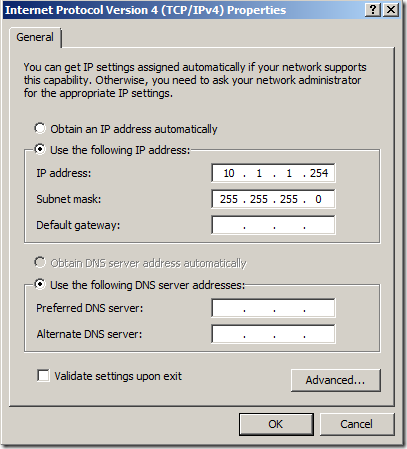

Gateway se seteaza numai pe placa externa. In scenariul fara AD, setam DNS doar pe placa externa a serverului.

Inainte de pornirea setup-ului e bine sa actualizam sistemul de operare cu ultimele update-uri pentru a evita urmatoarele reboot-uri.

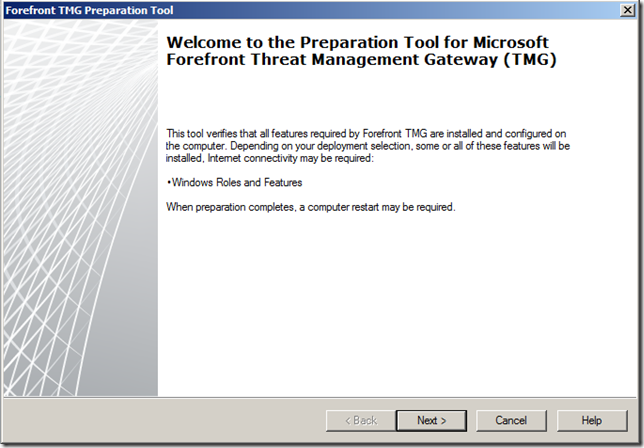

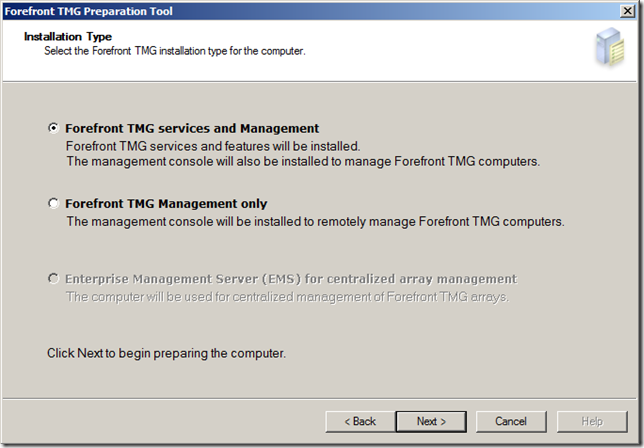

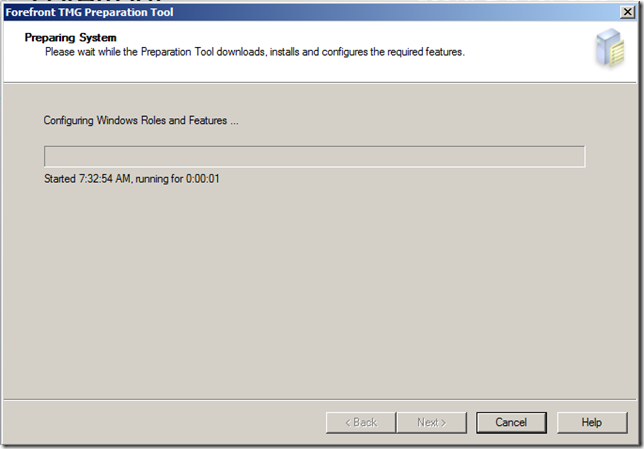

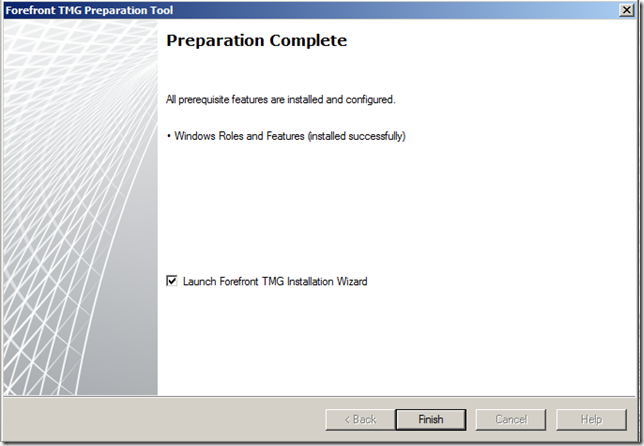

Preparation tool-ul imi instaleaza toate componentele necesare pentru ca TMG sa se poate instala. Cei care s-au jucat cu versiunea beta cunosc chinul de a instala manual aceste componente.

Normal ca vom dori sa instalam si serviciile TMG si consola de administrare.

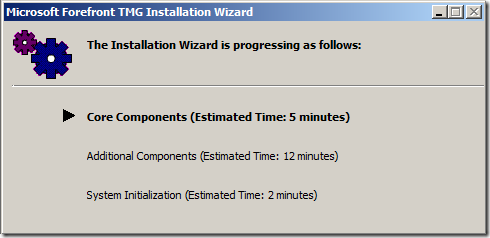

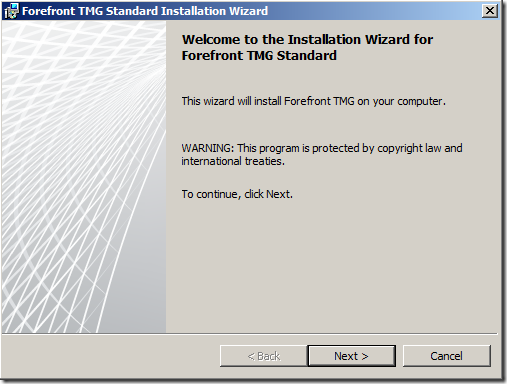

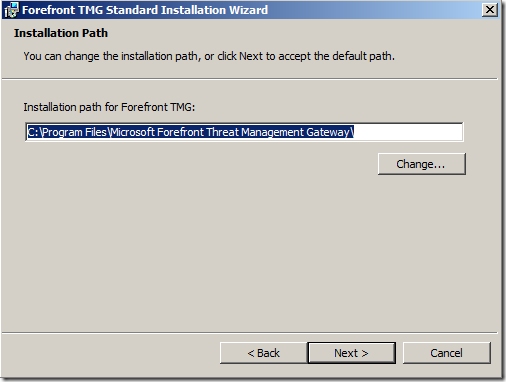

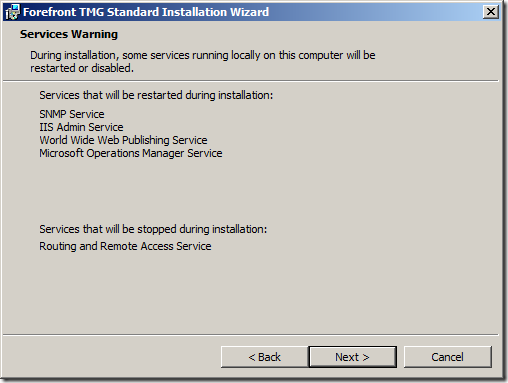

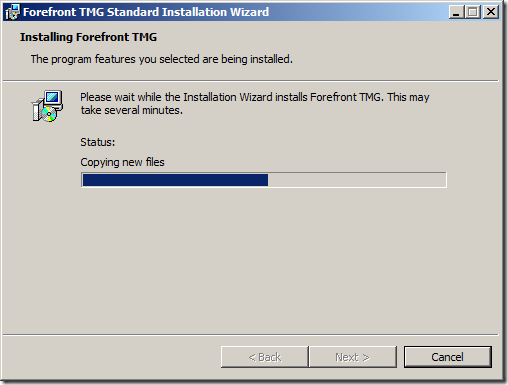

Si abia in clipa asta incepe instalarea propriu zisa a TMG-ului.

Nota: Instalarea nu mai este la fel de rapida ca la versiunile ISA2000/2004/2006.

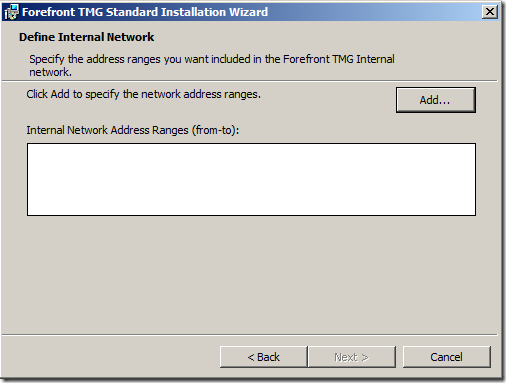

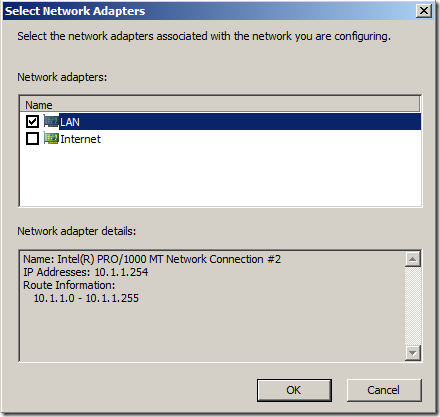

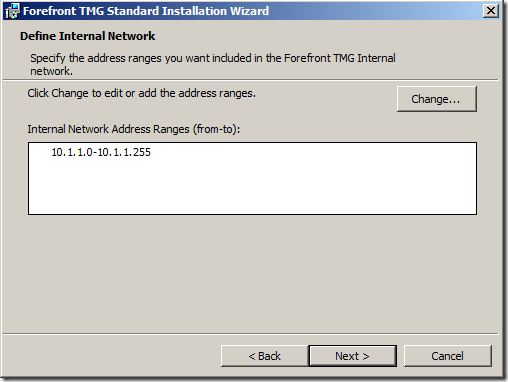

Acum urmeaza pasul cel mai important. Definirea zonei de adrese interne. Atentie! Aici trebuie sa puneti doar range-urile de adrese interne. Wizard-ul o poate face pentru voi selectand placa de retea interna (o sa adauge subnetul la care este atasata placa).

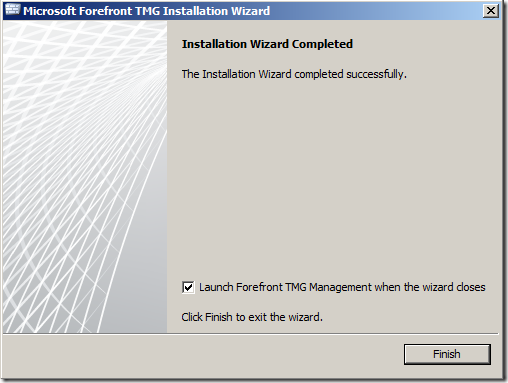

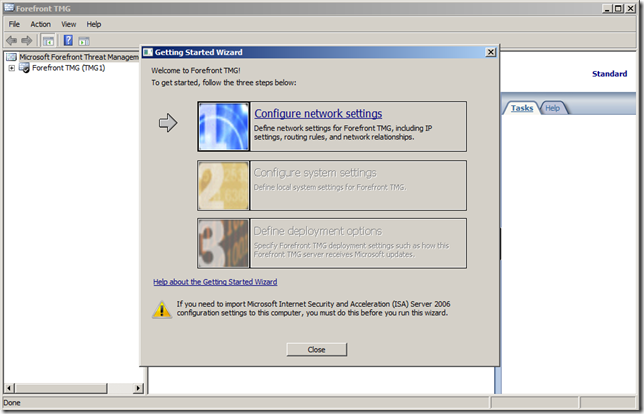

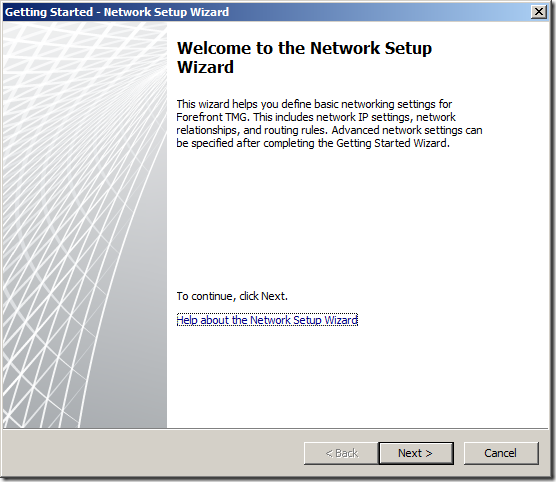

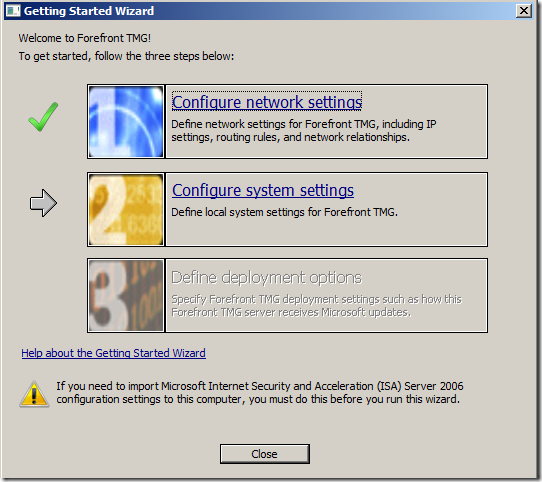

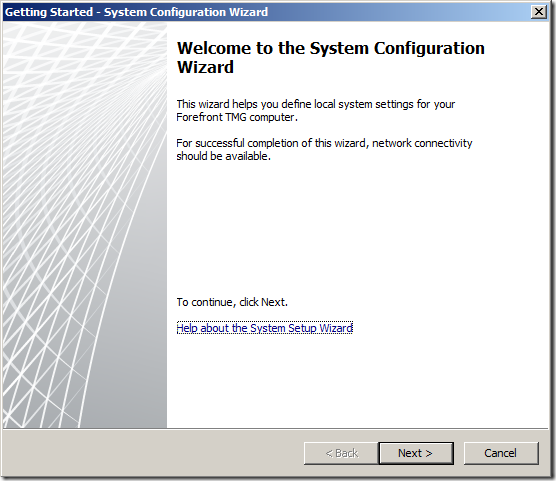

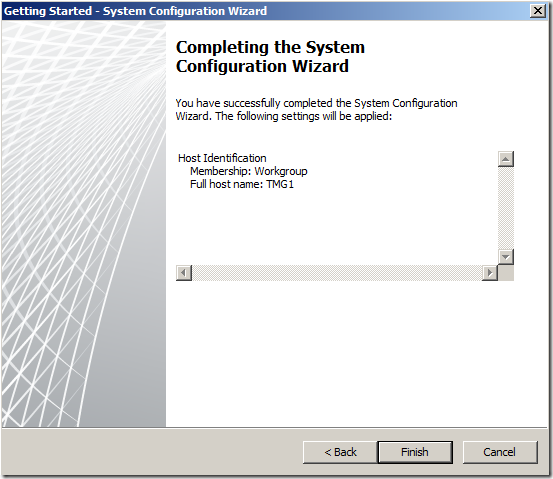

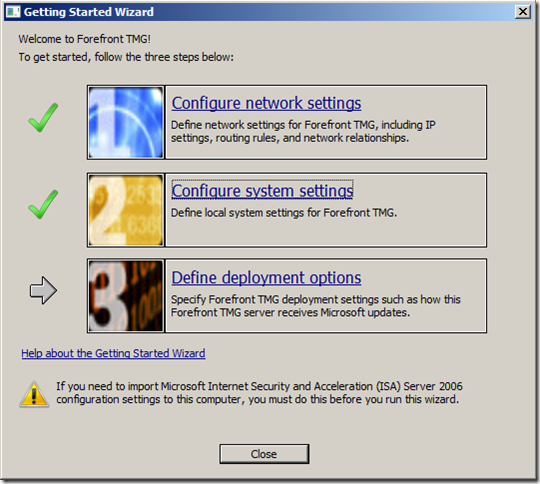

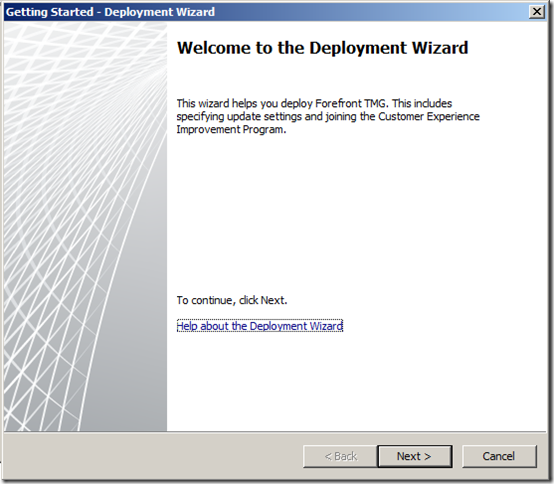

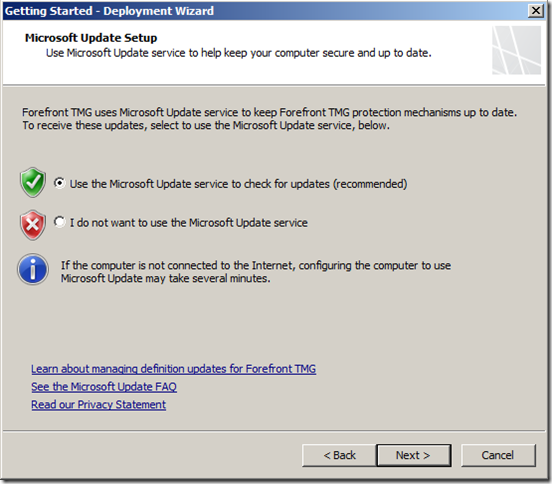

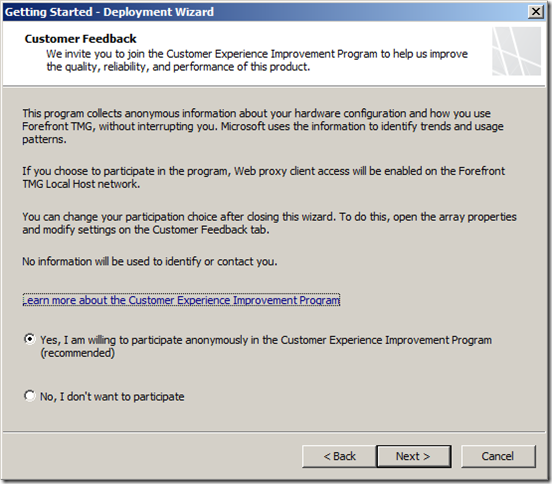

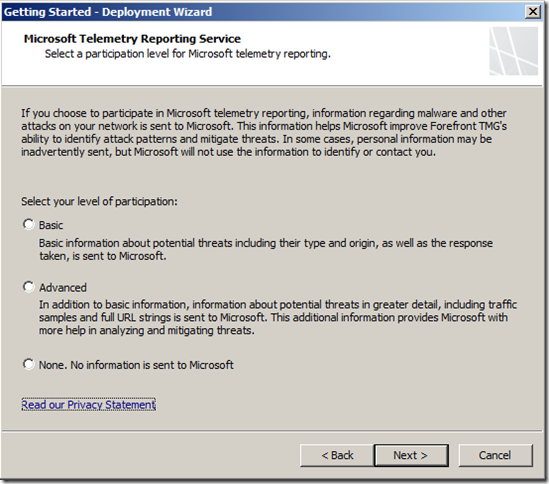

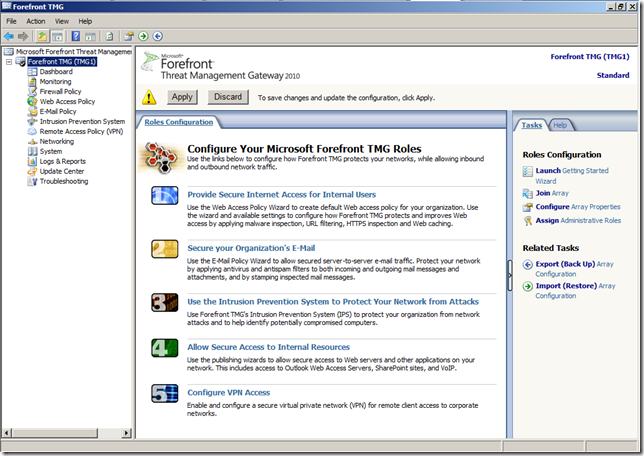

Instalaea este completa, acum urmeaza setup-ul initial care mi se pare enervant. As fi preferat sa ma lase sa imi fac eu regulile asa cum vreau fara nici o interventie din partea lui. Oricum este folositor pentru cei fara prea mare experienta cu acest produs.

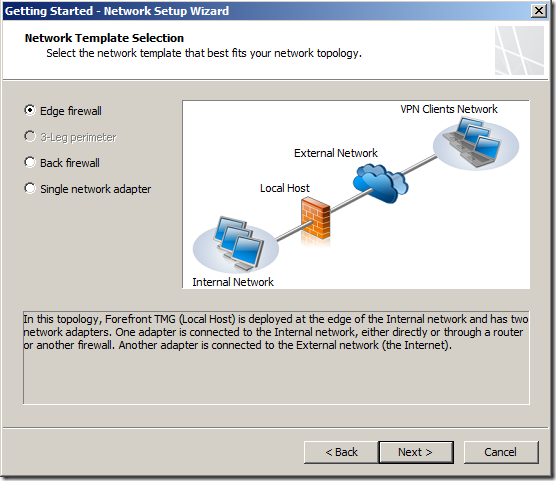

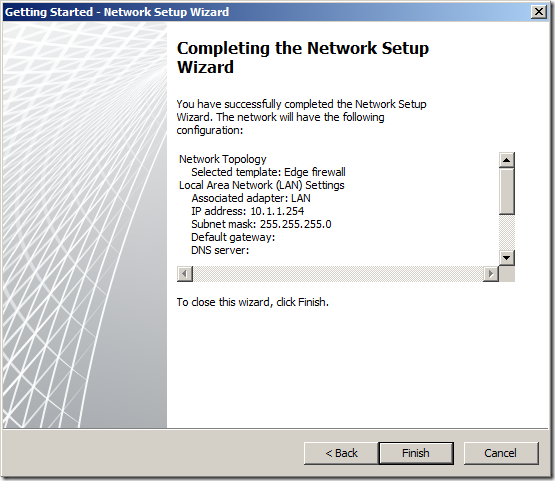

Aici selectati modelul retelei voastre. Ceea ce am selectat eu mai jos se refera la un server cu 2 placi de retea care face legatura intre extern si intern. In lista se mai afla, modelul cu TMG in spatele altui firewall, si modelul cu TMG doar cu o placa de retea, folosit doar pentru webp proxy, caching si publishing.

Network template-urile iti definesc relatiile dintre retelele conectatae la TMG.

Avem si optiunea sa joinam serverul la domeniu insa nu o sa o facem pentru ca am spus ca mergem pe scenariul cu server standalone.

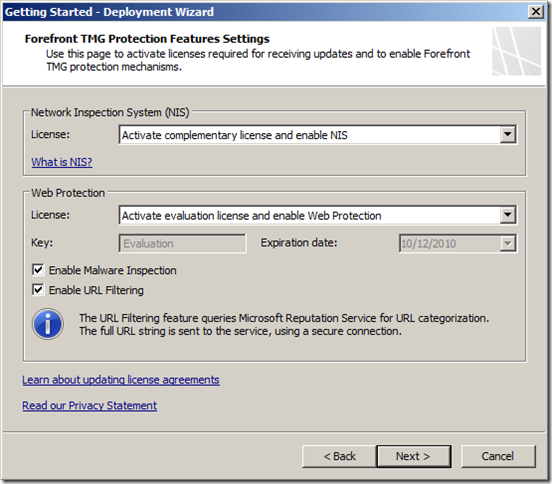

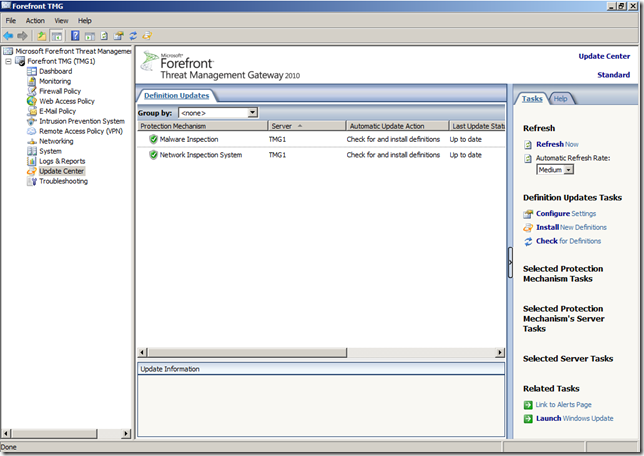

Web Protection se licentiaza separat ca subscriptie, insa din clipa in care instalati TMG aveti acces la acest feature cat trial 120 de zile.

Recomand sa bifati si Enable URL Filtering pentru ca este un feature foarte util.

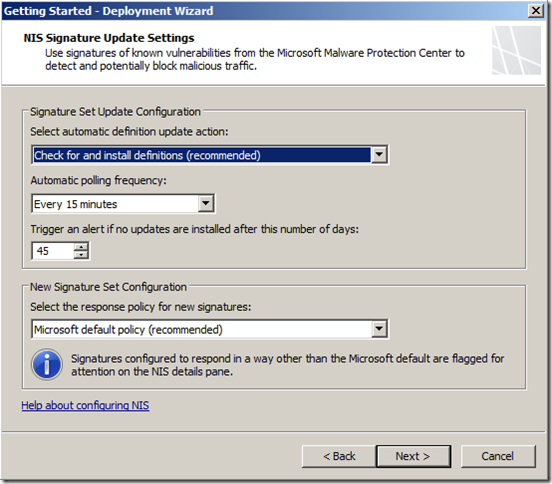

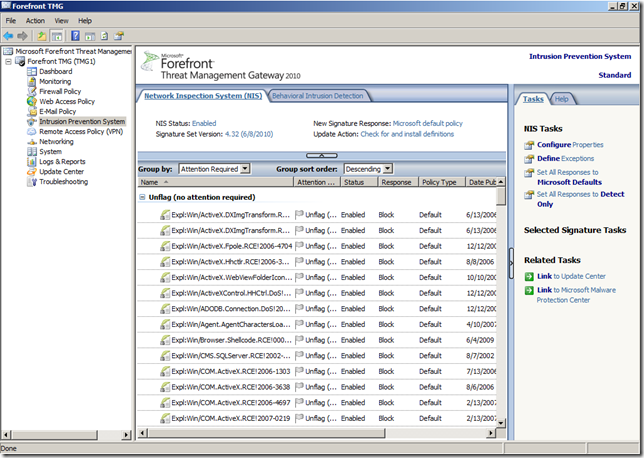

NIS aka Network Inspection System este modulul de IPS si inspecteaza traficul pe baza unor semnaturi publicate de catre MS. Foarte util atunci cand nu a aparut fix pentru anumite vulnerabilitati, insa exista un model pentru traficul facut de exploit.

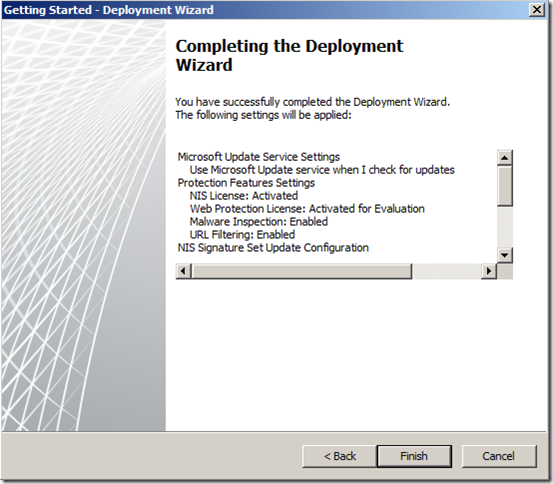

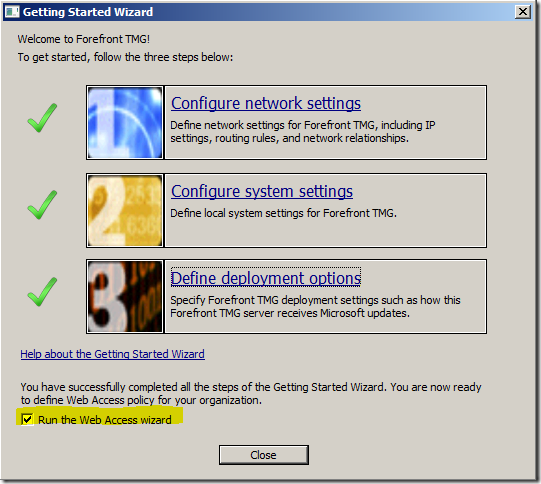

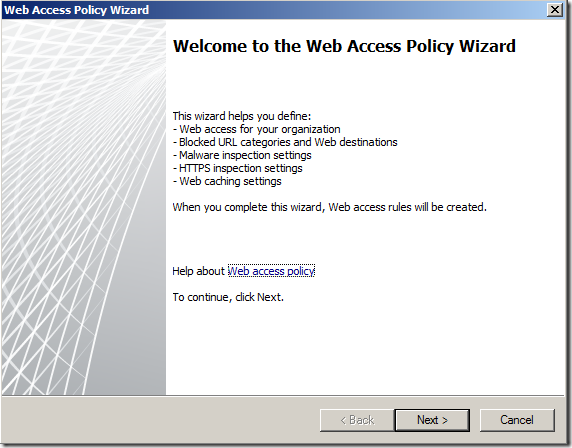

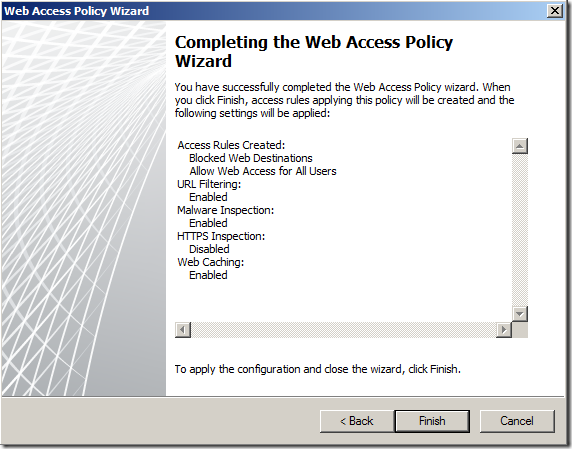

Acum instalarea si configurarea initiala a produsului fiind completa, rulam acest Web Access wizard, care ne poate ajuta sa definim primele reguli de acces.

Nota: by default dupa instalare, TMG blocheaza tot traficul (aproape) in & out, asa ca fara sa definiti reguli de acces, nu o sa functioneze nimic.

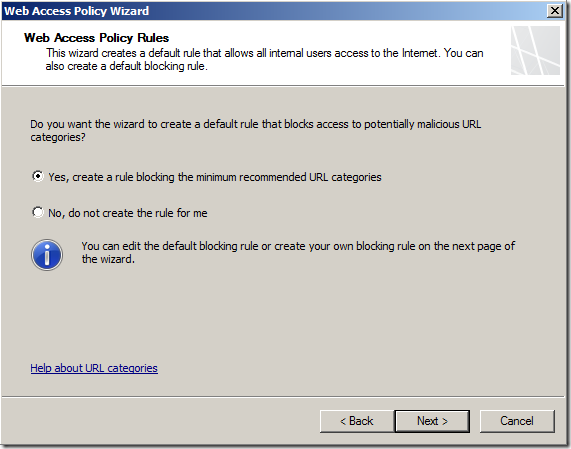

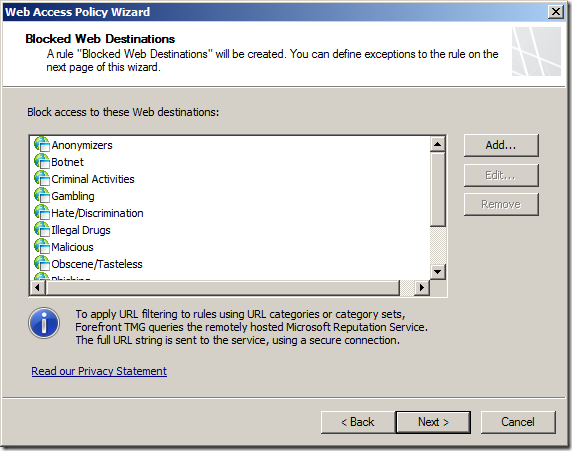

Urmatoarea optine va crea o regula care va bloca tot traficul ce se incadreaza in anumite categorii predefinite in TMG.

Categoriile le vedeti in fereastra urmatoare iar in spate sta serviciul Microsoft Reputation Service (o imensa baza de date folosita pentru a clasificata site-urile de pe Internet).

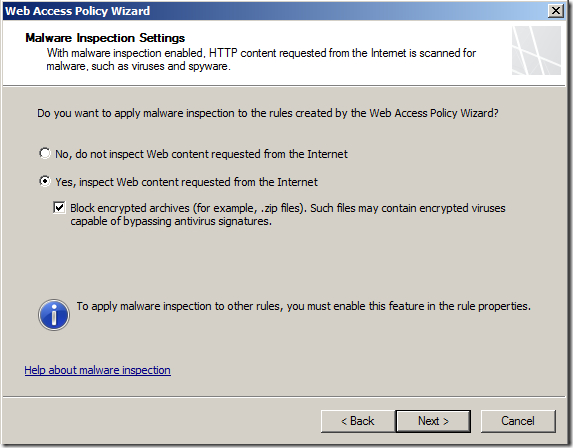

Urmatoarea optiune se refera la scanarea malware a traficului web ce trece prin TMG.

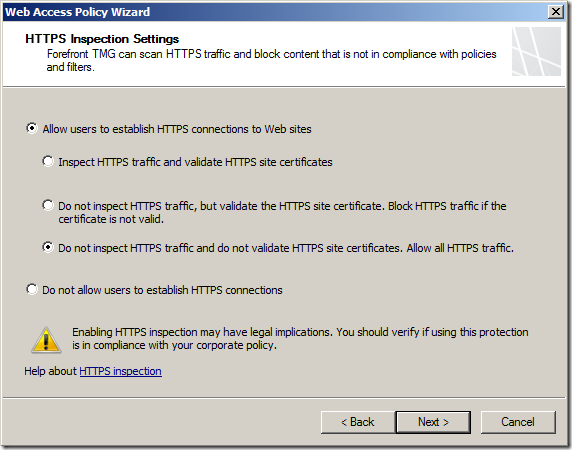

Nou in TMG exista optiunea de a face inspectie pe conexiuni HTTPS. Cu toate ca wizard-ul sugereaza activarea optiunii de inspectie HTTPS, recomand ca in aceasta etapa sa nu o activati si sa selectati Allow all HTTPS traffic. Activarea acestei optiuni fara sa intelegi foarte bine ce face si fara sa anunti end user-ul despre cum se poate schimba experienta lui de navigare pe web, poate crea probleme.

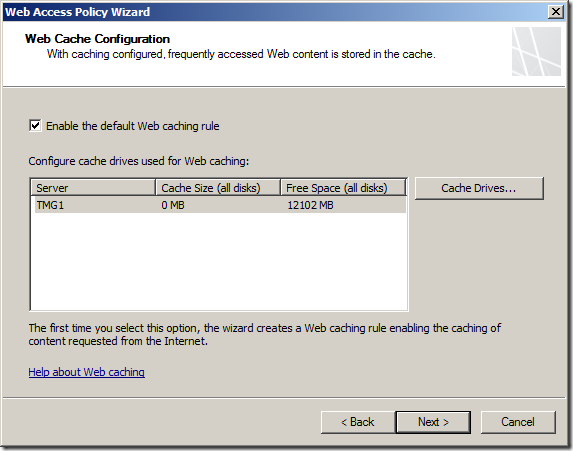

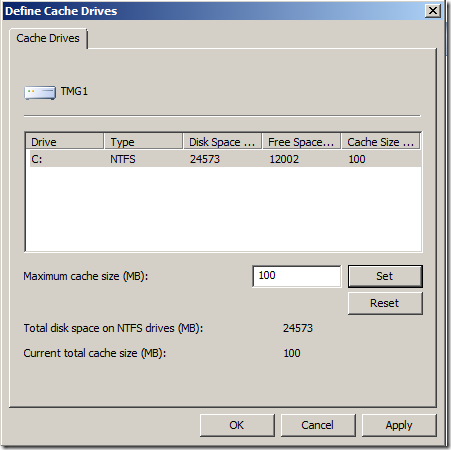

Urmeaza partea de web caching, unde e bine sa specificam dimensiunea cache-ului (in functie de spatiul pe care il avem la dispozitie si de traficul la care este supus serverul).

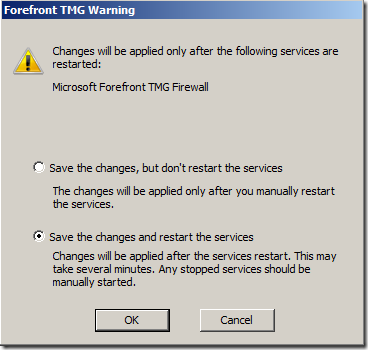

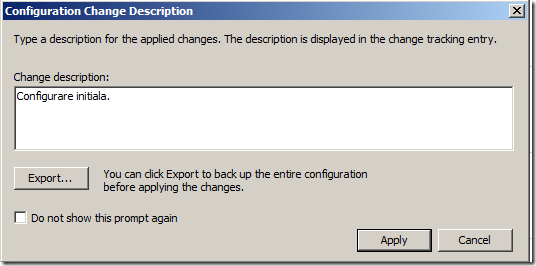

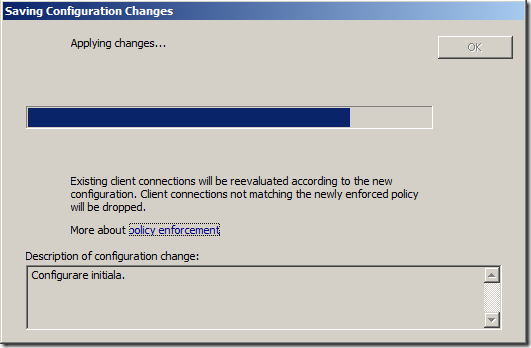

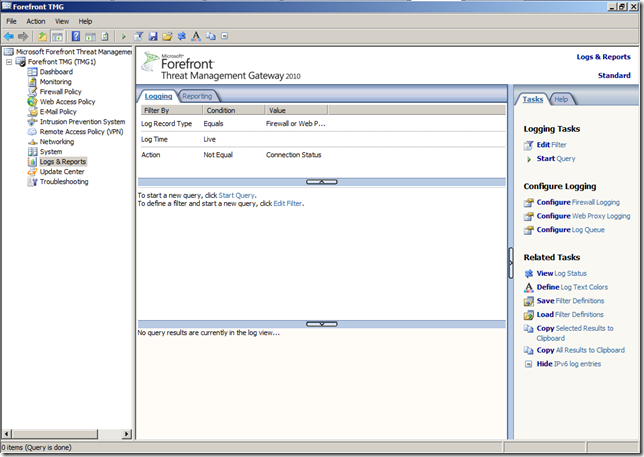

Si acum sa inspectam putin consola de administrare. Primul lucru observat sunt cele doua butoane Apply & Discard. Pentru a salva regula nou creata si setarile din Wizardul de configurare e nevoie sa aplicam modificarile cu Apply.

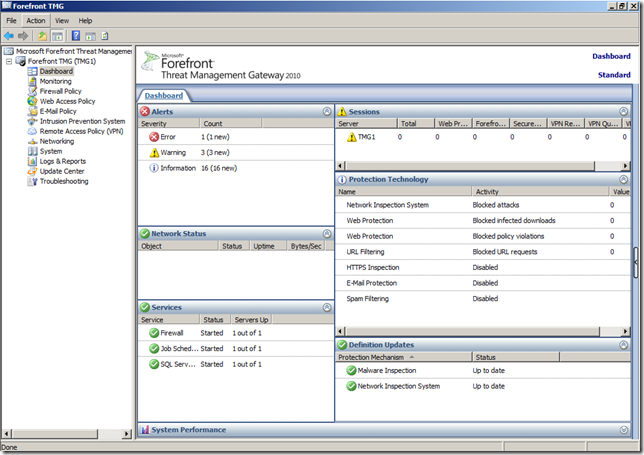

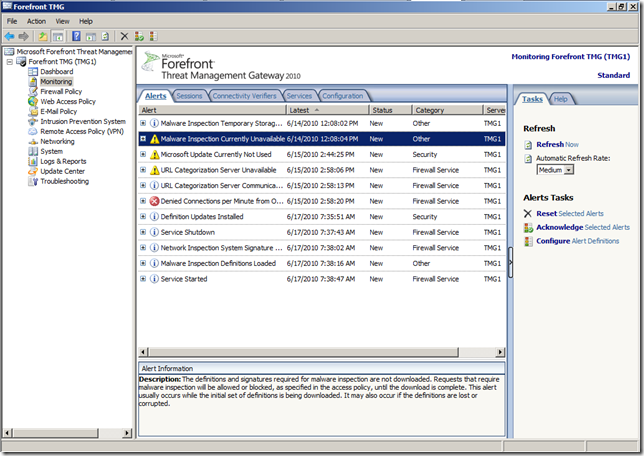

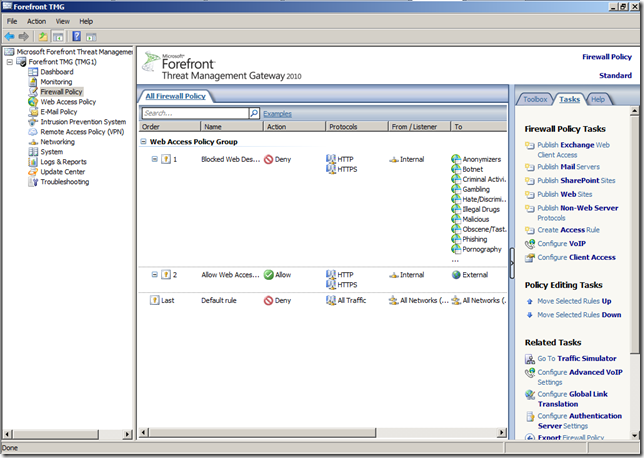

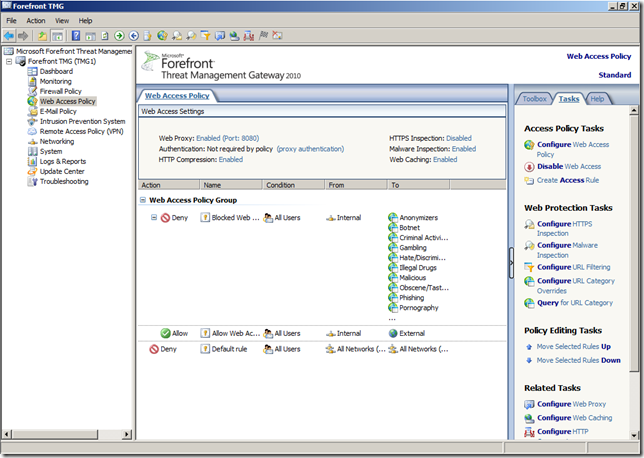

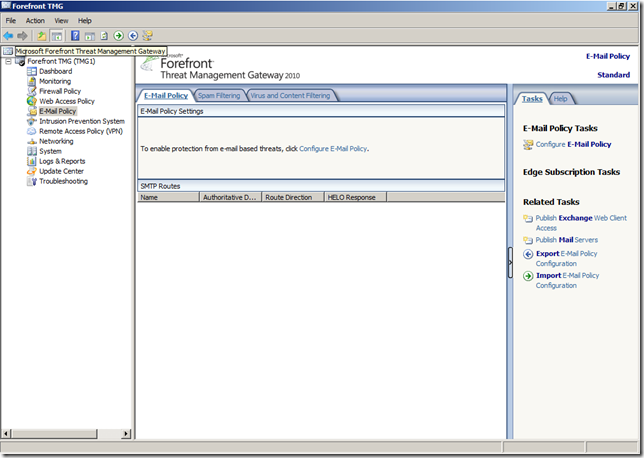

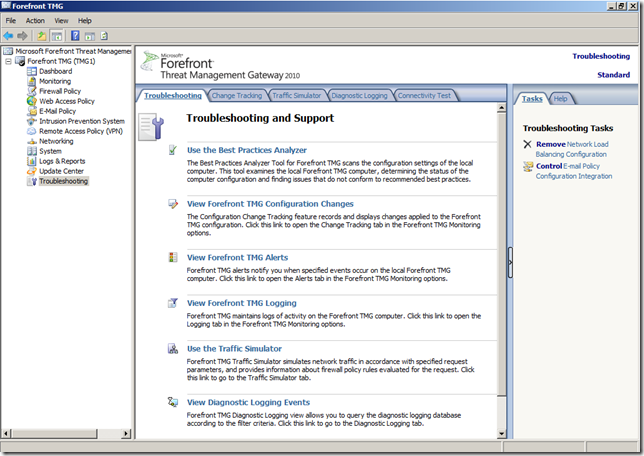

Mai jos am pus cateva imagini din consola:

Cam aici in Firewall Policy se desfasoara majoritatea activitatii de administrare.

Web access policy este de fapt un alt view al regulilor, dar doar pentru cele care contin protocoalele HTTP si FTP.

Putem observa aici ca prima regula blocheaza accesul la anumite categorii, iar ce trece mai departe este permis de urmatoarea regula.

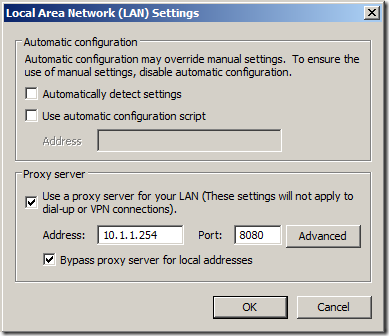

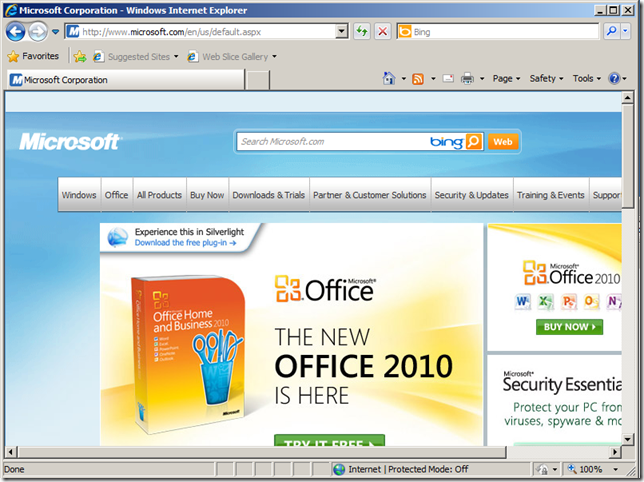

Mai departe, m-am conectat pe un sistem din reteaua interna si am incercat sa accesez o pagina de pe internet. Inainte de asta am configurat in Internet Explorer adresa TMG-ului ca si web proxy. Este necesar sa configurez IE-ul asa pentru ca in regulile de acces nu am si regula pentru traficul DNS, iar clientul neputand sa interogheze servere DNS externe trebuie sa apeleze la TMG pentru rezolutia de nume.

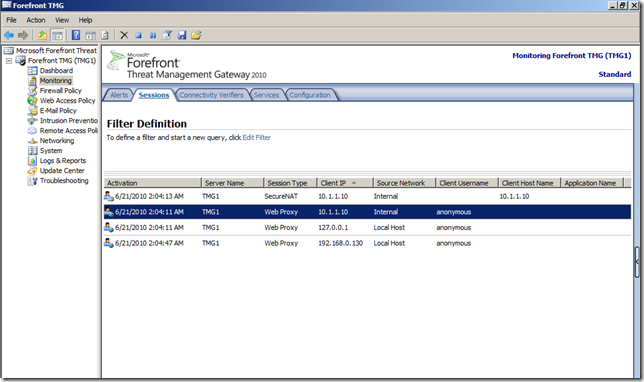

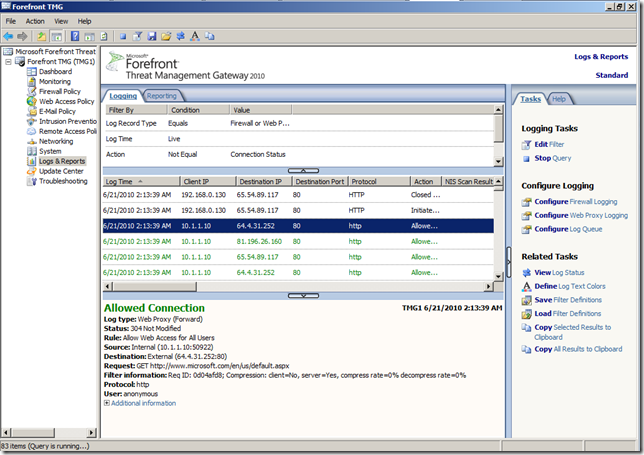

Sesiunea web proxy poate fi vazuta in interfata de administrare si pot afla detalii mai amanuntite despre modul in care s-a efectuat conexiunea.

Si iata ca TMG functioneaza si este gata pentru a imbunatati performantele conexiunii la internet si pentru a bloca traficul de tip malware sau cel catre destinatii riscante pentru utilizatorii din reteaua mea.

Atat de aceasta data, insa voi mai reveni si cu alte scenarii si detalii de configurare mai avansate despre acest produs.