Simplu scenariu de utilizare GPO

Articolul asta ar cam trebui sa fie continuarea celui scris pe ITBoard si sper sa fie pe placul lui Alin 😉

Prima data ar trebui sa pomenesc cate ceva despre modul in care organizam informatiile in AD. Si aici intervin Organizational Unit-urile care sunt containere in care grupam obiectele din AD. Iar modul in care proiectam structura de Organizational Unit-uri poate fi orientat catre delegarea administrarii sau catre aplicarea de Group Policy. Nu exista nici un design batut in cuie, fiecare companie isi poate face structura de Organizational Unit-uri dupa bunul plac, insa e de retinut: nu ghidati acest design dupa departamentele din firma, sedii, functii etc, ci dupa modul in care va administrati infrastructura. Cu cat mai simpla structura cu atat mai bine. Nu vorbim de OU design acum, ci de GPOs.

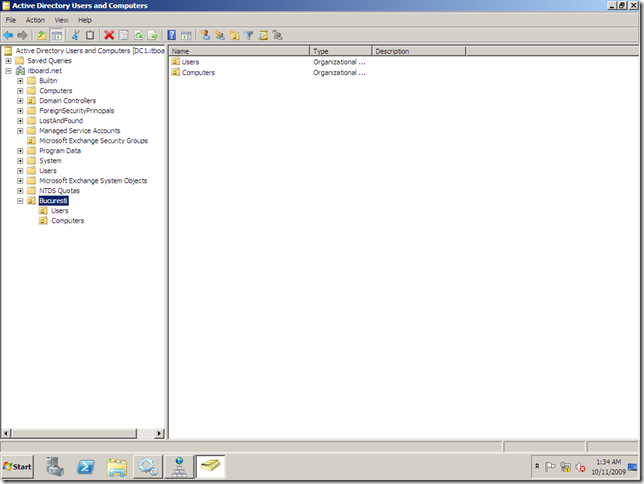

In exemplu de azi am ales varianta cu OU pentru fiecare locatie (ex: Bucuresti), impartit in doua – Users si Computers. Scopul este de a activa setarea care spune userului daca s-a logat folosind cached credentials in cazul in care DC-ul nu e disponibil.

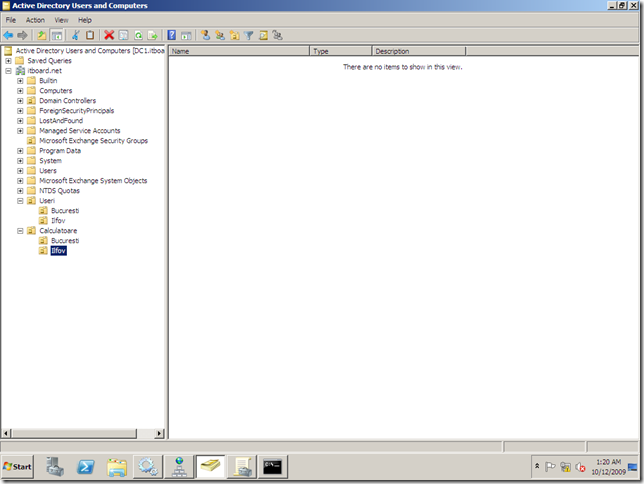

Dar ca exemplu o sa pun un screenshot cu o structura de OU-uri facuta dupa tipul resurselor nu dupa locatie ca sa se poate face diferenta (in continuare o sa mergem tot pe modelul geografic).

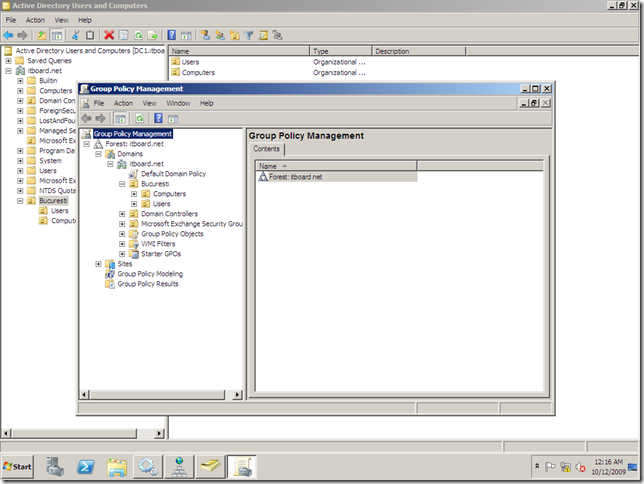

Acum, pentru a lucra cu GPO objects pe containerele nou create e necesar sa deschidem GPMC:

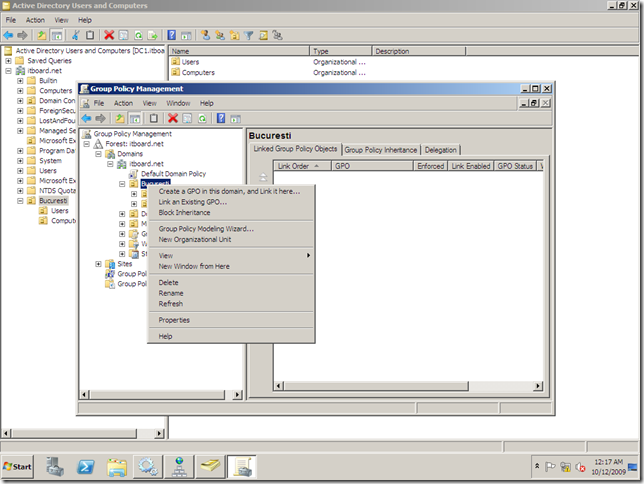

Si sa facem un GPO nou sau link la unul deja existent:

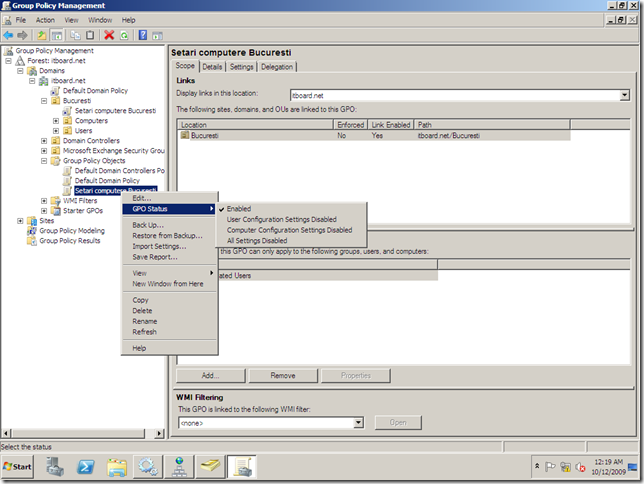

Odata creeat, GPO-ul poate fi gasit in containerul Group Policy Objects si tot de acolo poate fi dezactivat sau numai anumite portiuni User sau Computer settings (in cazul in care o parte din setari nu sunt folosite intr-un GPO – gen GPO care contine numai setari legate de Computer Settings – user configuration settings pot fi dezactivate pentru a grabi procesul de aplicare a politicilor).

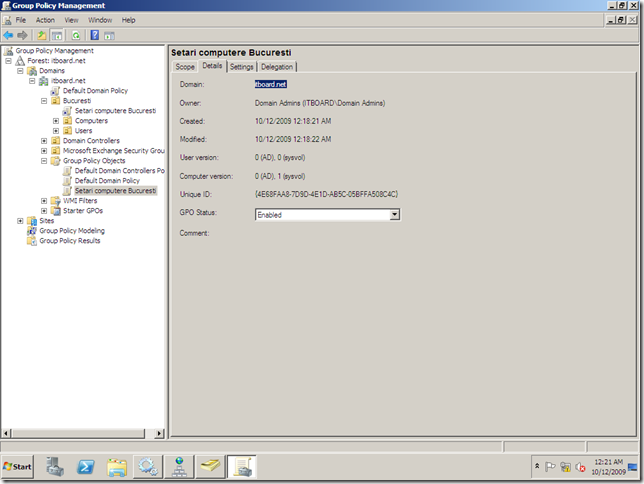

Sa ne uitam putin si in detaliile acestui GPO. Nu uitati sa le si documentati pentru ca si ceilalti administratori sa stie la ce foloseste si pentru a evita GPO-uri redundante.

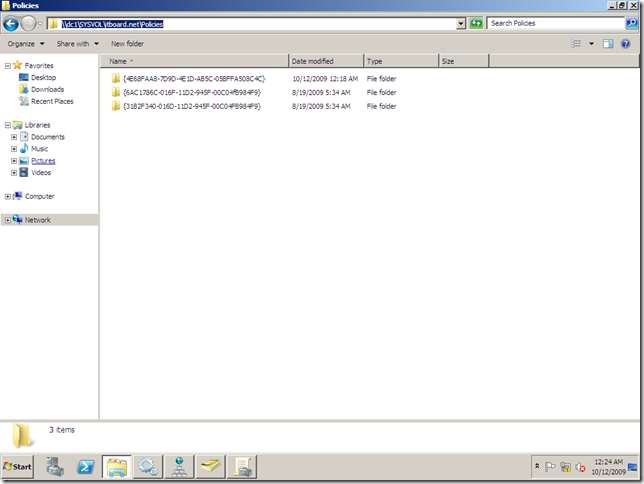

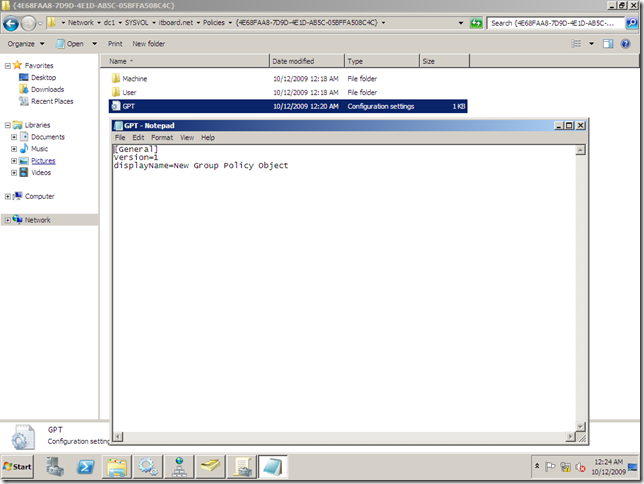

De remarcat acel Unique ID dupa care putem localiza policy-ul in folderul SYSVOL. User version si Computer version reprezinta numarul modificarii – eu am facut doar una in computer settings (utile atunci cand sunt probleme de replicare a politicilor intre site-uri).

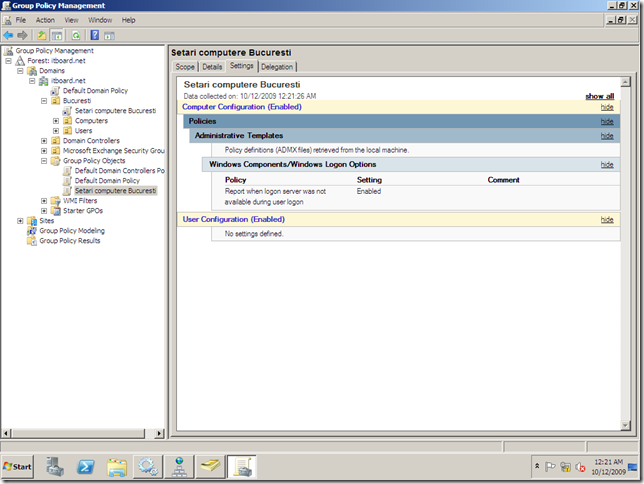

In settings vedem exact ce contine politica:

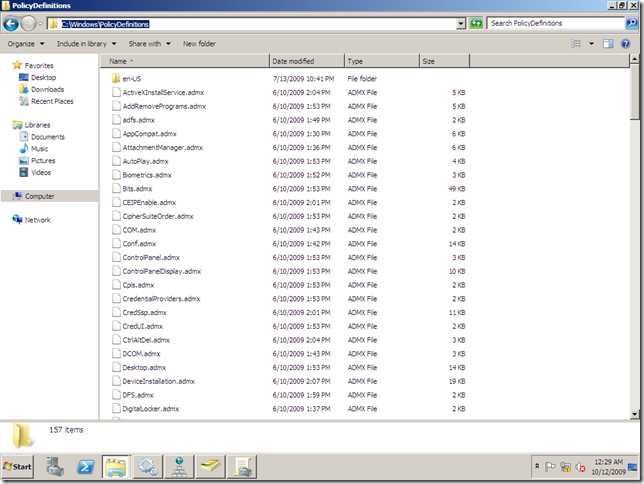

Acuma o sa fac o scurta pauza, asta pentru ca am pomenit de SYSVOL. Asta e locul unde sunt stocate politicile si sursa multor probleme pana la Windows 2008. Asta pentru ca mecanismul de replicare al SYSVOL in W2K/W2K3 e FRS care nu merge foarte bine. Fiecare politica nou creata mai adauga cativa MB la acel folder; deoarece fisierele ADM sunt stocate cu fiecare politica in parte pentru a permite editarea politicii de pe orice sistem cu orice OS si localizat in orice limba. Incepand cu Windows 2008 si Vista a fost introdus concepul de ADMX Central Store in care sunt stocate toate fisierele ADMX, acestea fiind disponibile pentru toate GPO-urile si nemaifacand parte din fiecare GPO separat. Chiar si cand DC-ul e 2008, daca editam GPO-ul de la o masina cu XP, acesta o sa adauge fisierele ADM la politica. Asa ca atentie mare la numarul de politici si dimensiunea folderului SYSVOL.

ADMX-urile pentru a incepe cu central Store la gasiti in %windir%\PolicyDefinitions

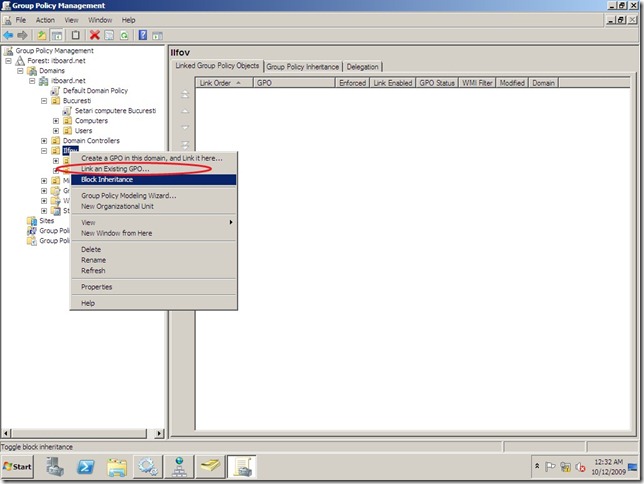

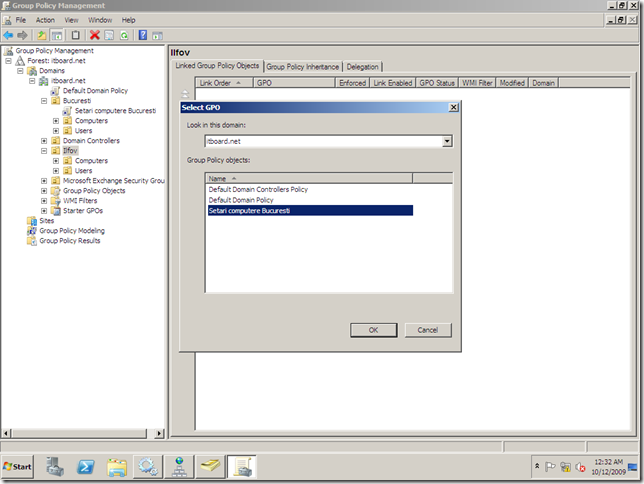

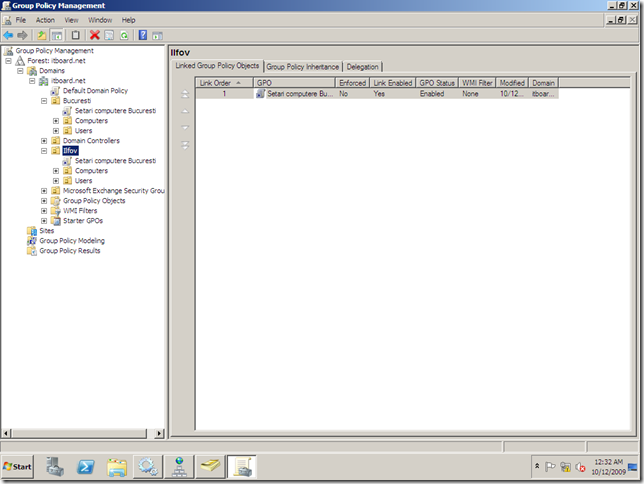

Ok, mergem mai departe. Am facut un GPO numit “Setari computere Bucuresti” si ne-am dat seama ca de aceleasi setari avem nevoie sa fie aplicate si peste OU-ul Ilfov. Avem 2 optiuni – mai facem un GPO, sau putem face un link catre acelasi GPO – “Setari computere Bucuresti” (eh, in cazul asta am putea sa-l redenumim si sa scoatem numele Bucuresti).

Si am vazut ca nu e nevoie sa facem GPO-uri pentru fiecare OU nou, ci putem face link-uri catre unele deja existente (si putem avea politici generice pentru toti userii, sau politici care isi au rolul numai intr-un anumit site).

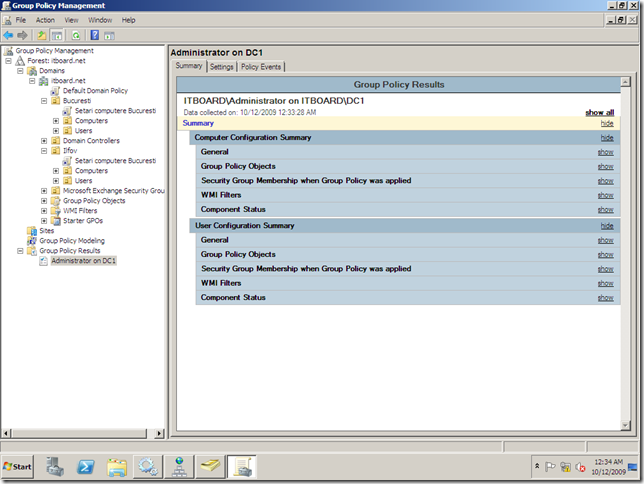

Acum ca am vazut cum facem un GPO si cum il legam de un OU, hai sa vedem si ce setari ar trebui sa i se aplice unui user din domeniu. Pentru ca am avut la dispozitie doar un DC pe care eram logat cu userul administrator nu am avut multe optiuni. Putem obtine aceste informatii folosing Grpup Policy Results din consola, specificand userul si sistemul pe care se logheaza:

Sau daca vrem sa vedem exact ce s-a aplicat pe acel user (nu ce ar trebui ca in cazul de mai sus) folosind GPRESULT /R (valabil in Vista, 7, 2008; pe celelalte nu e nevoie de /R, mai putin Windows 2000 unde se face cu secedit) de pe statia unde userul e logat:

Microsoft (R) Windows (R) Operating System Group Policy Result tool v2.0

Copyright (C) Microsoft Corp. 1981-2001

Created On 10/12/2009 at 12:36:32 AM

RSOP data for ITBOARD\Administrator on DC1 : Logging Mode

———————————————————-

OS Configuration: Primary Domain Controller

OS Version: 6.1.7600

Site Name: Default-First-Site-Name

Roaming Profile: N/A

Local Profile: C:\Users\Administrator

Connected over a slow link?: No

COMPUTER SETTINGS

——————

CN=DC1,OU=Domain Controllers,DC=itboard,DC=net

Last time Group Policy was applied: 10/12/2009 at 12:33:49 AM

Group Policy was applied from: DC1.itboard.net

Group Policy slow link threshold: 500 kbps

Domain Name: ITBOARD

Domain Type: Windows 2000

Applied Group Policy Objects

—————————–

Default Domain Controllers Policy

Default Domain Policy

The following GPOs were not applied because they were filtered out

——————————————————————-

Local Group Policy

Filtering: Not Applied (Empty)

The computer is a part of the following security groups

——————————————————-

BUILTIN\Administrators

Everyone

BUILTIN\Pre-Windows 2000 Compatible Access

BUILTIN\Users

Windows Authorization Access Group

NT AUTHORITY\NETWORK

NT AUTHORITY\Authenticated Users

This Organization

DC1$

Domain Controllers

NT AUTHORITY\ENTERPRISE DOMAIN CONTROLLERS

Denied RODC Password Replication Group

System Mandatory Level

USER SETTINGS

————–

CN=Administrator,CN=Users,DC=itboard,DC=net

Last time Group Policy was applied: 10/11/2009 at 11:40:43 AM

Group Policy was applied from: DC1.itboard.net

Group Policy slow link threshold: 500 kbps

Domain Name: ITBOARD

Domain Type: Windows 2000

Applied Group Policy Objects

—————————–

N/A

The following GPOs were not applied because they were filtered out

——————————————————————-

Default Domain Policy

Filtering: Not Applied (Empty)

Local Group Policy

Filtering: Not Applied (Empty)

The user is a part of the following security groups

—————————————————

Domain Users

Everyone

BUILTIN\Administrators

BUILTIN\Users

BUILTIN\Pre-Windows 2000 Compatible Access

NT AUTHORITY\INTERACTIVE

CONSOLE LOGON

NT AUTHORITY\Authenticated Users

This Organization

LOCAL

Domain Admins

Group Policy Creator Owners

Schema Admins

Organization Management

Enterprise Admins

Denied RODC Password Replication Group

High Mandatory Level

In cazul de mai sus se poate vedea ca in cazul Computerului au fost aplicate 2 GPO-uri – Default Domain Policy si Default Domain Controllers Policy. In cazul Userului acestea nu au fost aplicate pentru ca nu contineau nici o setare.

GPRESULT e utila si pentru a vedea din ce grupuri face parte utilizatorul dupa logon.

Cam atat in acest post insa nu ne oprim aici cu politicile …