Conceptul de site in AD + instalarea celui de-al doilea domain controller

Articolul urmator face parte din Ghidul incepatorului de AD inceput aici si din care sper ca oricine doreste sa invete Active Directory sa poata sa gaseasca ceva util. Am descris cum se instaleaza primul domain controller (next,next,next) iar acum o sa vedem cum il punem si pe al doilea. O sa continui pe o infrastructura diferita asa ca nu va speriati daca numele serverelor nu se potrivesc cu cele din prumul articol.

De ce am avea nevoie de al doilea? Pai AD-ul devine pilonul principal de autentificare si autorizare in infrastructura si daca se intampla sa nu functioneze, e de rau. Asa ca mai instalezi un domain controller.

NOTA: backup-ul e backup si adaugarea unui DC aditional nu il inlocuieste. Backup-ul trebuie facut, indiferent de scenariu.

Si scenariile pot continua: infrastructuri raspandite in mai multe locatii in care ai nevoie de un punct de autentificare local, numar mare de useri si nevoia de balansare a serviciului de autentificare, aplicatii care folosesc intensiv serviciul directory.

Bun. Inainte sa incepem instalarea o sa incerc sa definesc conceputul de SITE. Site in terminologia AD se refera la o retea in care toate sistemele sunt conectate prin legaturi de mare viteza. Putem face o comparatie cu retea locala dintr-un sediu al unei firme. Toate sistemele de acolo sunt conectate prin legaturi 100Mb.

In Active Directory putem defini un obiect de tip site pe care il declaram ceva de genul: toate sistemele care fac parte din subnetul 192.168.1.0/24 apartin locatiei (site-ului) Bucuresti. Si pot continua asa pentru toate locatiile mele.

Intrebarea e, la ce ne foloseste sa definim aceste obiecte de tip Site? Simplu, site-ul ne ajuta sa controlam autentificarea si replicarea datelor intre domain controllere. Si o sa dau din nou cateva exemple:

– asociez domain controllerul meu (sa-i spunem DC1) cu site-ul Bucuresti ceea ce inseamna ca toti clientii din subnetul asociat cu site-ul Bucuresti vor incerca sa se autentifice mai intai pe DC1, si nu pe nu stiu ce domain controller aflat in alta locatie la care conexiunea se face peste un VPN de 512Kbps.

– asociez DC2 cu site-ul Constanta, redirectez cererile de autentificare catre DC2 in interiorul site-ului si pot face reguli de control al replicarii intre domain controllere. Exemplu: la ce interval sa se efectueze replicarea intre domain controllerele aflate in site-urile Bucuresti si Constanta (pentru DC-urile aflate in acelasi site nu poti influenta modul in care se face replicarea).

Cam asta e scopul lor. Nimic mai mult. Ar mai fi cate ceva, insa in 99.99% din cazuri, sunt folosite numai pentru scenariile de mai sus: autentificare si replicare.

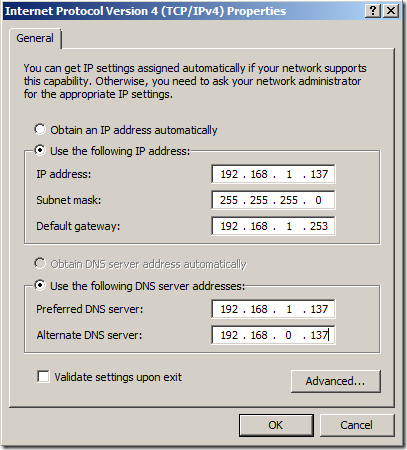

Trecem mai departe si continuam cu instalarea celuilalt domain controller, care se afla in alt site. Pentru inceput, ii configuram adresa IP statica iar la DNS punem adresa primului DC (daca el e responsabil pentru zona DNS AD).

Putem declara noul site in AD si acum si dupa promovare. Recomand sa il facem acum. Si tot acum o sa fac si pentru primul site – avand doar un DC pana acum, nu a fost nevoie sa declar un site.

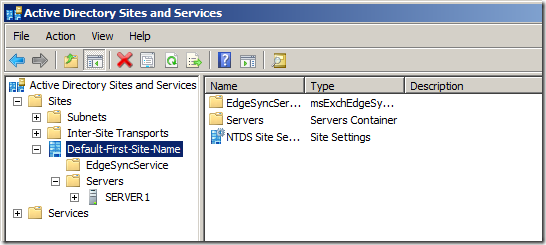

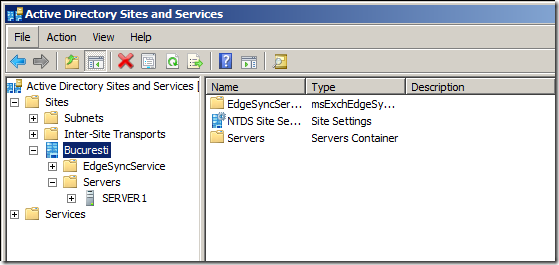

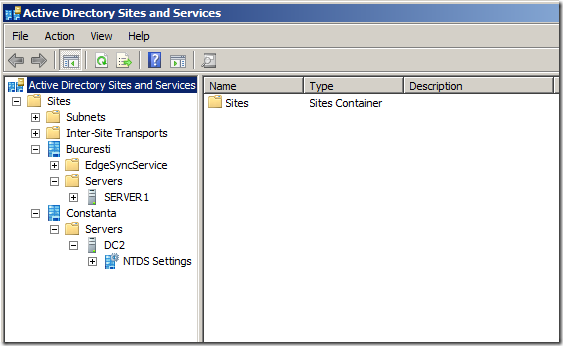

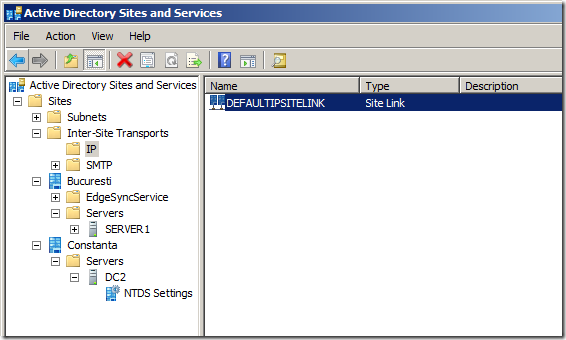

Implicit exista un site numit Default-First-Site-Name, in care apare si primul meu DC numit acum SERVER1. O sa-l redenumesc.

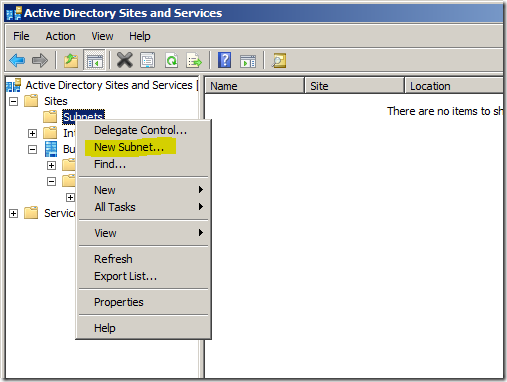

Si o sa-i asociez un subnet (pe care mai intai trebuie sa-l declar).

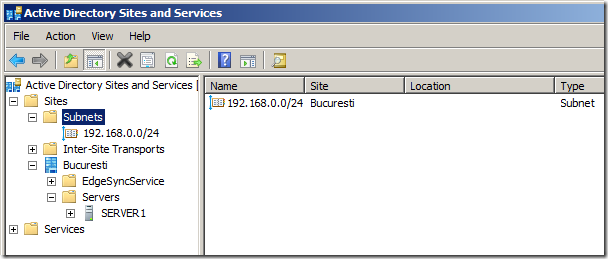

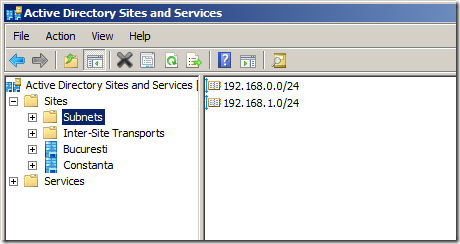

Si acum subnetul 192.168.0.0/24 e asociat cu site-ul Bucuresti.

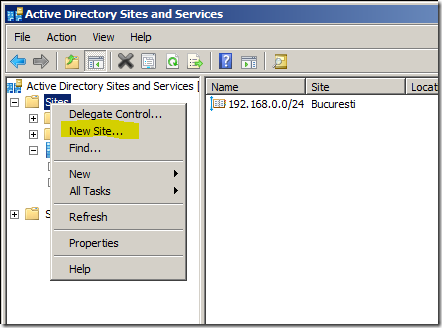

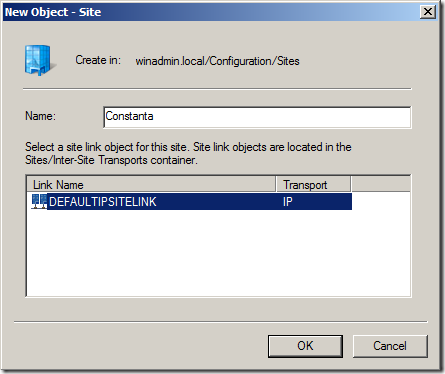

Sa ne apucam si de site-ul Constanta.

In acest punct selectati DEFAULTIPSITELINK si o sa vedem mai tarziu la ce se refera.

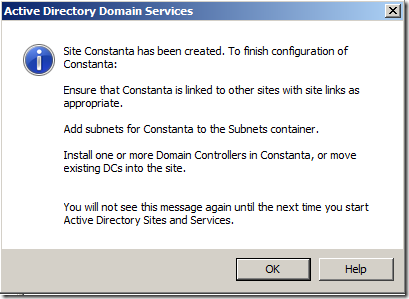

Ii asociem un subnet:

Acum e momentul sa pornim promovarea celui de-al doilea DC (numit DC2) aflat in subnetul din Constanta.

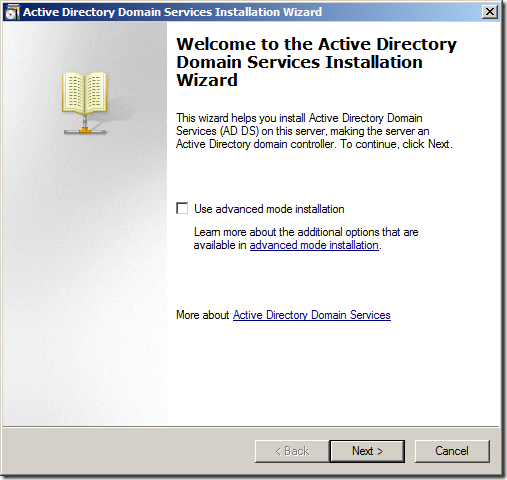

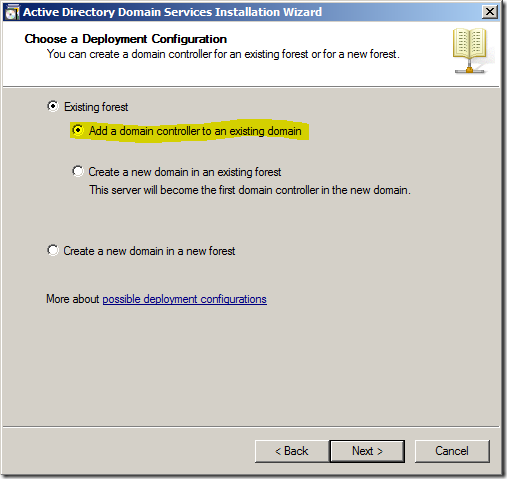

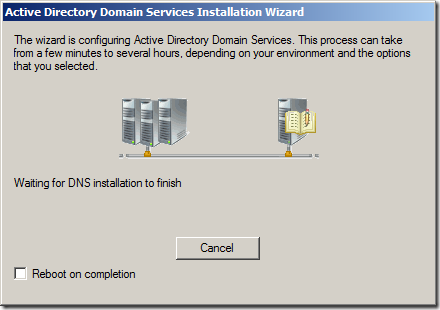

Rulam DCPROMO.

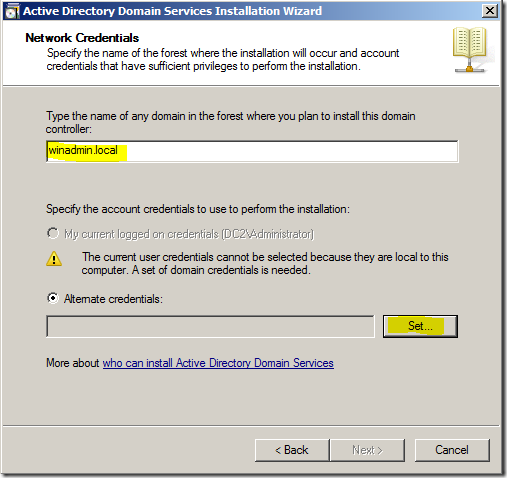

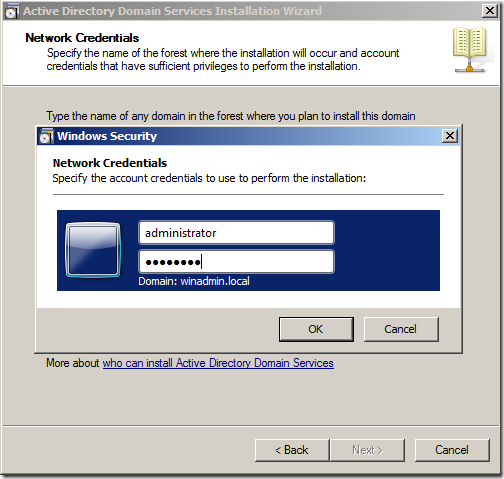

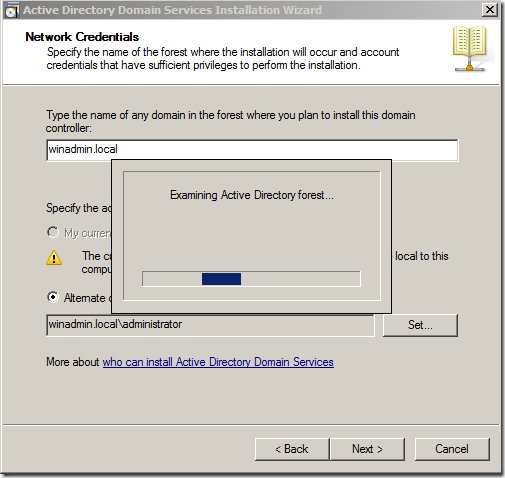

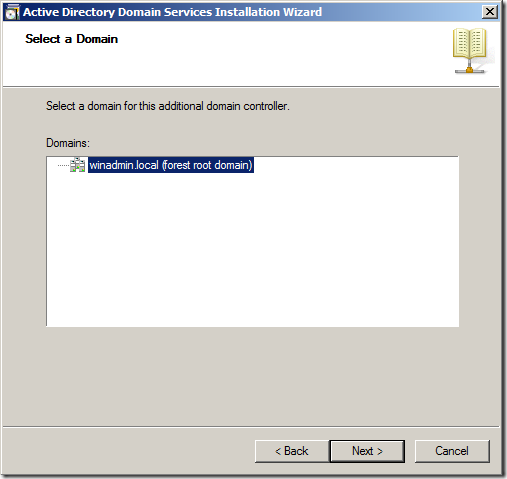

Introducem numele domeniului si setam credentialele contului de admin din domeniul existent

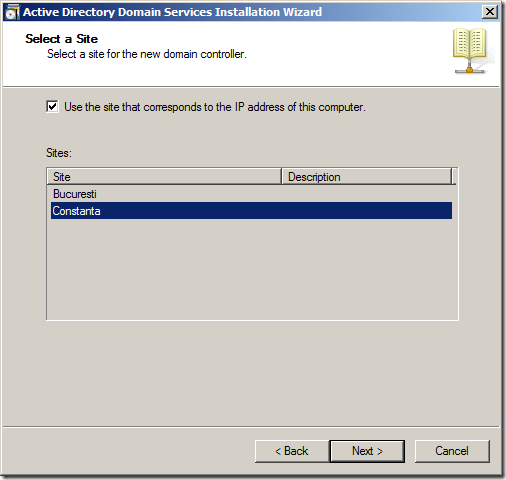

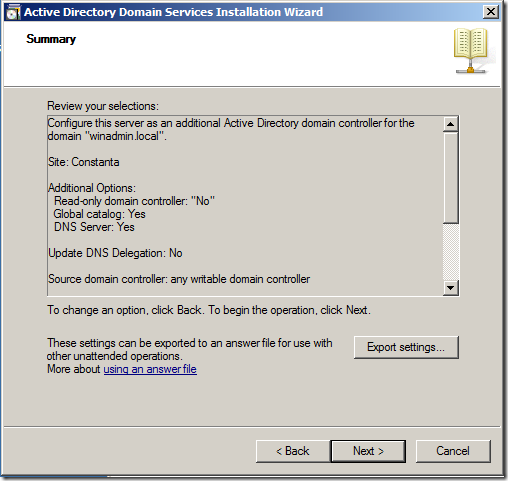

Si automat wizardul se ofera sa puna noul DC in site-ul corespunzator.

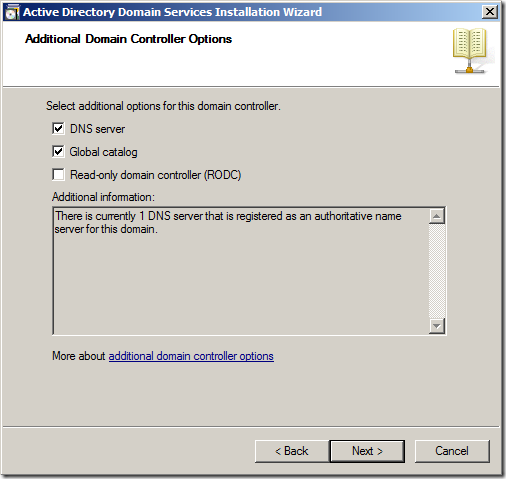

Verificati sa aveti selectata si bifa pentru DNS.

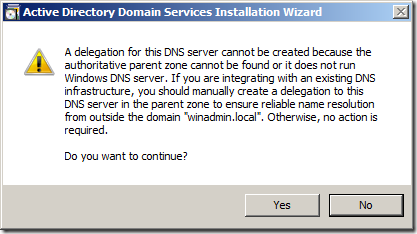

Selectam YES.

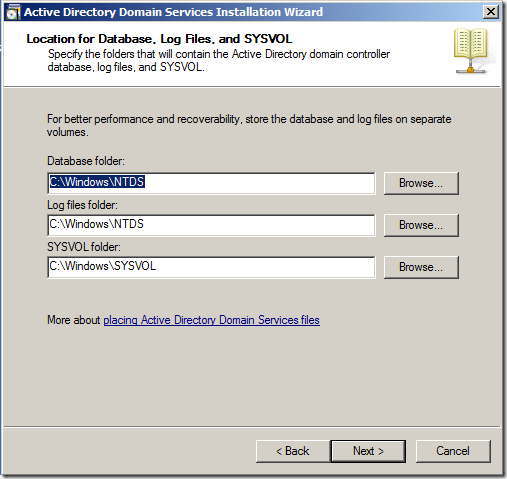

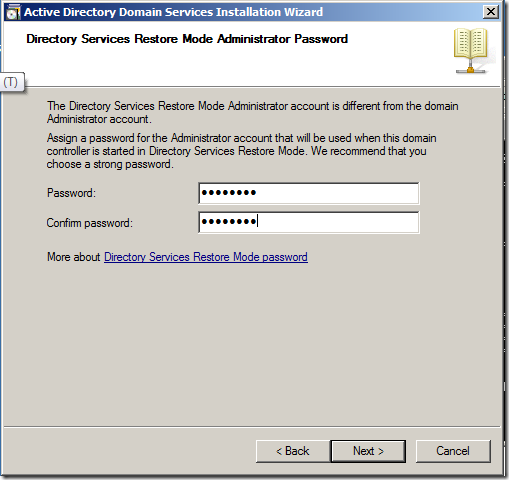

Setam parola pentru DSRM.

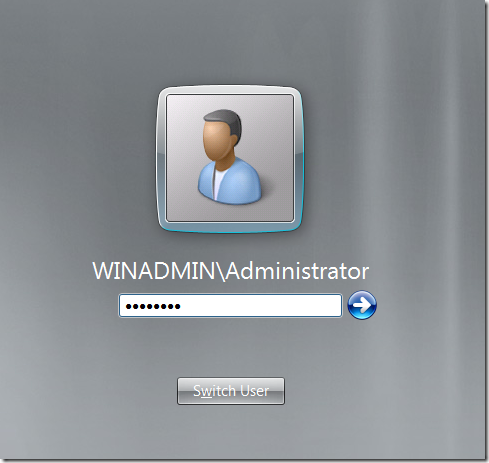

Dupa reboot ne logam cu contul de domeniu.

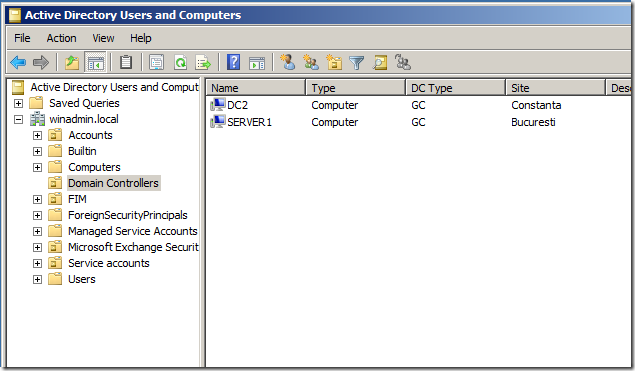

Si putem observa ca avem o replica ce contine toate informatiile de pe primul domain controller.

Acum e momentul sa schimbam setarile pentru DNS pe noul server (doar daca am instalat si serviciul de DNS – by default la promovare) si sa setam IP-ul local primul in lista de DNS resolvere (e logic, nu? de ce sa interoghez un DNS remote, cand zona mea DNS responsabila pentru domeniul AD, este replicata si pe acest DC; aici e mult de vorbit – pentru alte detalii just ask).

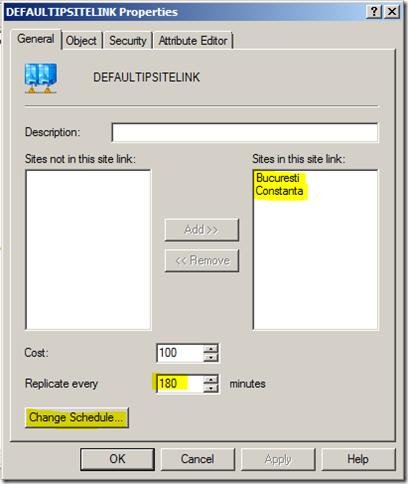

Acum sa aruncam un ochi si pe acel DEFAULTIPSITELINK

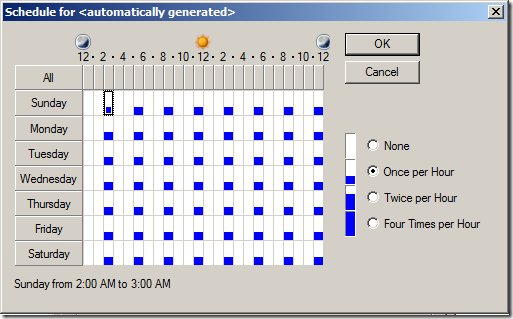

Putem observa ca avem cele doua site-uri existente asociate cu acest obiect – ceea ce inseamna ca replicarea intre aceste domain controllerele din aceste doua locatii se va face pe baza setarilor acestui link: replicarea se efectueaza o data la 180 de minute.

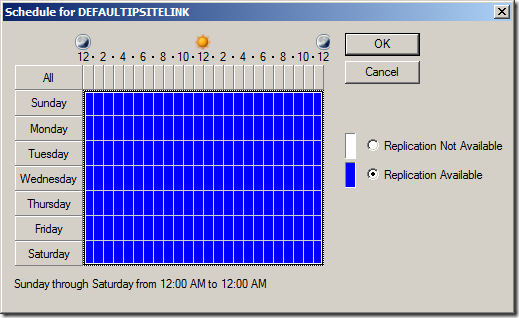

Iar in schedule vedem intervalele in care e permisa aceasta replicare.

Dar, acest obiect doar stabileste niste reguli, care sunt folosite de un process numit KCC, responsabil pentru generarea conexiunilor de replicare intre DC-uri. deci site link-ul nu face nici un enforcement, ci este doar un sablon folosit de un proces automat de generare a topologiei de replicare.

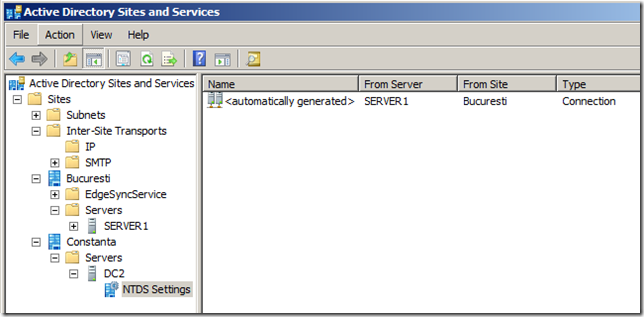

Link-urile de replicare le gasim aici:

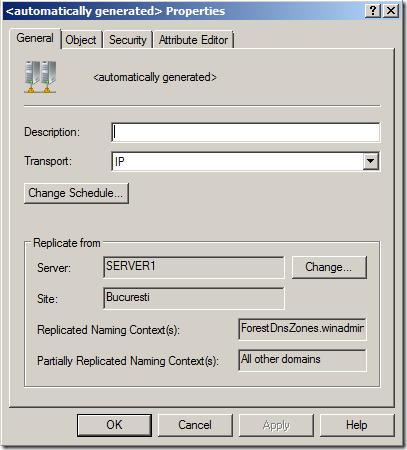

Dupa cum vedeti conexiunea de replicare generata automat are un schedule ce respecta regulile definite in site link.

Se pot genera si conexiuni de replicare manuale, insa va recomand sa setati sitelink-urile bine si sa lasati KCC-ul sa-si faca treaba.

Sper sa fie suficient pentru instalarea celui de-al doilea DC si sper ca toata lumea a inteles la ce folosesc site-urile in AD.

Have fun!