Continutul Technet pentru Windows 2012 disponibil si in format offline

Cei care au avut subscriptii Technet de mai mult timp stiu ca pe vremuri continutul Tecnet era disponibil si in format offline pe acele CD/DVD-uri numite Technet Information Library. Eu personal le foloseam insa se pare ca nu au avut succesul dorit si pana la urma le-au abandonat.

Insa de curand Microsoft a publicat un PDF cu tot continutul Technet pentru Windows 2012 (inclusiv R2).

http://www.microsoft.com/en-us/download/details.aspx?id=41182&WT.mc_id=rss_alldownloads_all

Fisierul este imens, numai cuprinsul are 347 de pagini, deci am putea spune ca este Biblia Windows Server ![]() . E bun de tinut pe tableta sau atunci cand continutul online este mai greu accesibil.

. E bun de tinut pe tableta sau atunci cand continutul online este mai greu accesibil.

PS: Pentru informatii cat mai actualizate, tot continutul online este baza.

WINDOWS ANTIVIRUS EXCLUSION RECOMMENDATIONS from AskPFE

Cei de la AskPFE au publicat deja un document updatat cu recomandarile AV pentru diferite produse si roluri. Pana o sa fie publicat oficial il gasiti aici:

https://skydrive.live.com/view.aspx?resid=CF5623142A67FE0F!1321&app=Word&authkey=!APa6t2AxsVPfiic

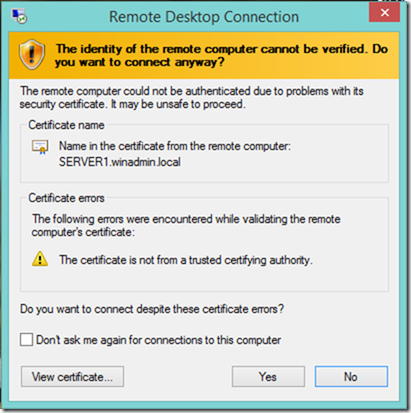

RDP & Certificate Warning

Banuiesc ca vi se intampla des sa vedeti mesajul “The identity of the remote computer cannot be verified. Do you want to connect anyway?”, insa din instinct dati click pe Yes si nu va intrebati care este rostul acestui mesaj.

Mesajul apare deoarece protocolul de criptare pe RDP este TLS/SSL by default si doar in caz de nevoie se face fallback pe RDP Encryption. Iar asta inseamna ca in secventa dintre client si server se va prezenta un certificat. Iar acest certificat este generat automat pe serverul de RDP si este de tip self signed, ceea ce inseamna ca nimeni nu are cum sa verifice acest certificat by default (decat daca si-l instaleaza local).

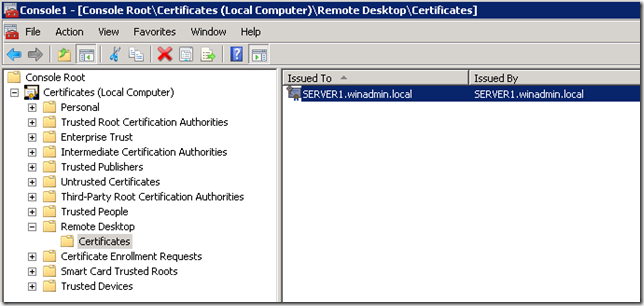

Certificatele self signed pentru RDP le gasiti in Certificates (Local Computer) – Remote Desktop.

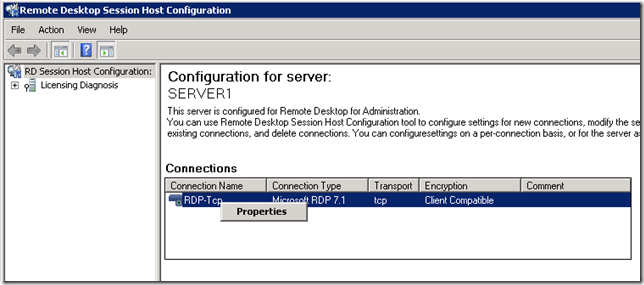

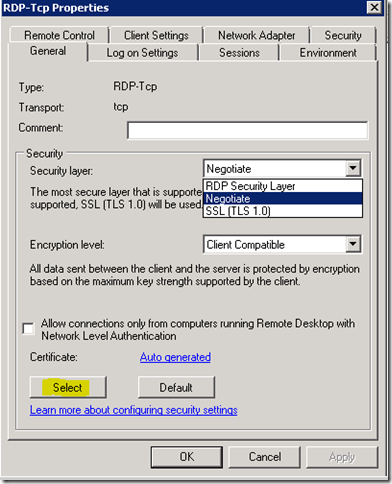

Deci solutia ca sa nu ne mai lovim de acest prompt ar fi sa instalam un certificat trusted. Iar asta o facem din consola Remote Desktop Session Host Configuration:

Dupa cum vedeti mai sus, Security Layer este pus pe Negociate ceea ce inseamna ca SSL va fi folosit primul si apoi se va face fallback pe RDP Encryption. Iar din acest tab puteti selecta si certificatul pentru RDP (care trebuie sa fie deja instalat pe server).

Dar daca vrem sa facem lucrul acesta pe toate serverele din domeniu atunci avem nevoie de alta solutie. iar vestea buna este ca se poate face din GPO.

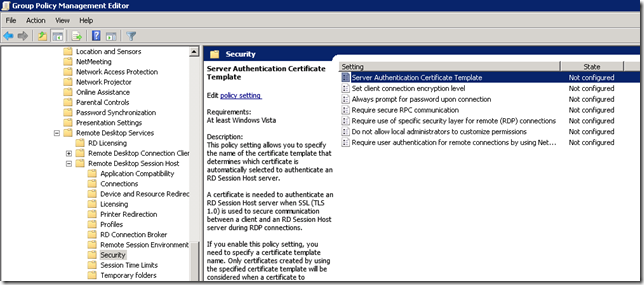

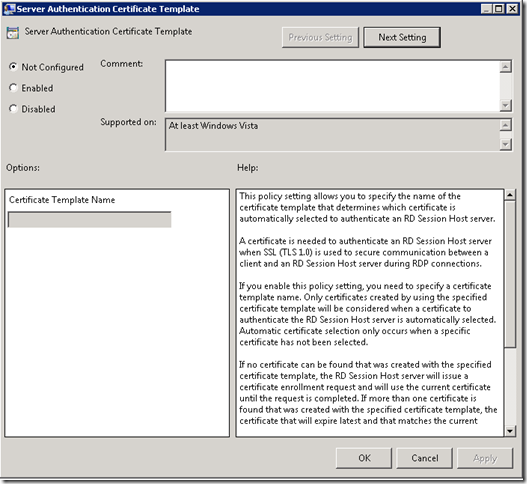

Gasim setarea Server Authentication Certificate Template in Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security.

Ca sa o putem implementa bineinteles ca avem nevoie si de un Enterprise Certification Authority.

PS: Tineti minte ca folosirea corecta a certificatelor si rezolvarea acestor warninguri este o buna metoda de a preveni atacurile de tip man in the middle.

Single Sign On for RDP

O intrebare destul de uzuala este cum sa faci SSO pentru RDP si de multe ori raspunsul este ca nu se poate insa este gresit. Se poate face, chiar foarte simplu, dar raspunsul este ascuns prin setarile din GPO si cam greu de descoperit.

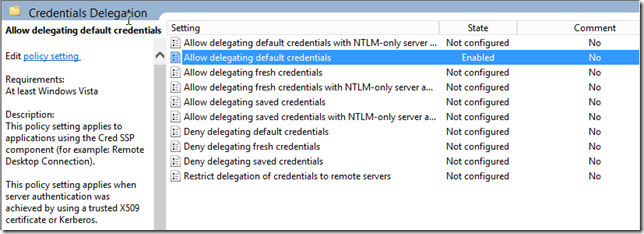

Primul hint vi l-am dat, este vorba de GPO. Al doilea este ca acest GPO in care vom face setarea se va aplica pe clienti si nu pe serverele de RDP. Asta pentru ca noi vom configura “credentials delegation” si astfel clientul de RDP va avea permisiunea sa trimita mai departe credentialele pe care eu le-am folosit sa ma loghez pe statie. Iar setarea se afla in Computer Configuration\Administrative Templates\System\Credential Delegation:

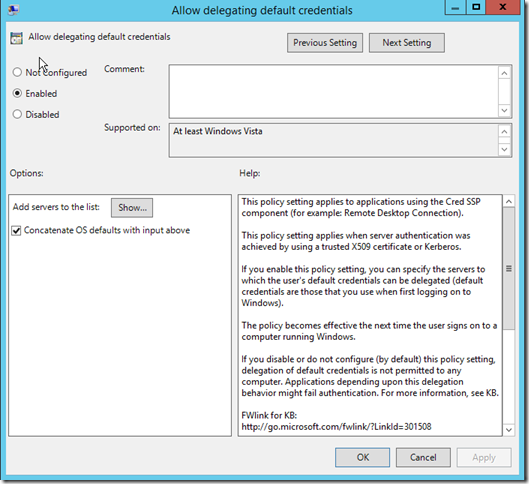

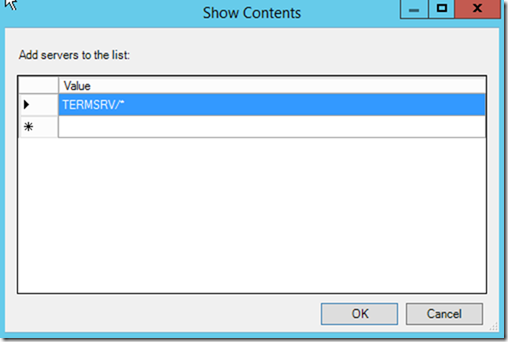

Dupa cum vedeti exista optiunea Add servers to the list, unde trebuie sa specificam catre cine putem trimite mai departe credentialele:

De dragul exercitiului am specificat TERMSRV/* ceea ce inseamna ca pot trimite credentialele mai departe catre orice server de RDP. Recomandat este sa specificam fiecare server in parte, gen TERMSRV/server1 sau TERMSRV/server1.winadmin.local sau chiar TERMSRV/*.winadmin.local. Atentie la numele specificate (Netbios sau FQDN) pentru ca trebuie sa se potriveasca exact cu ce folositi in clientul de RDP pentru conectare.

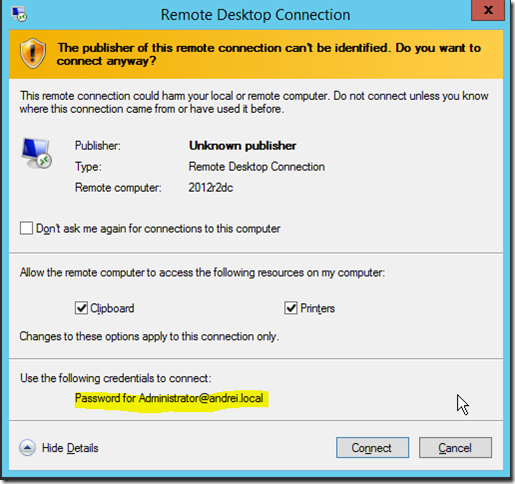

Si dupa cum vedeti clientul de RDP va trimite mai departe credentialele folosite pentru logon pe statie:

Iar mai departe conexiunea se va realiza fara ca userul sa mai introduca user si parola din nou.

Nota: Nu va functiona daca folositi adresa IP pentru conectare pentru ca nu exista SPN definit pe serverul destinatie cu adresa IP. Si merge de la Vista in sus (uitati de XP si 2003).

On Premises is not dead

De fapt eu stiu foarte bine ca On Premises e inca pe val si va fi in continuare cativa ani de acum incolo dar nu toata lumea gandeste asa. Poate si datorita lipsei de experienta sau datorita spalarii pe creier de catre marketingul MS.

Pe WindowsItPro am gasit un articol foarte interesant ce merita citit: http://windowsitpro.com/blog/comparing-office-365-numbers-total-exchange-installed-base. Macar asa ca sa le mai deschida unora ochii si sa vada care este realitatea.

Si cred ca ar fi bine sa il citeasca si sales-ul de la MS.

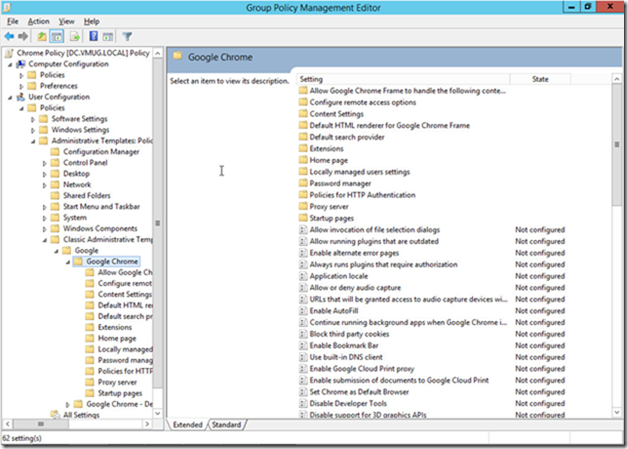

GPO for Chrome and Firefox

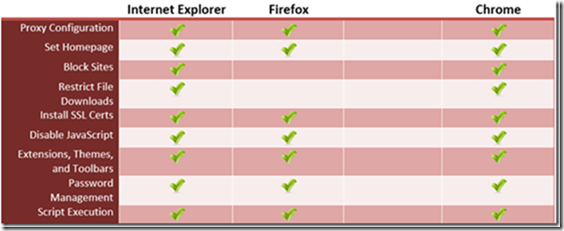

Principalul avantaj pe care Internet Explorer il avea pana acum ceva timp fata de Chrome si Firefox era suportul pentru Group Policy. Puteai aplica foarte usor politici pentru Internet Explorer, nu si pentru Chrome sau Firefox.

Situatia s-a schimbat, iar acum Chrome ofera propriul pentru GPO Administrative Template ce poate fi downlodat de aici, in timp ce pentru Firefox gasim un Adminitrative Template insa e open source si poate fi gasita aici .

O comparatie intre suportul oferit legat de aplicarea Group Policy

Figure 1 Sursa http://4sysops.com/wp-content/uploads/2013/10/Internet-Explorer-Firefox-Chrome-Group-Policy-comparison.png

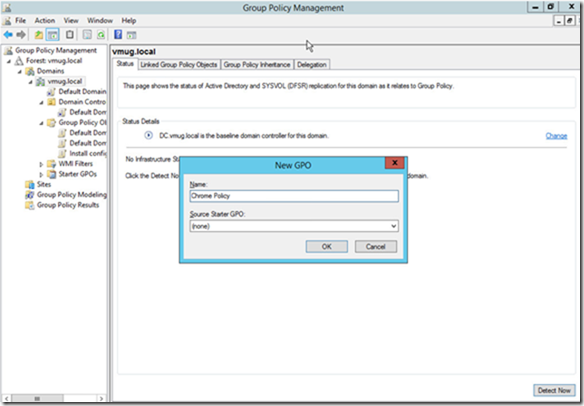

Voi sari peste partea de download si extract a ADM-ului deoarece nu e un lucru asa dificil si voi trece direct la configurarea Group Policy pentru Chrome.

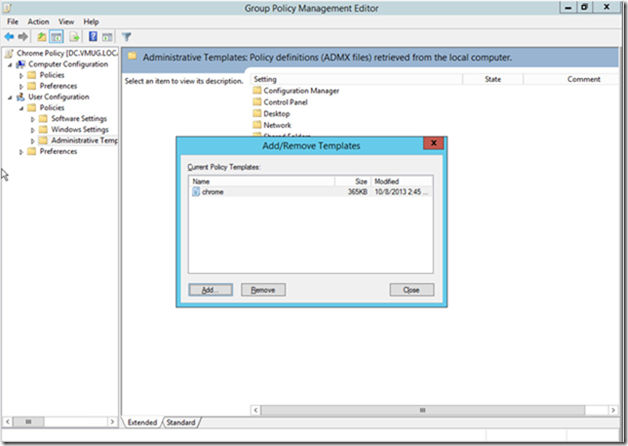

Deschidem Group Policy Management dupa care click dreapta pe domain/site/ group si alegem Create a GPO in this domain, and Link it here. Denumim respectivul GPO dupa care Click Dreapta pe el si alegem Edit.

In consola de Group Policy Management Editor merggem la User Configuration > Policies > Click dreapta pe Administrative Templates dupa care selectam Add/Remote Templates.

Dupa ce am adaugat template-ul respectiv, daca mergem la User Configuration > Policies> Administrative Templates> Classic Administrative Templates vom vedea setarile pentru Google Chrome.

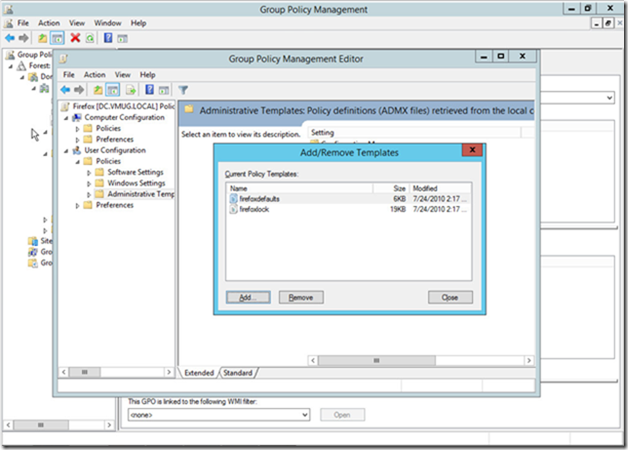

Pentru Firefox vom repeta aceiasi pasi, insa cu cateva excepetii. In momentul in care vom adauga template veti observa ca sunt 2 ADM file, firefoxdefaults.adm si firefoxlock.adm.

Setarile respective nu apar doar in User Configuration, ci si in Computer Configuration. Cele din user configuration se aplica doar la useri, iar cele din computer configuration la nivel de computer.

Pentru ca FirefoxADM sa fie functional, vine cu niste scripturi de login/logoff/startup/shutdown. Astfel ca va trebui sa mergem in Computer Configuration>Policies>Windows Settings>Scripts selectam Startup/Shutdown si adaugam scriptul corespunzator iar pentru useri la User Configuration>Policies>Windows Settings>Scripts selectam Logon/Logoff si adaugam scriptul.

Nevoia de scripturi vine pentru ca Firefox nu stie nativ sa lucreze cu GPO, astfel ca setarile scrise prin ADM-ul din GPO in registry, sunt preluate de scripturile de startup/logon si impinse catre browser. Iar la logoff acestea sunt sterse pentru a preveni efectul de tattooing.

Succes! J

Windows 8.1 & Lenovo Thinkpad Tablet 2

Tocmai cand reusisem sa gasesc o combinatie potrivita de drivere si firmware si mi se parea ca tableta mea Lenovo Thinkpad Tablet 2 merge cat de cat ok (doar ok si nimic mai mult) a aparut Windows 8.1 in Windows Store. Instalarea a durat ore bune si la final nu mi s-a parut ca ar fi meritat asteptarea. Pur si simplu daca ma intreaba cineva nici nu reusesc sa ii spun cu ce vine asa deosebit 8.1 pe tableta mea de a fost nevoie sa fac upgrade.

Dar problemele au inceput sa apara in zilele urmatoare. Pur si simplu tableta a luat-o razna. Autorotate-ul e groaznic si ma scoate din minti, bluetooth-ul e praf, iar cel mai rau e driverul video ce crapa cand tableta iese din sleep.

Iar daca nu ma credeti aruncati un ochi asa pe listele astea de discutii despre probleme asemanatoare cu Windows 8.1 pe TPT2:

https://forums.lenovo.com/t5/ThinkPad-slate-tablets/windows-8-1-tablet-2-issues/m-p/1297911

Dar nu am inceput sa va povestesc asta doar asa ca sa ma plang si sa zic ca Windows 8.1 e naspa. Ci pentru ca rezolvarea la problema cu driverul video e sa instalezi driverul de la Dell:

Driverul e facut de Intel pana la urma, dar e amuzant ca oamenii au inceput sa caute drivere mai vechi la alti producatori pentru a rezolva problemele introduse de 8.1 si de nepasarea unora de a rezolva problemele din drivere. Si cand dai o caruta de bani pe un astfel de device si pur si simplu nu il poti folosi e strigator la cer.

Oricum sunt foarte aproape de a trece la un iPad. S-ar putea sa mai fac o incercare cu un Atom mai nou insa sunt constient ca o sa-mi prelungesc agonia doar.

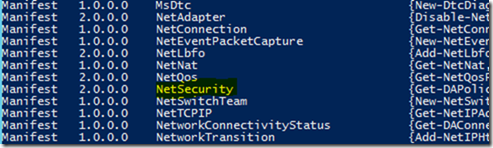

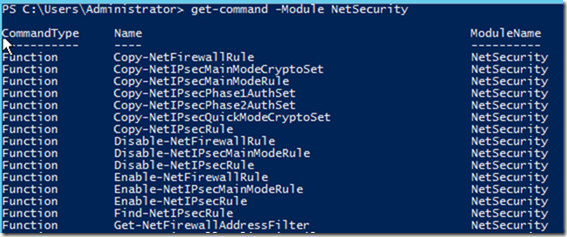

Cum dezactivez Windows Firewall din powershell pe Windows 8 & 2012

Controlul Windows Firewall din powershell se poate face folosind modulul NetSecurity:

Iar cu Get-Command –Module NetSecurity puteti vedea toate comenzile din acest modul.

Din pacate sunt prea multe ca sa le enumar aici.

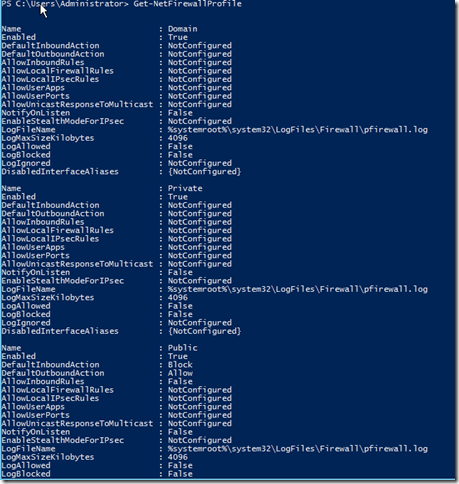

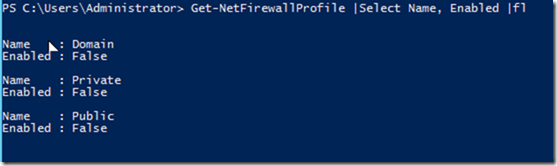

De tinut minte este comanda Get-NetFirewallProfile:

Ce va enumera profilele si este echivalentul interfetei GUI de mai jos.

Iar ce scoate Get-NetFirewallProfile merge trimis prin pipe catre Set-NetfirewallProfile.

Rezultatul fiind urmatorul:

Sau in stil CLI:

Disable Server Manager from start on logon – Windows Server 2012

Nu stiu cine a venit cu idea cum ca e un lucru bun ca Server Manager sa porneasca de fiecare data cand te loghezi pe Windows Server. Sincer mi se pare super enervant, mai ales ca nu este chiar atat de light iar pe un server modest chiar creaza un performance bottleneck pe moment. Si vad ca se tot insista pe el iar eu nu stiu cum sa fac sa-l dezactivez mai repede cand ma loghez pe un server nou.

Dar in Windows 2012 au fost banditi si s-au gandit sa ascunda optiunea prin care il dezactivezi si deja iar ma gandesc “cine naiba face chestiile astea?”.

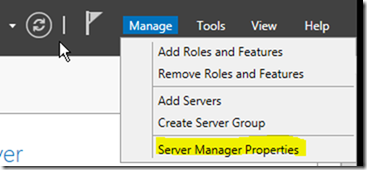

In fine, hai sa vedem cum il dezactivam. In Manage gasiti optiunea Server Manager Properties:

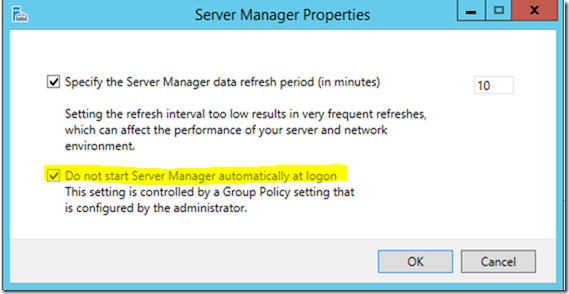

Iar aici bifati “Do not start Server Manager automatically at logon”:

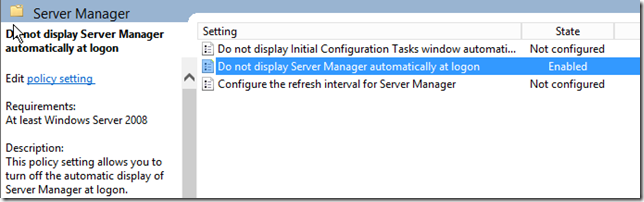

Cealalta optiune si de preferat este sa folositi un GPO care sa se aplice pe toate serverele.

Optiunea o gasiti in Computer Configuration\Policies\Administrative Templates\System\Server Manager.

No plans for Windows 7 Service Pack 2

Citind cateva surse de pe internet am fost suprins sa aflu ca cica nu ar exista palnuri pentru Service Pack 2 pentru Windows 7.

Nu pot confirma pentru ca nu am surse din interior insa este foarte posibil ca informatia sa fie adevarata. Microsoft in ultimul timp a inceput sa ignore toate produsele on premises pe care le-a vandut de-a lungul anilor iar majoritatea oamenilor buni ce au lucrat la aceste produse ori au parasit compania ori au plecat in alte echipe.

Deci XP a vazut SP3 iar Windows 7 (urmatorul produs de succes de dupa XP) ramane la SP1. Cam aiurea strategia lor de a impinge lumea catre Windows 8 sau catre orice alt OS ce urmeaza. Pur si simplu o parte din piata o sa se sature la un moment dat de toate chestiile astea si o sa faca un shift major. Mai ales ca acum exista optiuni nu ca acum 10 ani.

Despre Windows 2008 R2 nu am auzit nimic insa e posibil sa aiba aceeasi soarta. Si la fel restul produselor on premises.

Macar de ar scoate cate un fel de cumulative security package cum exista pe vremea lui Windows 2000 tot ar fi ceva dar ma indoiesc ca ii pasa cuiva ca trebuie sa downloadam sute de Mb de updateuri la fiecare instalare.