The truth about Group Policy Objects Refresh

De ceva timp tot aud povesti despre Group Policy Refresh asa ca m-am hotarat sa clarific putin subiectul. Inca de pe vremea lui Windows 2000 si de pe la sesiunile Technet Briefing de la Romexpo toata lumea repeta in cor “GPO se aplica la startup/logon si odata la 90 de minute via background refresh”. Ei bine, e adevarat intr-un fel, doar ca trebuie sa intelegi din ce este format un GPO si care sunt conditiile ce il fac sa se aplice.

Din punct de vedere AD, un GPO reprezinta o colectie de setari legate de un container. In final este responsabilitatea clientului de a le prelua si aplica. Mai exact exista acele Client Side Extension (CSE) ce proceseaza anumite parti din GPO pe client. Iar acele CSE ruleaza la startup/logon si in momentul cand se face acel background refresh – poate fi 90 de minute sau cu totul altceva.

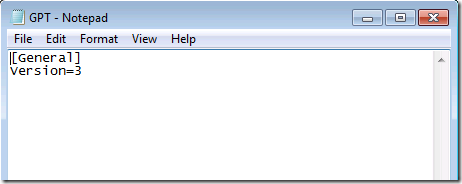

Dar … odata aplicata politica, acel refresh nu face altceva decat sa verifice daca nu cumva GPO-ul s-a modificat. Daca nu s-a modificat, acel CSE nu reaplica nici o setare. Orice modificare in GPO automat incrementeaza version number-ul din gpt.ini iar acesta este un semnal ca setarile din GPO trebuie reaplicate.

Alti factori care pot forta reaplicarea setarilor din GPO sunt:

– o modificare a listei GPO-urilor ce se aplica userului/computerului

– modificarea filtrelor WMI

– modificarea group membership-ului

Nota: Indiferent de factorii de mai sus, GPUPDATE /FORCE va reaplica setarile din GPO.

Deci, daca ce am zis mai sus este adevarat inseamna ca pot sa am un GPO restrictiv aplicat pe userul/statia mea si daca sunt admin local sa fac undo la setari via registry. Pai hai sa vedem.

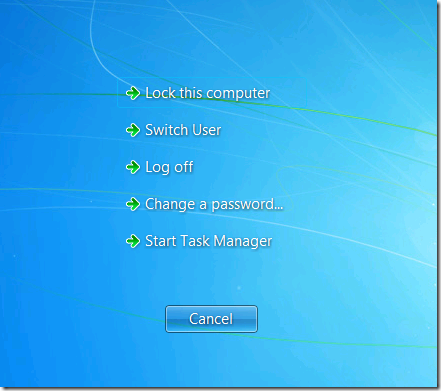

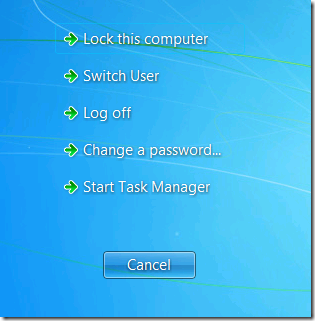

By default asta e security screen-ul de pe un Windows 7:

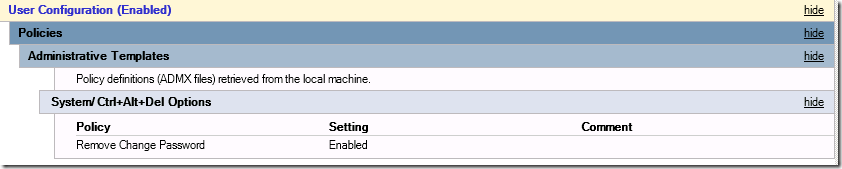

Si m-am hotarat sa aplic un GPO care spune asa:

Mai exact, ca nu trebuie sa-mi apara optiunea de change password.

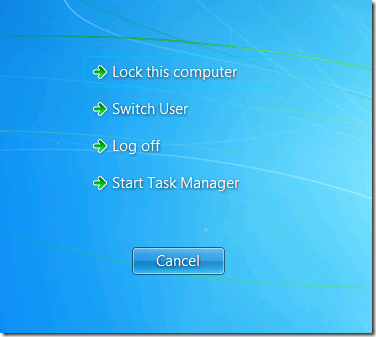

In momentul in care GPO-ul se aplica security screen-ul se schimba in:

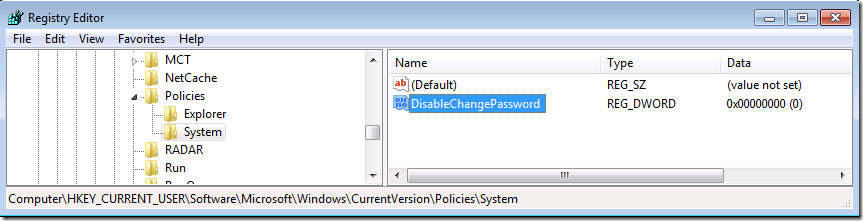

Dar daca ma duc in registry in HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies si setez DisableChangePassword in 0 (http://support.microsoft.com/kb/309799), optiunea Change Password apare din now:

Iar acum indiferent cat as astepta sau de cate ori as da logoff/logon sau reboot, nimic nu se va schimba. De ce? Pentru ca niciuna din conditiile de mai sus nu a fost indeplinita. So … Mith Busted!

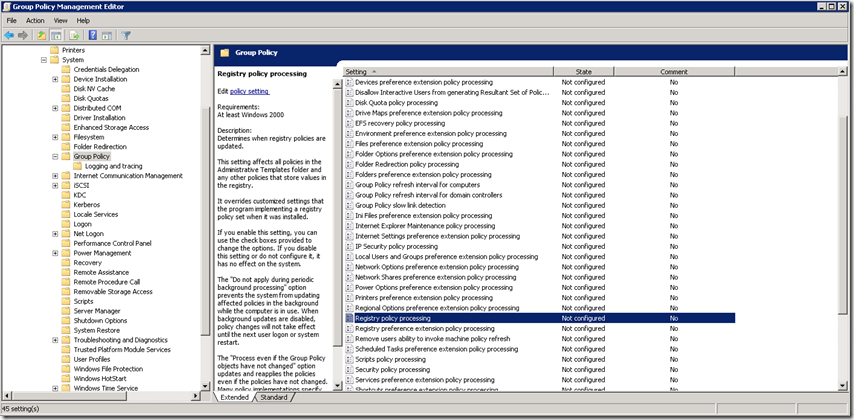

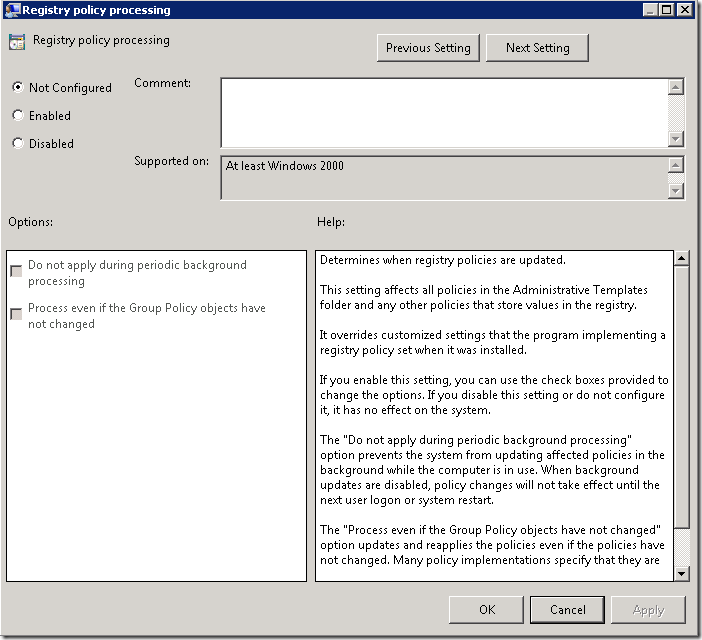

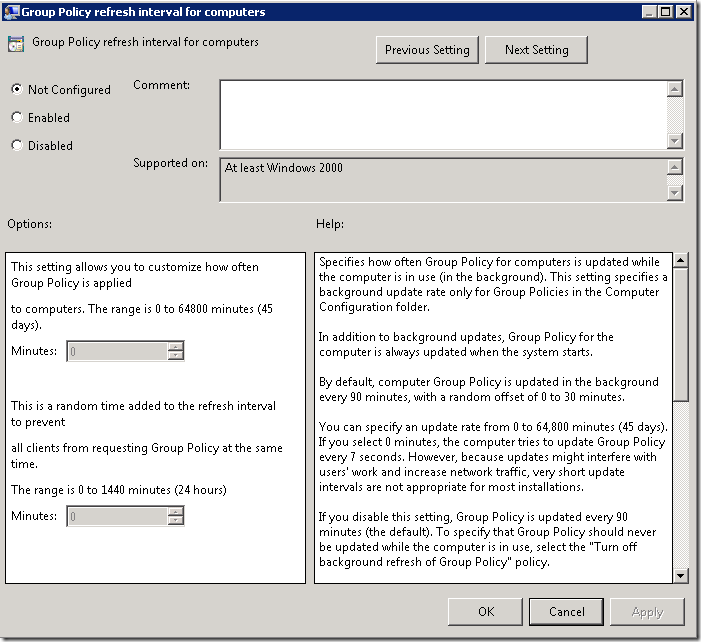

Exista si o exceptie de la aceasta regula si anume GPO Security Settings (Computer Configuration\Windows Settings\Security Settings) care se reaplica odata la 16h indiferent daca GPO-ul a fost modificat sa nu. Si bineinteles ca modul de functionare a multor CSE-uri din sistem poate fi modificat. Setarile se fac tot via Group Policy din Configuration\Administrative Templates\System\Group Policy:

Sper ca azi am mai lamurit un mister din mecanismul GPO si poate ca unii vor intelege ca Group Policy Objects desi se intersecteaza foarte mult cu Active Directory este un domeniu separat si destul de complex.

Pentru orice alte intrebari va astept pe forum.

Dell Services is hiring!

Daca stii bine si foarte bine Windows Server si Active Directory atunci sansele iti surad. Avem multe posturi deschise pe competentele Windows/AD si multe ce o sa apara in viitorul apropiat.

In caz ca sunteti interesati sau stiti un prieten bun pe Windows/AD sau Windows/Vmware nu ezitati sa ma contactati.

Dump Analysis Service

In caz ca aveti nevoie de opinia unor specialisti in analizarea unui crash dump, puteti apela la www.dumpanalysis.com. Sunt foarte cunoscuti (http://www.dumpanalysis.org/) si ofera si servicii:

http://www.dumpanalysis.com/memory-dump-analysis-audit-service

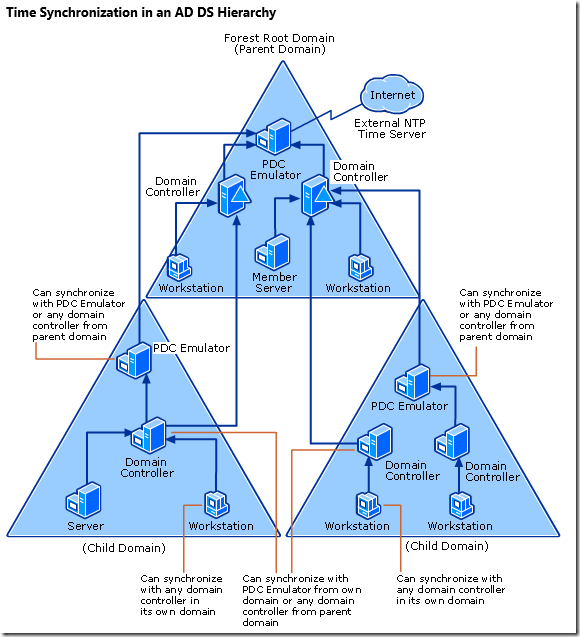

Time Synchronization against large offset and some other stuff

Zilele trecute discutam de o problem legata de time synchronization si anume cazul in care echipamentul din care se sincronizeaza PDC-ul are o problema si i se reseteaza ceasul. Am tot auzit povestea asta de mult si stiu si cazuri in care s-a intamplat insa pe vremea lui Windows 2000. Incepand cu Windows 2008 exista o protectie pentru astfel de cazuri si daca diferenta de timp este mai mare de 48 de ore atunci sincronizarea nu se mai efectueaza.

Toate aceste setari sunt explicate aici:

http://support.microsoft.com/kb/884776

Si in timp ce cautam KB-ul de mai sus am dat si de o diagrama foarte interesanta ce poate clarifica fluxul comunicatiei NTP intr-un forest AD.

Sursa: http://technet.microsoft.com/en-us/library/cc773013(v=ws.10).aspx

Si inca un link cu setari GPO legate de Windows Time si explicate foarte bine: http://blogs.msdn.com/b/w32time/archive/2009/02/02/group-policy-settings-explained.aspx

Enjoy!

Vulnerabilities in Adobe Flash Player in Internet Explorer 10

Cand ziceam si eu ca daca stau pe IE 10 din Windows 8 e mai sigur iata ca sistemul meu decide sa ma anunte ca a instalat un update important si ca o sa se restarteze. Fara drept de apel. Ai 15 minute sau dau reboot.

http://technet.microsoft.com/en-us/security/advisory/2755801

Initial nu l-am crezut insa mi-a restartat sistemul in timp ce lucram fara sa am vreo optiune de a opri procesul de reboot.

Probabil ca daca faci putin tweak prin Windows Update poti influenta acest comportament insa astea sunt setarile default. Deci asa ceva se va intampla pe tabletele cu Windows 8. Urat.

Vulnerabilitate in IE – Microsoft Security Advisory (2757760)

La cate valuri s-au facut in ultimele zile nu se poate sa nu stiti de ultimul 0-Day pentru Internet Explorer. Regula de baza saptamana aceasta a fost sa nu mai folosim Internet Explorer – au fost afectate toate versiunile mai putin IE 10 din Windows 8 si 2012.

Insa pentru fanii IE mai e o sansa. Astazi va fi publicat un hotfix:

http://technet.microsoft.com/en-us/security/advisory/2757760

Nota: daca nu apucati sa instalati acest hotfix, macar faceti switch pe alt browser. Sau pe Windows 8 ![]() .

.

LE: MS12-063

PowerShell Web Access

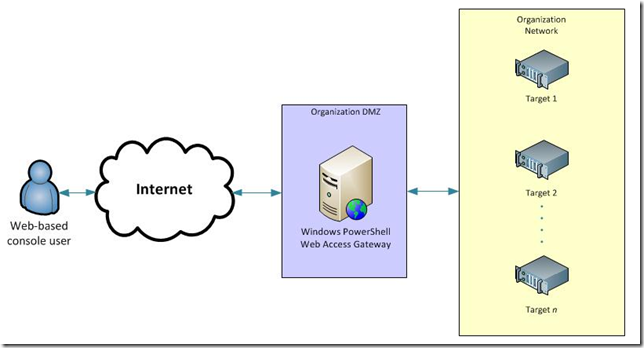

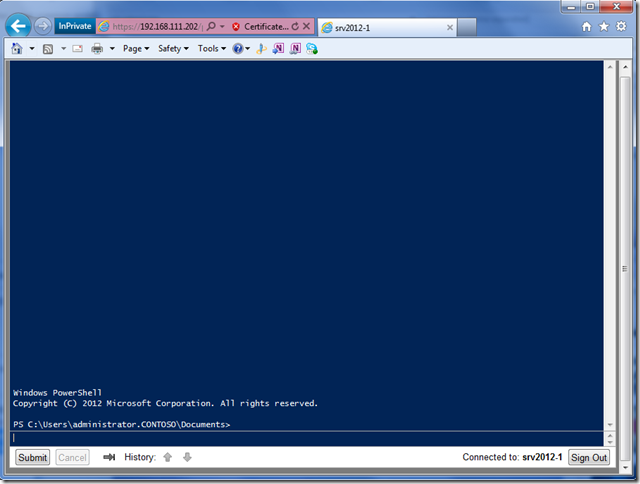

Una din noile funtionalitati ale Windows Server 2012 este PowerShell Web Access sau pe scurt PSWA. PSWA este o aplicatie IIS ce permite accesarea unei console Powershell din browser. Consola poate avea ca target orice sistem din reteaua in care se afla serverul ce ruleaza PSWA sau chiar sistemul cu PSWA. Una din conditii este ca sistemul target sa aiba powershell remoting activat.

Scopul principal este pentru a servi ca gateway pentru conexiuni Powershell din afara retelei. Ganditi-va la un fel de RDP Gateway dar in varianta command line.

Un document destul de stufos despre configurare gasiti aici: http://technet.microsoft.com/en-us/library/hh831611.aspx

Personal am intampinat cateva probleme in configurare si asta pentru ca nu am citit documentul de mai sus de la inceput. Tocmai de aceea va recomand sa-l cititi. Oricum o sa incerc sa fac si eu un rezumat al actiunilor ce trebuie facute pentru a configura PowerShell Web Access.

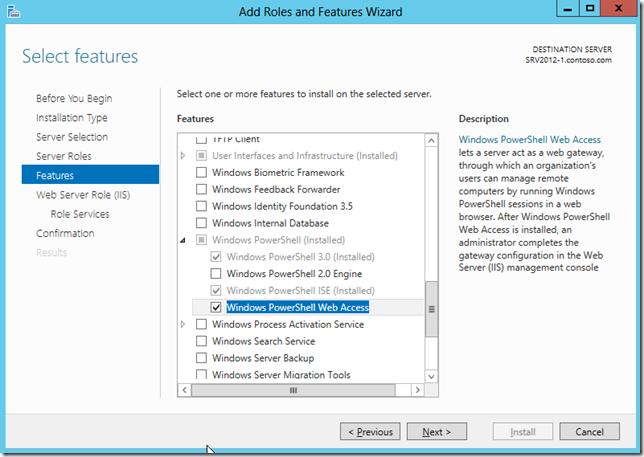

Instalarea o puteti face folosind interfata grafica sau Powershell.

Va recomand totusi sa folositi Powershell. E mai simplu si mai rapid.

Install-WindowsFeature -Name WindowsPowerShellWebAccess –IncludeAllManagementTools

Install-PswaWebApplication –UseTestCertificate

Add-PswaAuthorizationRule –UserName “domain\username” -ComputerName * -ConfigurationName *

Comenzile de mai sus vor instala feature-ul PSWA, vor seta aplicatia in IIS si vor seta o regula de access. Fara reguli de access definite nu veti putea folosi PowerShell Web Access. Acestea definesc reguli ce guverneaza accesul prin gateway si specifica user-ul si sistemul sau sistemele la care se poate conecta si pot chiar limita namespace-urile powershell ce vor fi accesate. In regula de mai sus am pus un wildcard ce permite accesul user-ului la toate sistemele din retea.

Pentru mai multe detalii verificati help-ul comenzii Add-PswaAuthorizationRule. Puteti vedea regulile definite folosind Get-PswaAuthorizationRule.

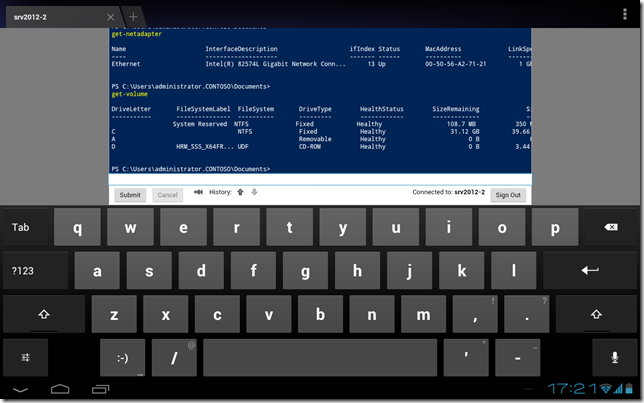

Si ce e si mai interesant e ca PSWA ruleaza teoretic pe orice browser ce suporta JavaScript. Iar mai jos puteti vedea un exemplu de conectare la PSWA din Android.

Dupa cum am zis la inceput PSWA e un fel de RDP/TS Gateway al command prompt-ului. Si la cum evolueaza Powershell in acest moment nu m-a mira ca in scurt timp sa vedem Windows fara “windows”.

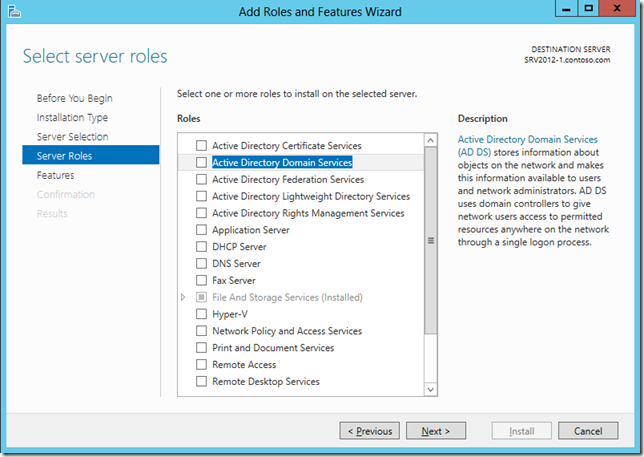

Upgrading Active Directory to Windows Server 2012

Se pare ca in curand vom fi nevoiti sa promovam si domain controllere ruland Windows 2012, de aici si nevoia pentru acest tutorial. De fapt nu e nimic special, ba din contra procesul este chiar mai simplu acum.

Nota: cum Powershell e la baza lui Windows 2012, intreg procesul descris mai jos se poate automatiza.

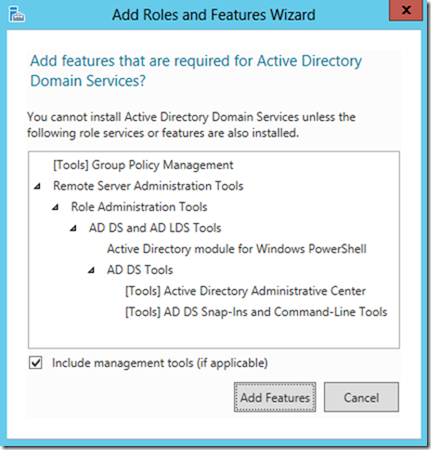

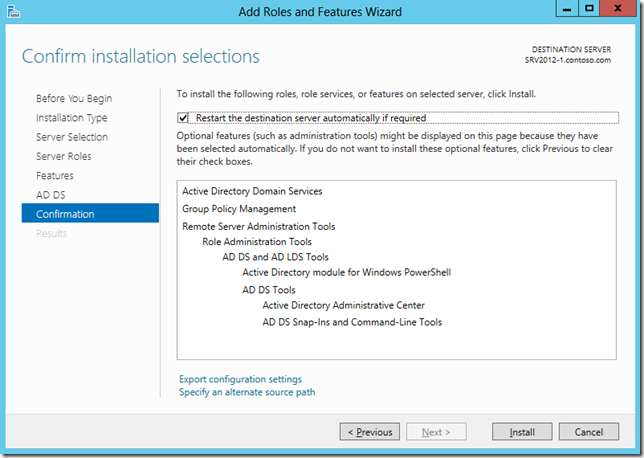

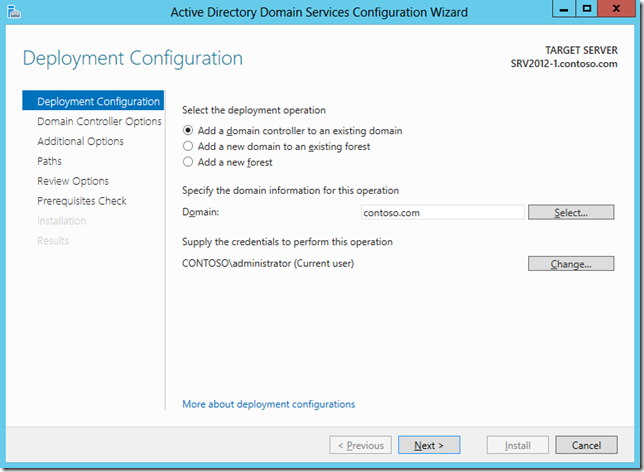

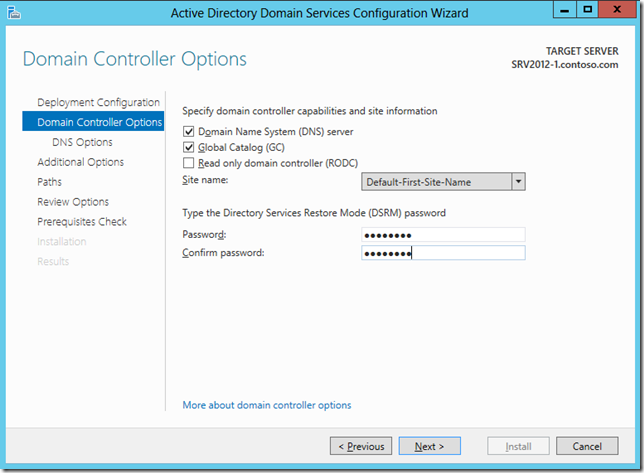

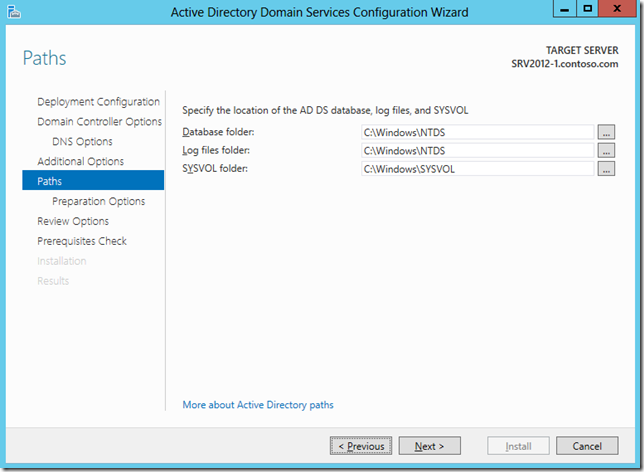

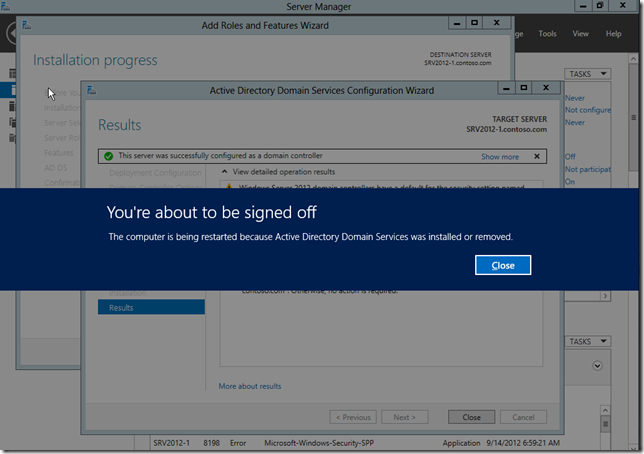

In cazul de mai jos, vom dori sa adaugam un domain controller ruland Windows 2012 intr-un domeniu ruland Windows 2008. Incepem prin a adauga rolurile necesare.

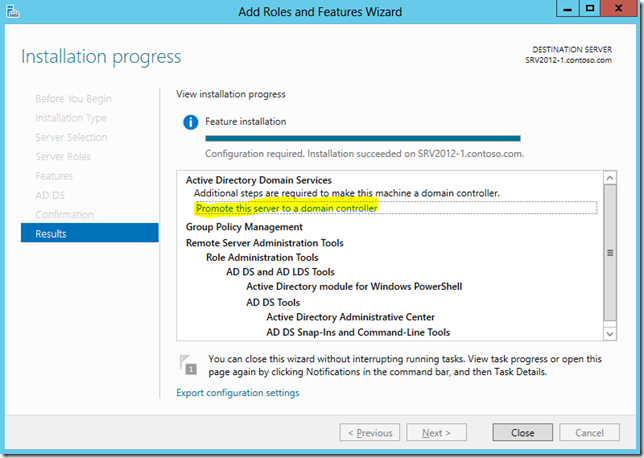

Iar in ultima pagina puteti observa “Promote this server to a domain controller”. Faceti click pe acest link pentru a continua cu promovarea serverului.

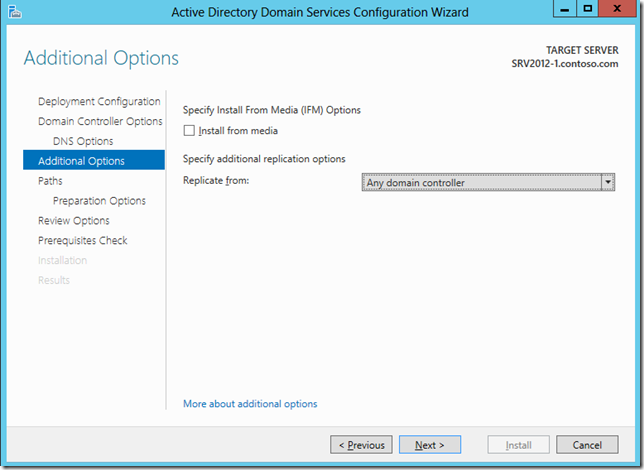

Putem selecta de la ce server sa facem replicarea initiala.

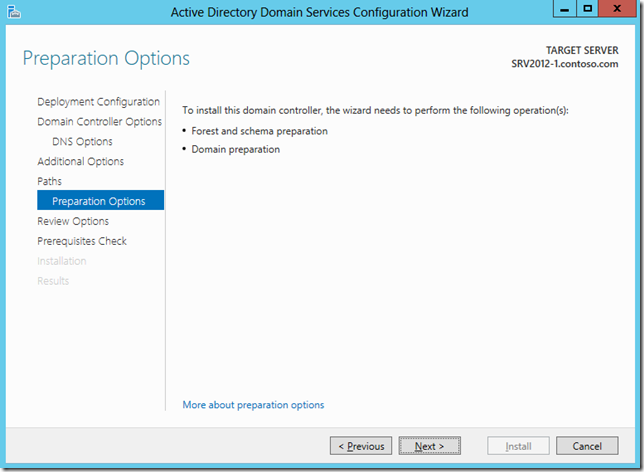

Si surpriza, nu mai este nevoie de adprep /forestprep si /domainprep. Wizard-ul o sa faca asta pentru noi, considerand ca avem permisiunile necesare pentru aceste modificari.

Nota: Procesul e mai mult gandit pentru SMB. Atentie in zona enterprise, ca e posibil sa va treziti cu un upgrade de schema fara sa stiti deoarece nu va mai conditioneaza nimeni sa rulati manual adprep. Deci cel mai bine e sa fiti atenti la membrii grupului Schema Admins.

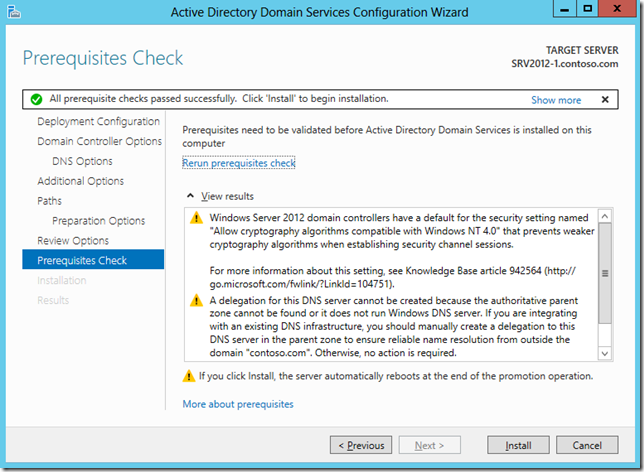

Pe final avem parte si de un prerequisites check ce ne va informa asupra potentialelor probleme legate de upgrade-ul nostru.

Pentru adminii old school, gasiti Adprep pe disk-ul de instalare in \support\adprep si este doar in versiune pe 64 de biti.

Windows Azure Active Directory–Developer Preview

Pentru cine are timp sa incerce, Azure Active Directory se poate testa. va puteti face un nou domeniu folosind acest link:

http://g.microsoftonline.com/0AX00en/5

Sau daca aveti deja un cont pe Azure (gen Office 365) atunci il puteti folosi pe acesta accesand interfata web de Active Directory de la acest link:

https://activedirectory.windowsazure.com

Cum totul este inca beta, e de recomandat sa faceti un domeniu nou si sa nu va jucati cu date reale.

Au fost postate si doua sample-uri de aplicatii ce interactioneaza cu acest nou serviciu (via Graph API) si le gasiti aici:

http://code.msdn.microsoft.com/Write-Sample-App-for-79e55502

http://code.msdn.microsoft.com/Java-Sample-App-for-30d36d54

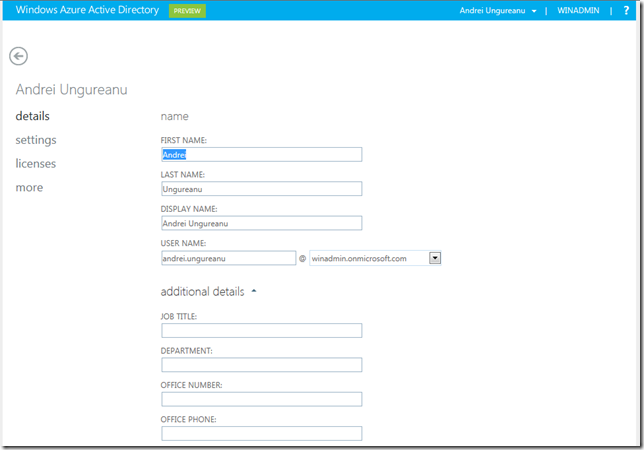

Mai jos aveti doua print screen-uri cu noua interfata Active Directory Azure.

Searching GPO settings

Deja GPS.CLOUDAPP.NET nu mai e un secret pentru nimeni iar de curand a fost updatat si cu noile setari din Windows 8 si 2012.

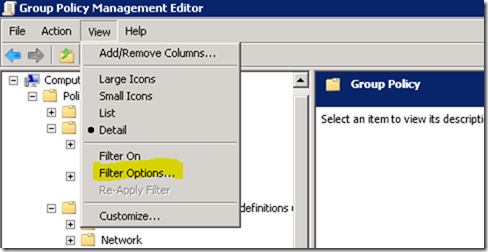

Dar ce faci daca ai nevoie sa cauti ceva rapid in optiunile din GPO si nu ai access la net sau cel putin nu la gps.cloudapp.net (nu radeti ca am intalnit si scenariul asta).

Well … exista o optiune search chiar in GPO Editor. Doar ca se numeste Filter ![]() .

.

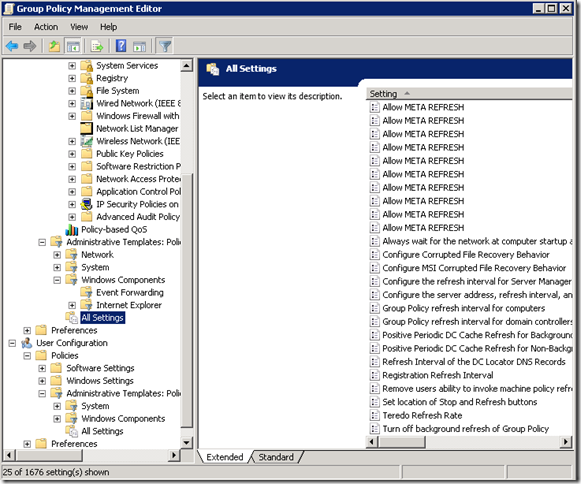

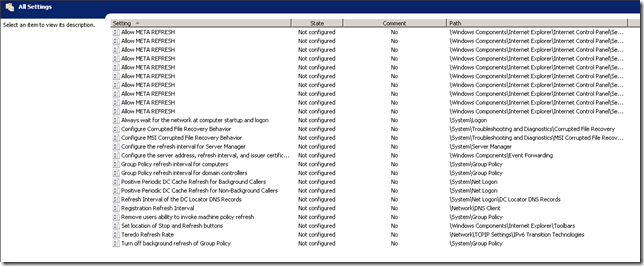

Dupa ce ati setat si aplicat filtrul, puteti vedea rezultatul in nodul All Settings – ce va arata doar setarile din GPO ce se potrivesc filtrului setat.

In in partea drepta puteti vedea si locatia exacta a setarii din GPO: