Din nou despre Windows Home Server “Vail”

Hai ca pana la urma am reusit sa pornesc Home Server-ul 🙂 si revin cu cateva detalii.

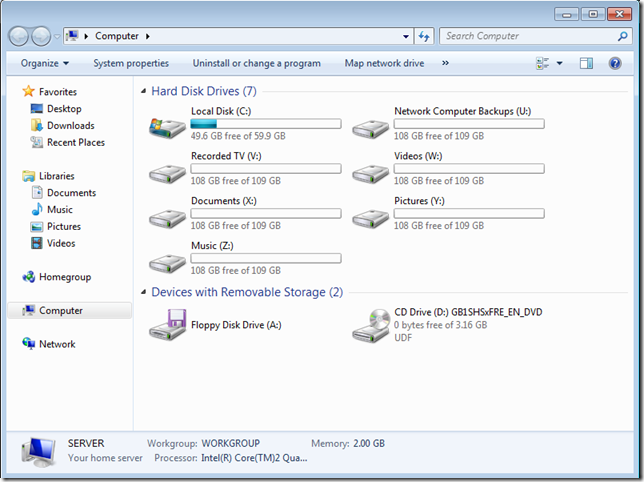

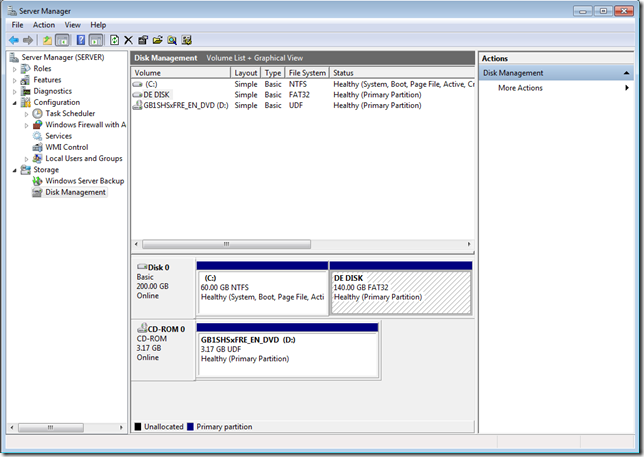

Modul in care stocheaza datele mi s-a parut interesant. Adica “diferit”. OS-ul e pus pe o partitie de 60Gb iar restul datelor stau pe o partitie FAT32 care nu are asignata nici un drive letter. Nu are pentru ca accesul la datele de acolo se face prin serviciul Drive Extender care se ocupa de toata partea de storage si care la randul lui face maparile catre diversele zone de date de pe acel volum. Oricum, si daca incercati sa accesati direct acea partitie nu o sa reusiti, pentru ca datele sunt scrise probabil intr-un format proprietar.

Nu stiu inca de ce s-a ales aceasta varianta, poate si pentru a nu permite “home user-ului” sa-si bage nasul in structura de date de pe home server.

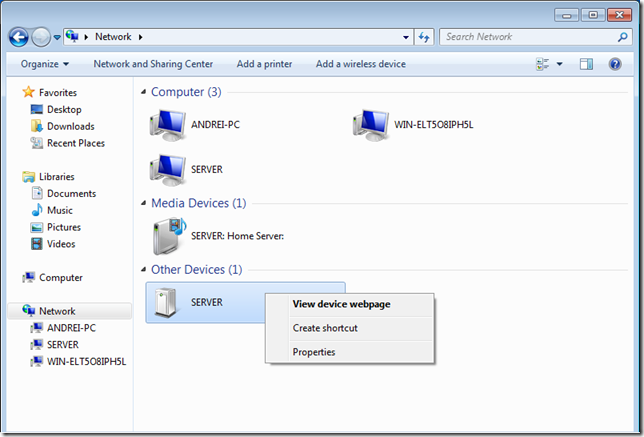

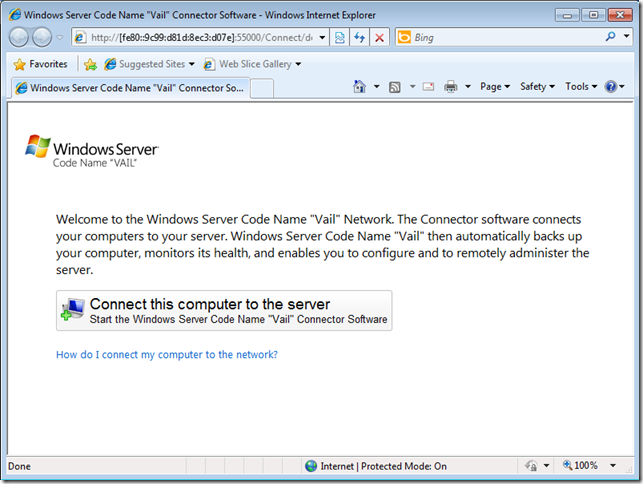

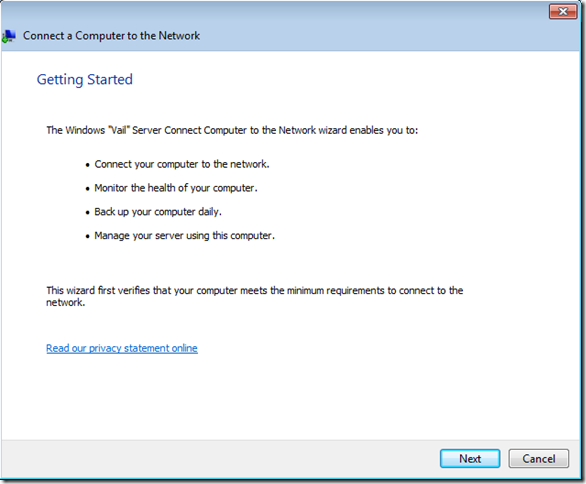

Urmatorul lucru pe care am vrut sa-l fac a fost sa conectez un computer la acest home server.

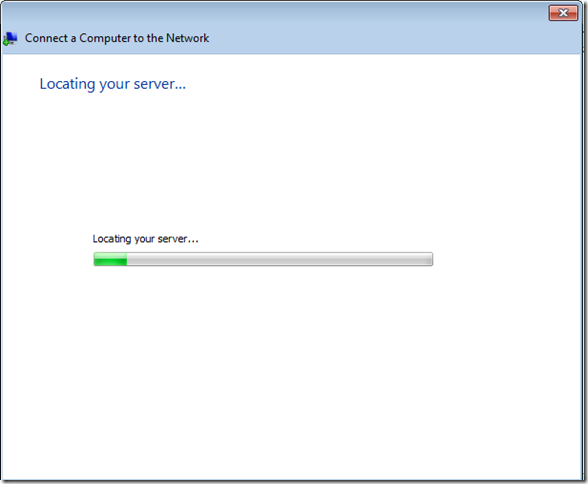

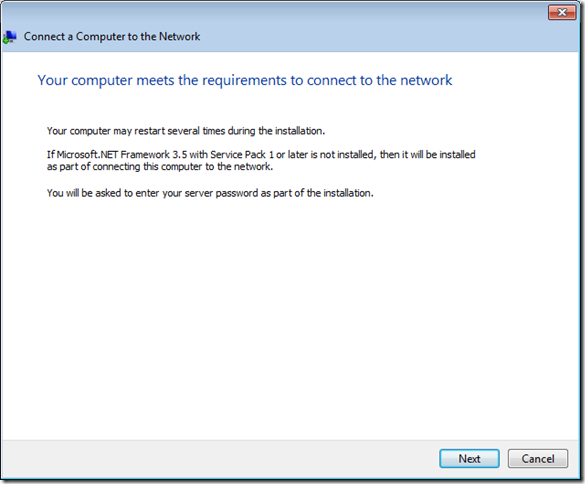

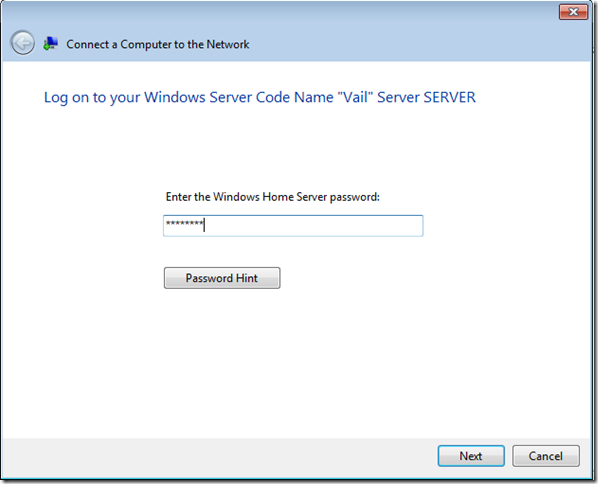

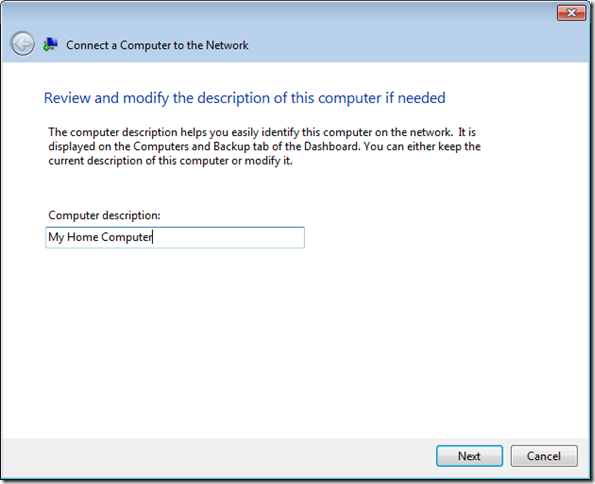

Si am inceput instalarea pentru Computer Connector:

Exact ce nu-mi doream … reboot-uri.

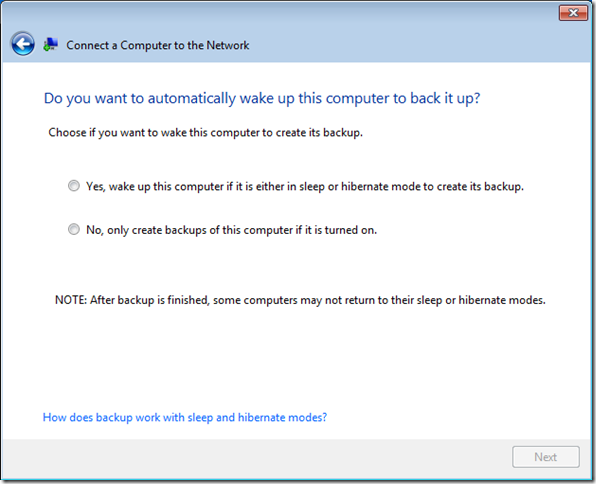

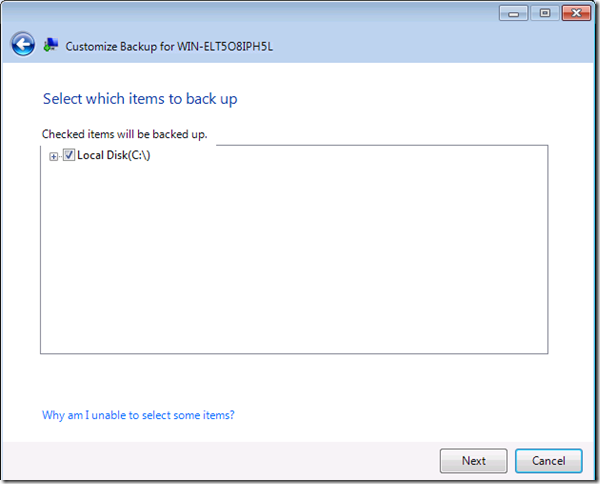

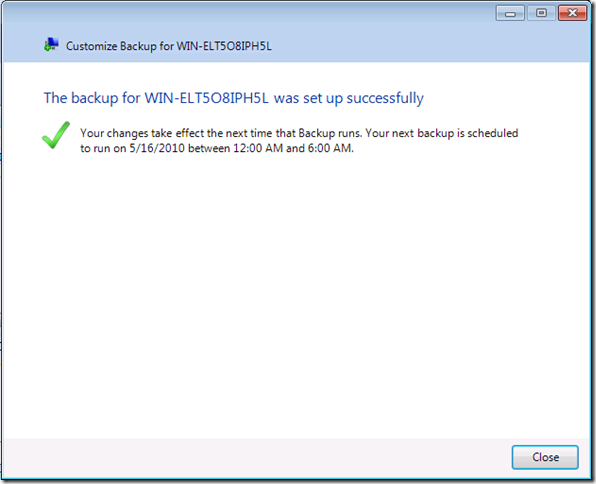

Interesant modul asta de backup. Pe scurt, in timpul ferestrei de backup (12-6AM si nu stiu daca se poate modifica) serverul o sa faca un wake on lan si o sa porneasca un backup al sistemului. Dupa asta sistemul va intra in sleep sau hibernate in functie de setarile lui de power saving, sau va ramane pornit.

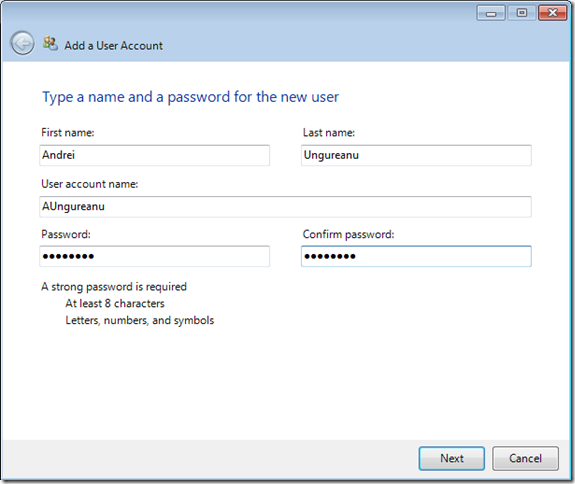

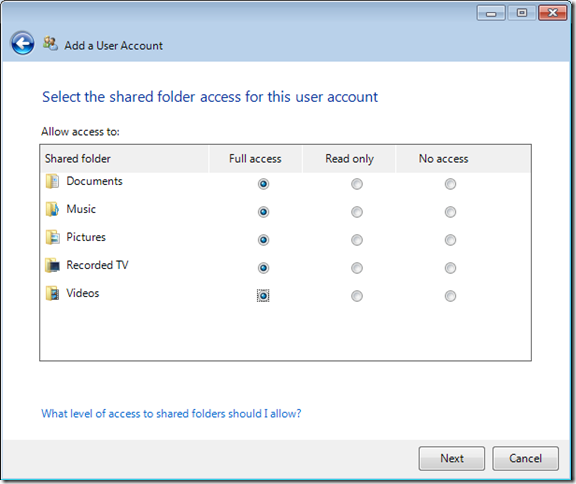

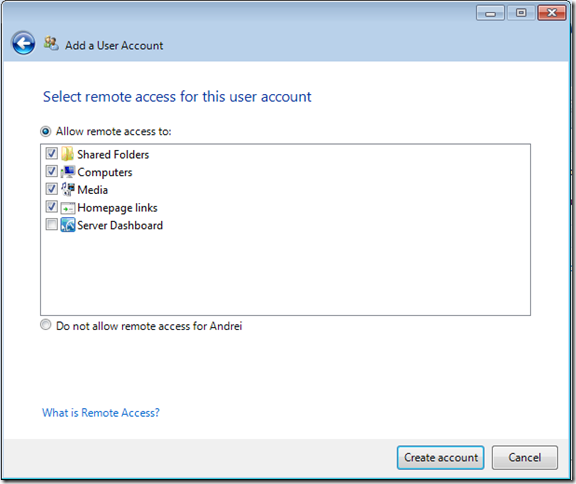

Dupa reboot putem vedea shortcut-urile catre aplicatiile Home Server si clientul care cere autentificare. Pentru autentificare e nevoie si de un user account pe Home Server.

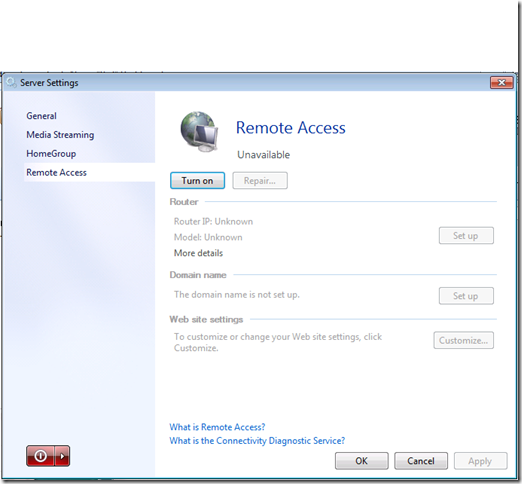

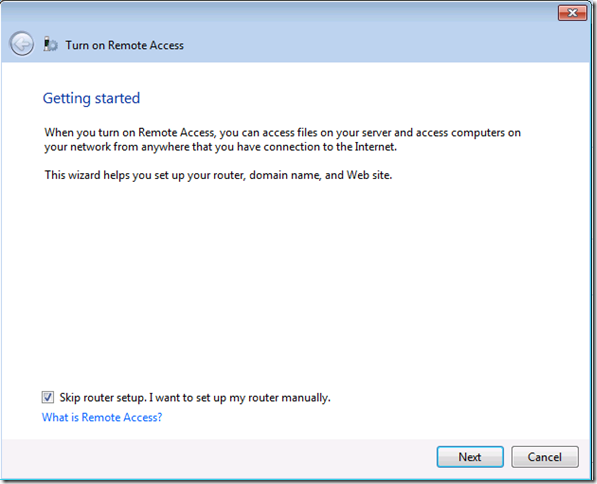

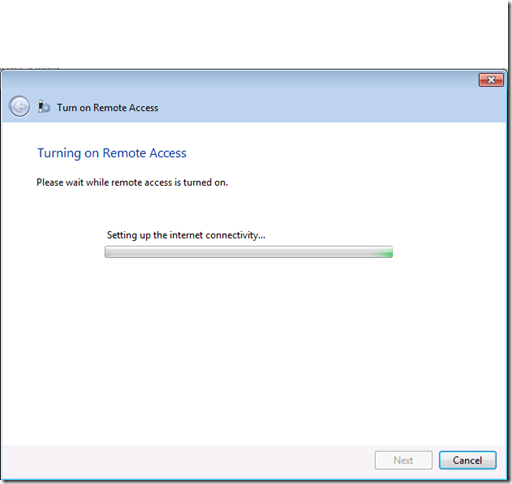

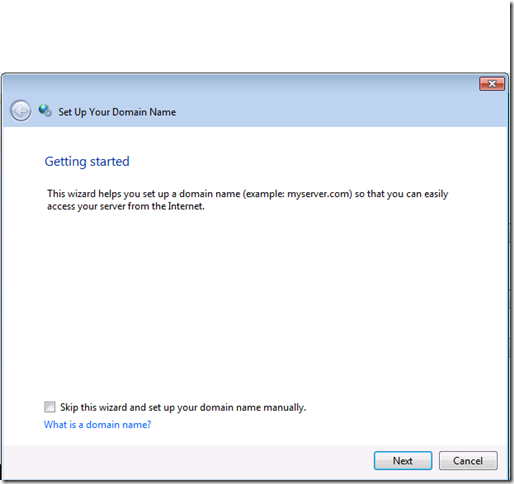

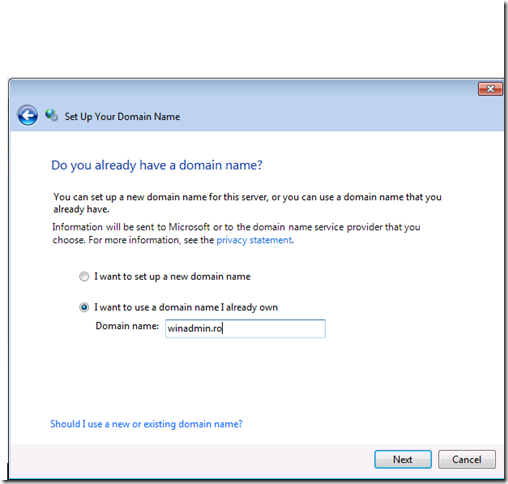

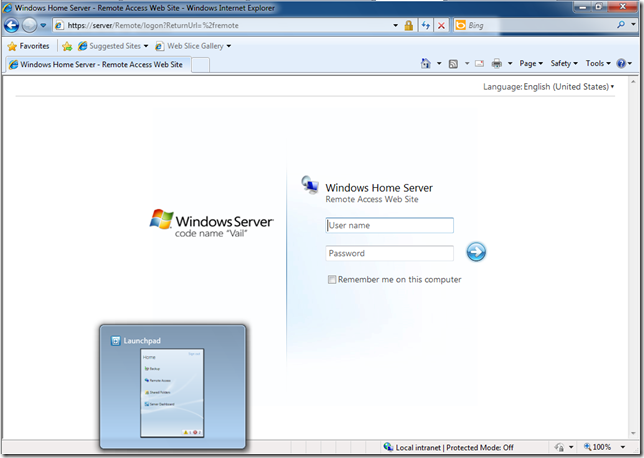

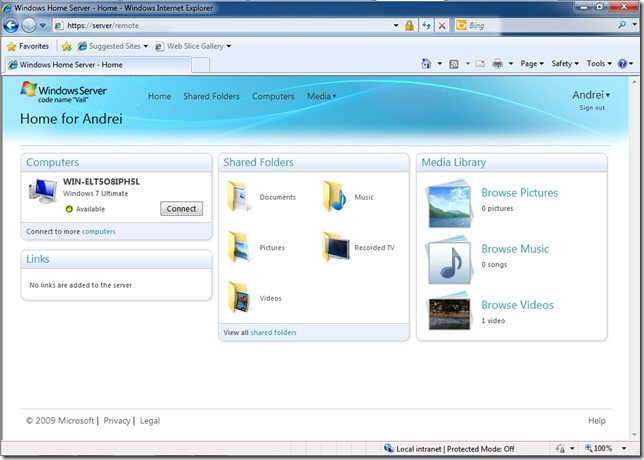

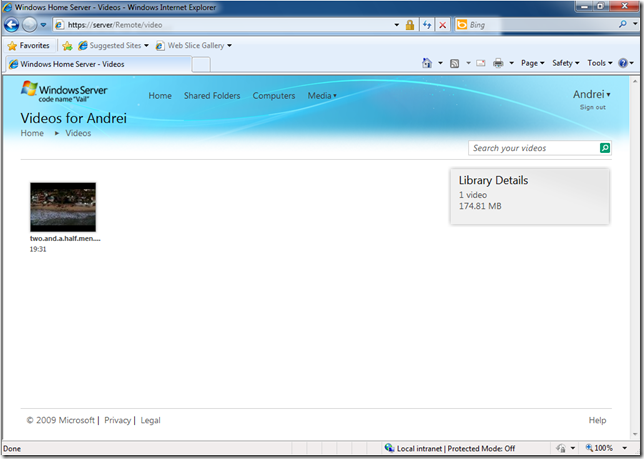

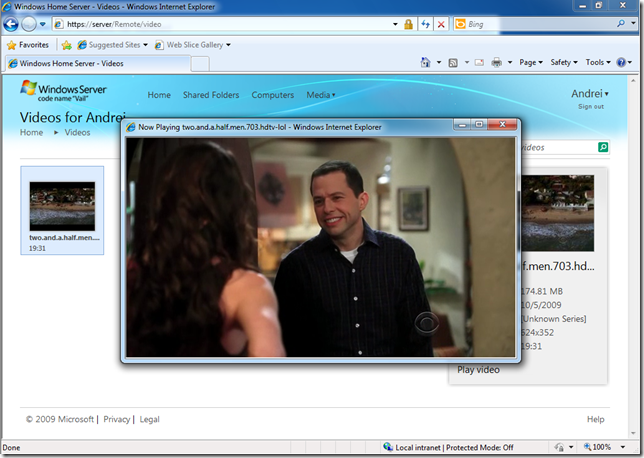

Remote access se refera la portalul Remote Access Website de unde poti accesa datele de pe home server, sistemele din retea, si chiar si continut audio/video printr-un web based media player.

Si iata cum arata Launchpad-ul dupa logon:

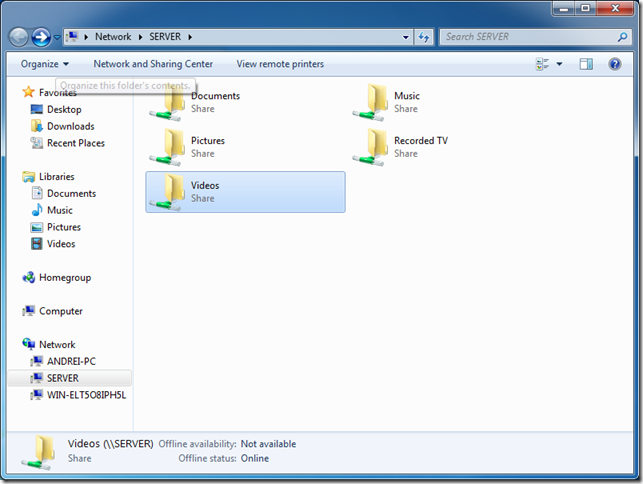

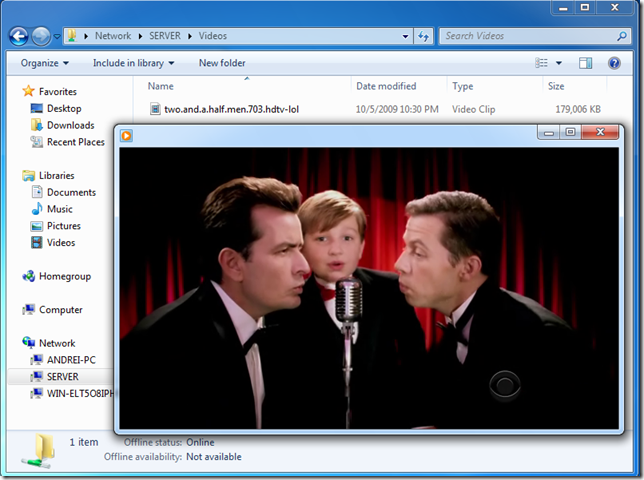

Pot accesa Shared Folders.

Si continutul de acolo fara a mai face si alte setari de sharing. BTW, Home Server merge joinat la un Homegroup.

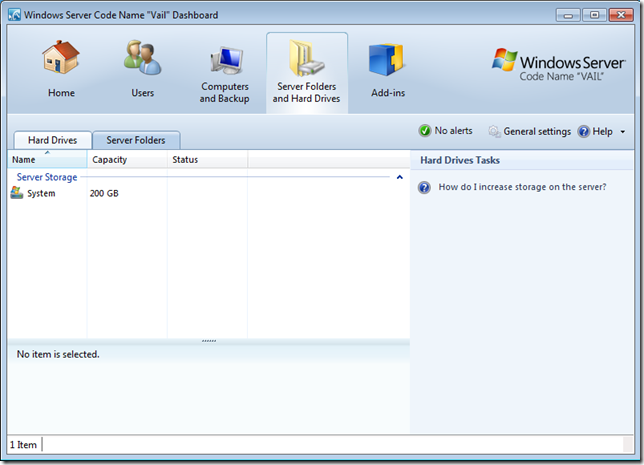

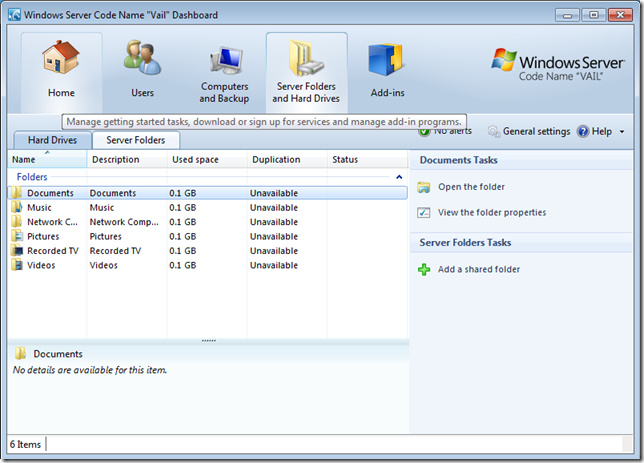

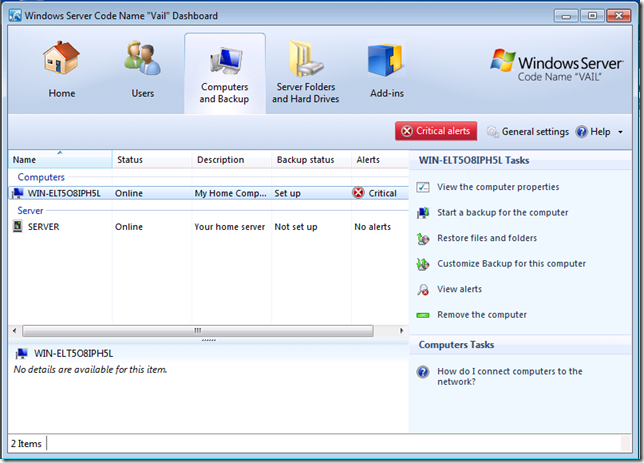

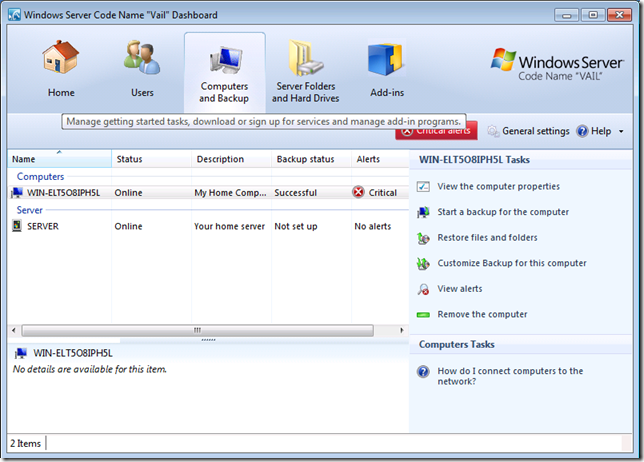

Pot accesa si Dashboard-ul de administrare tot de pe statia cu Windows 7. Daca userul cu care sunt conectat nu are permisiuni mi se va cere parola pentru contul de administrator de pe server. Dashboard-ul nu este instalat local, ci ruleaza ca un RemoteApp prin RDS.

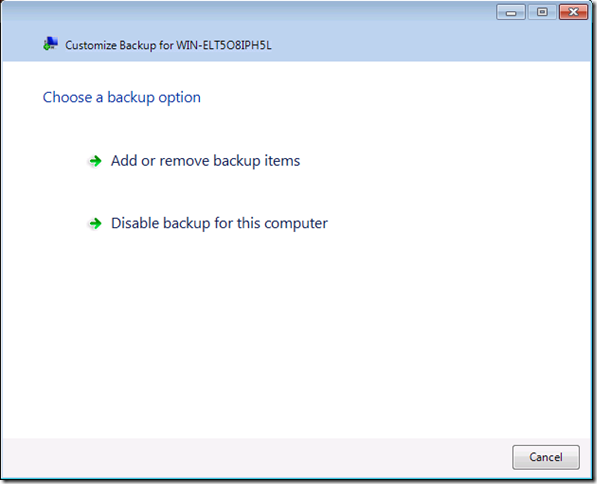

Iar acum ca imi vad computerul in dashboard, hai sa-i setez si o politica de backup.

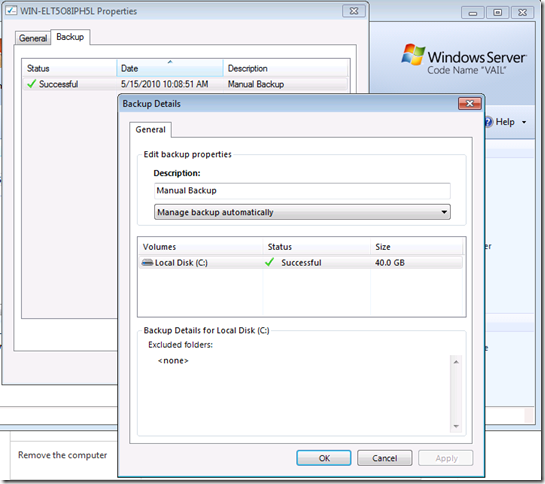

De test am facut si un backup la statia mea.

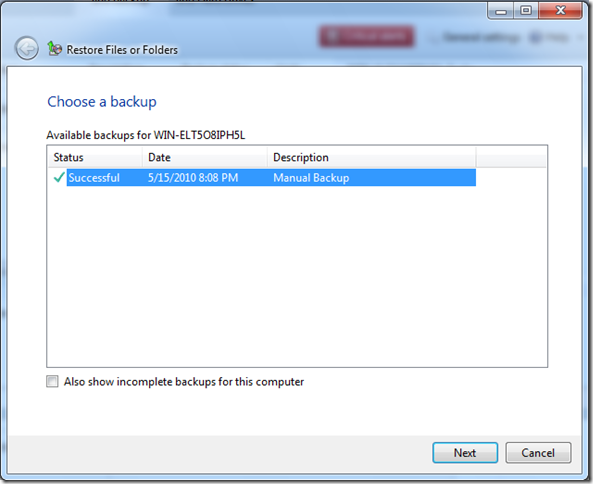

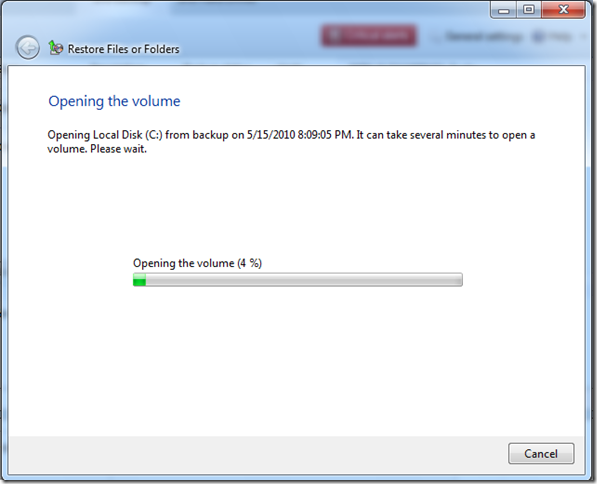

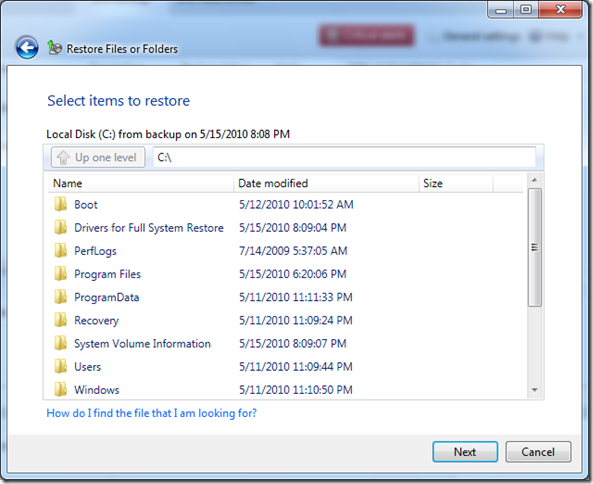

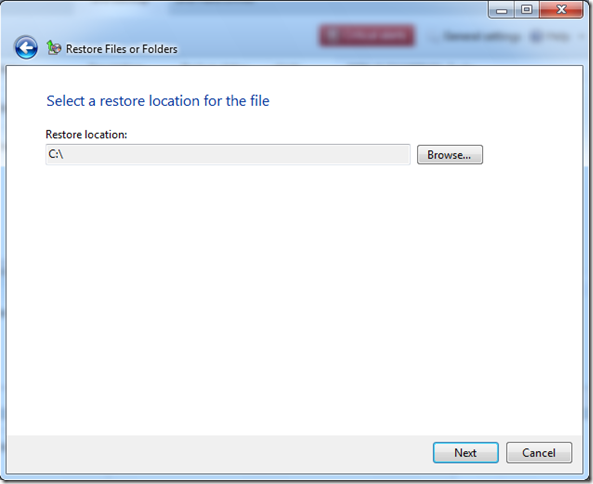

Si iata si interfata pentru restore:

Foarte simple de folosit pentru orice home user. Mai mult decat atat exista si posibilitatea de a face si un Bare Metal restore.

Acum sa vedem cum arata si portalul de remote access. Mai intai trebuie activat.

Am terminat cu setup-ul, dar nu complet pentru ca in cazul unui test cum am facut eu chiar nu isi avea rostul in a seta un FQDN real. Am accesat server-ul folosing hostname-ul din LAN.

Apasand butonul connect din dreptul sistemului cu Windows 7 pot deschide o conexiune RDP catre acesta.

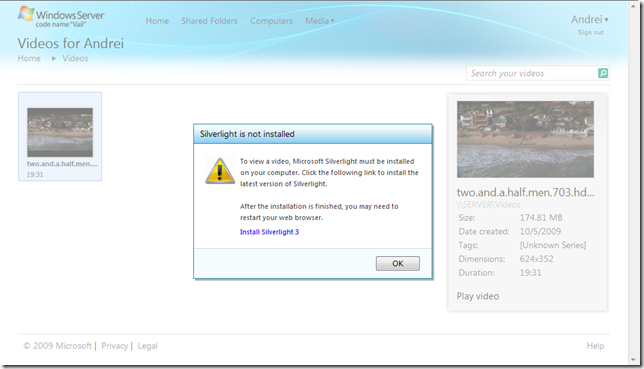

Ok. Hai sa instalam si Silverlight.

And it’s working! Pot sa fac play de oriunde as fi la continutul audio/video partajat pe home server. Pare o metoda buna de a share-ui continut video cu prietenii 🙂

In afara de ce am aratat pana acum Home Server mai stie multe. De exemplu stie sa-ti protejeze datele atunci cand mai adaugi un disk, replicand pe el din continutul de pe primul disk. Si este extensibil:suporta plugin-uri. Am vazut destule, dar poate singurul care m-a tentat a fost cel pentru uTorrent (era nevoie de asa ceva pentru a concura cu alte produse de pe piata).

Mai multe addon-uri gasiti aici:

http://www.microsoft.com/windows/products/winfamily/windowshomeserver/add-ins.mspx

Totusi produsul este gandit pentru a fi vandut impreuna cu hardware, ceea ce inseamna ca producatorul de hardware va integra toate chestiile astea cu platforma lui optimizata si o va customiza pentru a fura clientela de la concurenta. Ar fi interesant de vazut o solutie completa in RO.

MS Home Server este un produs interesant, si chiar tentant pentru ITst-ul din mine, insa nu stiu cat de mult o sa prinda la publicul non ITst (ne spune cineva cum a prins vechea versiune?). Poate mai cool ar fi o combinatie intre Media Center si Home Server.

PS: uite si o solutie bazata pe vechea versiune. Cumparati repede ca e la SALE 🙂

http://reviews.cnet.com/soho-servers/hp-mediasmart-server-ex475/4505-3125_7-32736208.html

WDS – Deployment de SO si aplicatii

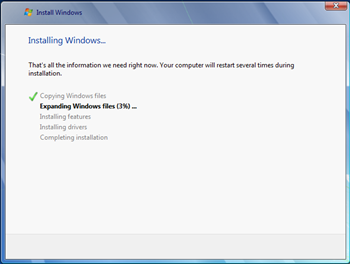

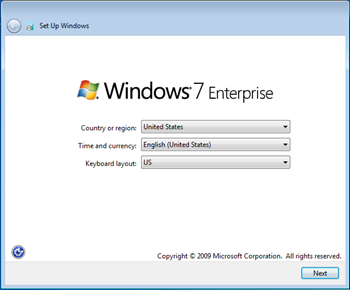

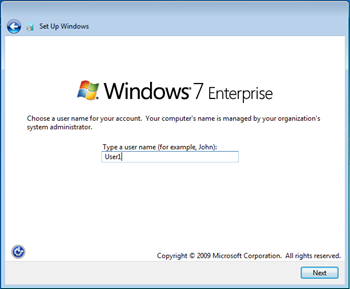

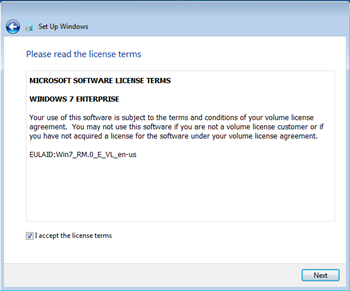

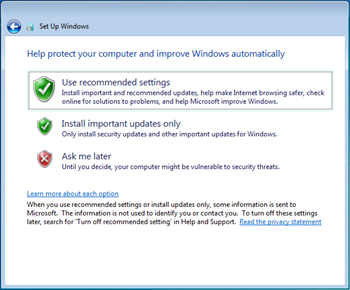

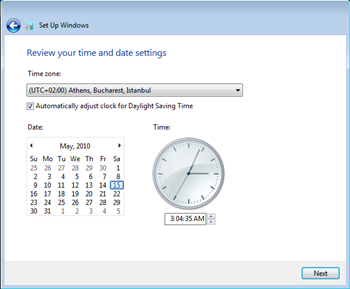

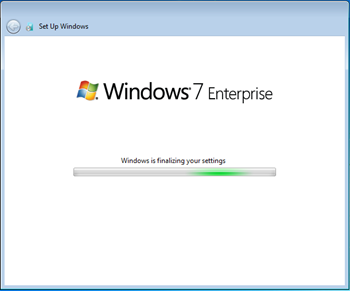

După ce am instalat și configurat Windows Deployment Services putem crea o imagine de referință a unui PC/laptop (mai bine mașină virtuală) cu update-uri, aplicații și tot ce se pune ca “standard” pe un sistem nou. Imaginea creată o adăugăm în WDS astfel încât următoarele instalări să le facem după această imagine scutindu-ne enorm din timpul de lucru la un sistem nou.

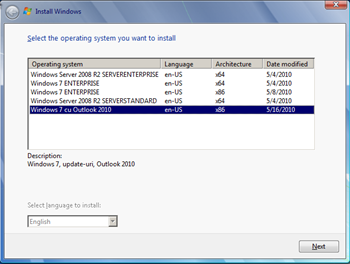

Între timp am mai adăugat imaginea de Windows 7 Enterprise x86 și imaginea de boot x86 în WDS. Am dat drumul repede o mașină virtuală, am boot-am de pe imaginea x86 ca să am acces la Windows 7 Enterprise x86 și am început să-mi fac cafeaua de noapte 🙂 Între timp WSUS-ul și-a făcut treaba, eu doar am mai instalat Outlook 2010. Buun…

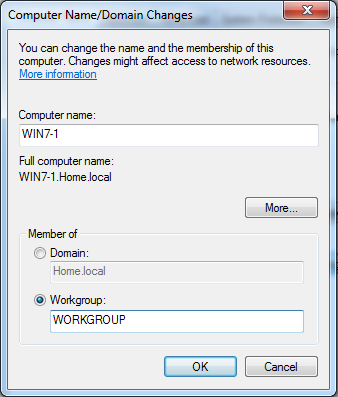

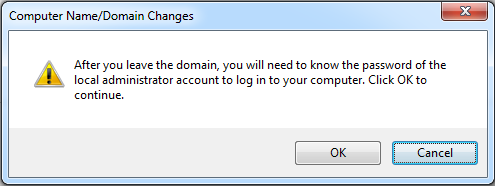

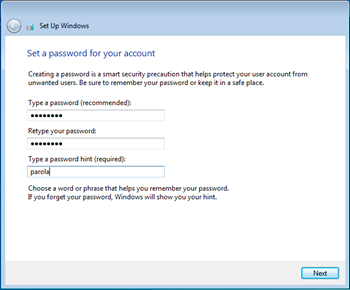

Acum, ca să pregătesc calculatorul pentru imagine, trebuie să rulez Sysprep ca să șterg toate datele unice ale unui sistem (de exemplu nume și SID). Înainte de a rula sysprep, sistemul trebuie scos din domeniu.

Notați-vă/modificați parola contului de admin local pentru orice eventualitate.

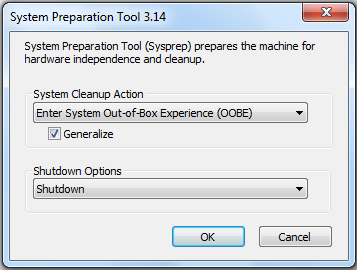

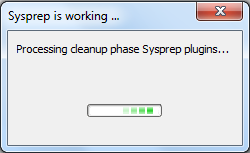

Rulez Sysprep

În Run scriu Sysprep. Din Explorer, fac dublu click pe Sysprep.exe. Alegem Enter System Out-of-Box Experience (OOBE), bifăm Generalize și alegem Shutdown la Shutdown Options.

OOBE este pentru ca următoarea boot-are să se facă în Windows Welcome (gen OEM). Generalize ca să se șteargă informațiile hardware specifice/unice. Shutdown ca să facă shutdown și nu restart pentru că încă nu avem iso-ul cu Windows PE.

Toată chestia asta o putem rula și direct în command prompt: c:\Windows\System32\sysprep\sysprep.exe /oobe /generalize /shutdown.

Sysprep a început să-și facă treaba și va da shutdown la sistem.

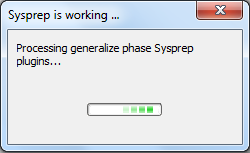

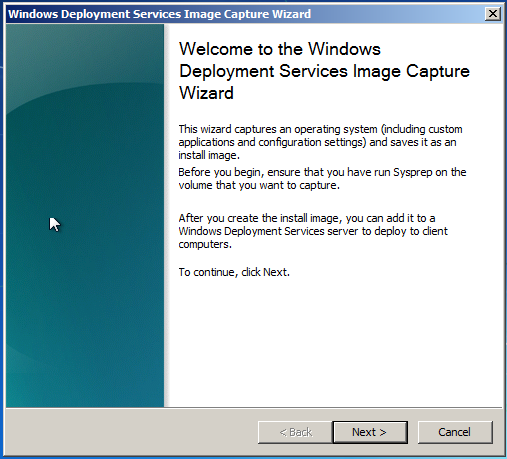

După ce am făcut oprit mașina, trebuie să creăm o imagine de boot nouă cu care vom face captura mașinii pe care am rulat Sysprep.

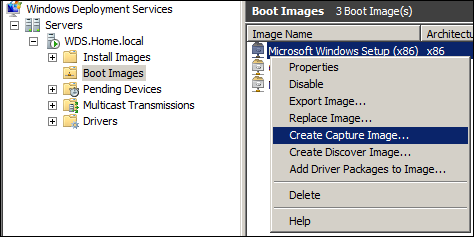

În consola WDS, selectăm Boot Images și alegem o imagine de boot adăugată anterior. În cazul meu Microsoft Windows Setup (x86). Facem click dreapta și selectăm Create Capture Image.

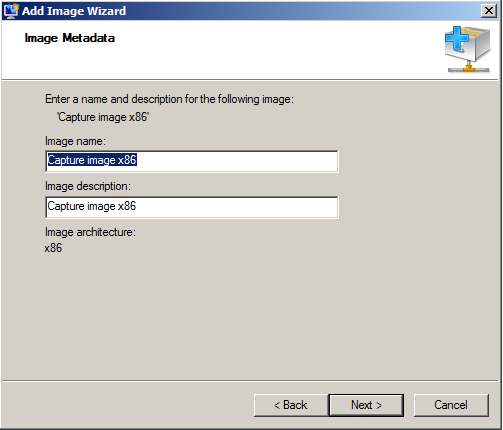

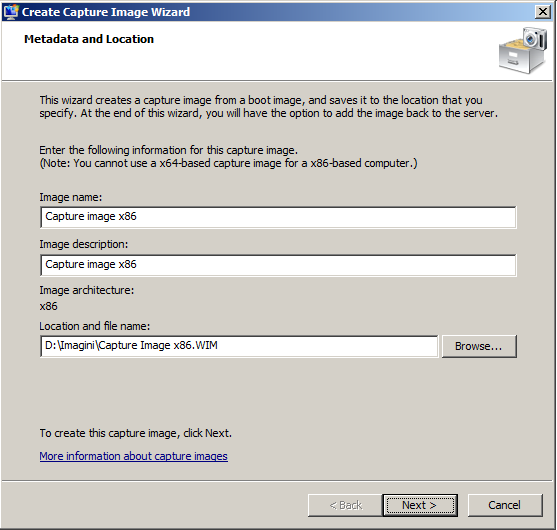

Introducem numele și descrierea imaginii și selectăm un director în care vom salva imaginea.

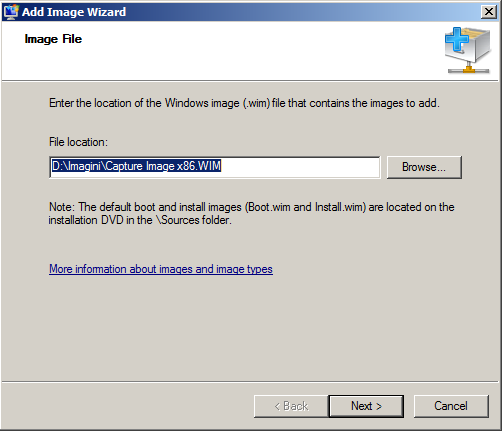

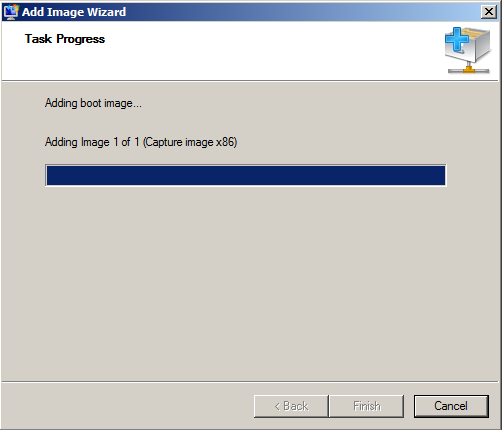

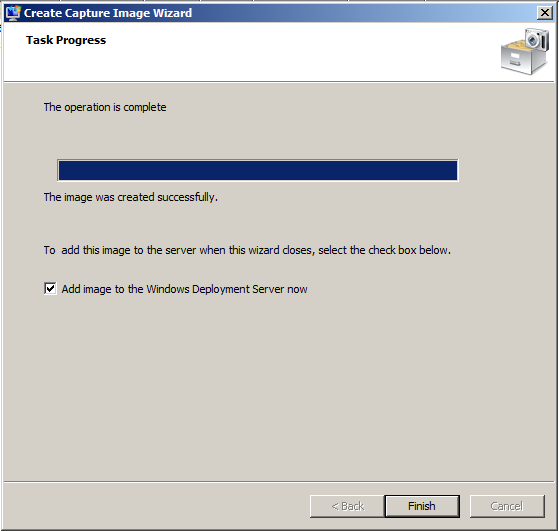

După ce imaginea a fost creată, bifăm căsuța Add image to the Windows Deployment Server now pentru a adăuga imaginea în consola WDS.

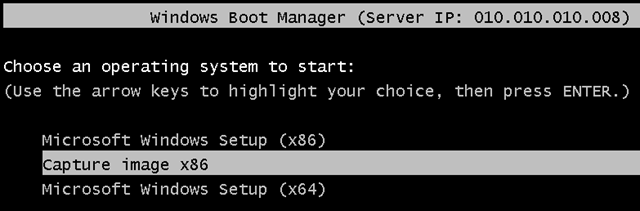

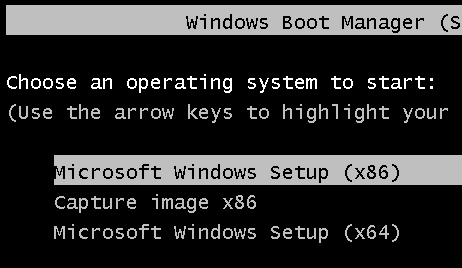

În acest moment putem porni mașina cu sysprep și folosi F12 pentru network boot. Din lista cu imagini, alegem Capture image x86.

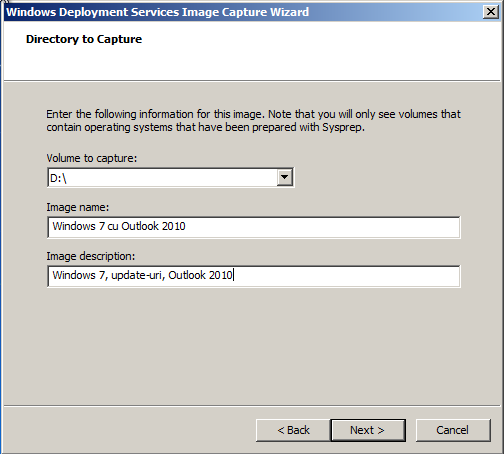

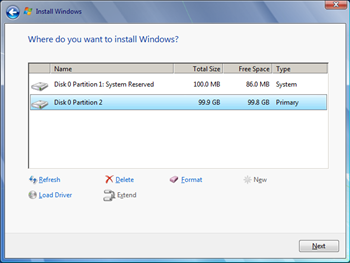

La Volume to capture, selectăm partiția D: pentru că C: este partiția ”system reserved” pe care o crează Windows 7 la instalare.

Îi dăm un nume și descriere imaginii și selectăm Next.

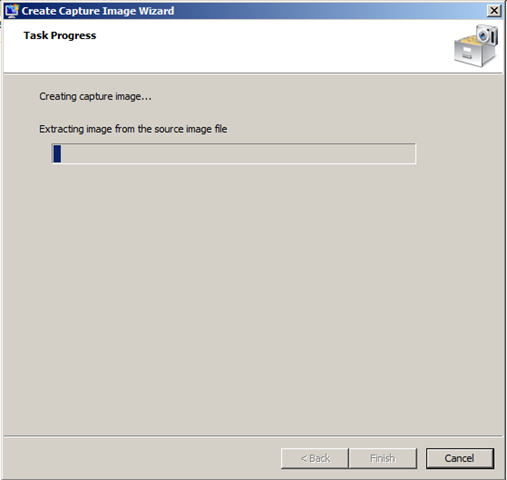

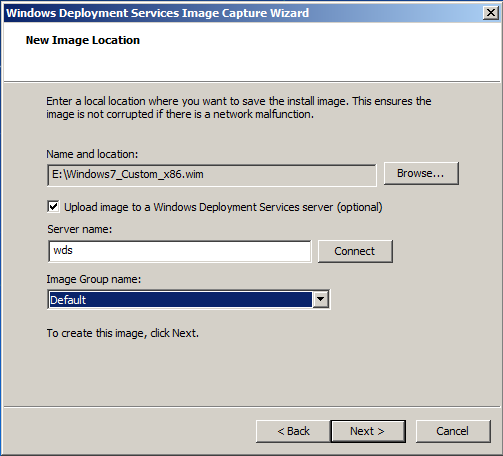

Selectăm locația undw vom salva fișierul WIM. Eu o salvez pe partiția E:

Bifăm Upload image to WDS… pentru a adăuga automat imaginea în consola WDS.

Introducem numele serverului și testăm conexiunea cu butonul Connect.

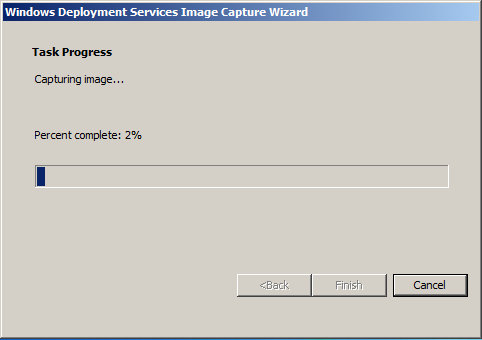

Alegem grupul pe care îl avem creat in WDS și alegem Next pentru a începe captura.

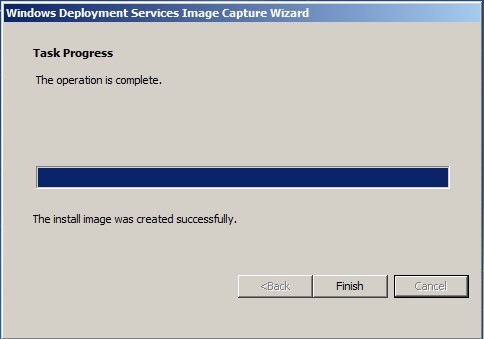

După ce am selectat Finish, putem să creăm o mașină nouă, folosim F12 și alegem Microsoft Windows Setup (x86).

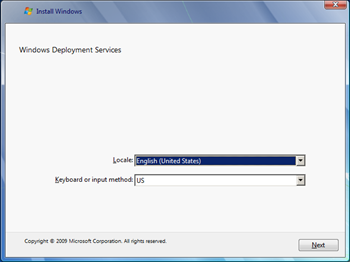

Și mai departe urmează o instalare normală de SO cu WDS.

Alegem imaginea creată la pasul anterior.

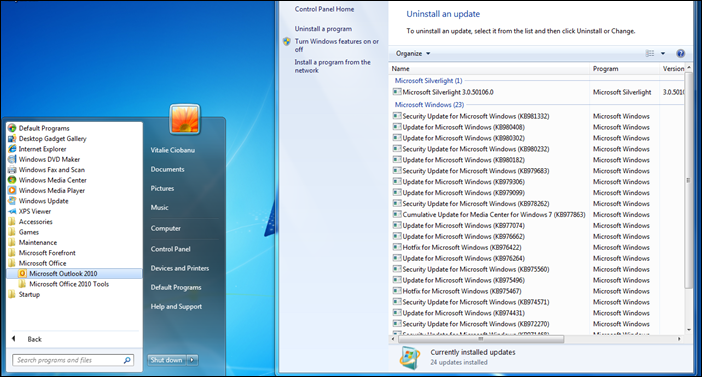

Când instalarea s-a finalizat, confirmăm că avem Outlook 2010 instalat și sistemul este actualizat la zi.

Când mai am timp, o să scriu un articol despre instalarea automată, fără intervenția utilizatorului.

Oldies but goodies – Bahoi – the original YM video

Multi il stim dar merita revazut.

Vezi mai multe din Funny pe 220.ro

PS: nu imi place sa fac reclama cocalarilor, insa e super amuzant.

Bootable Antivirus CDs (Free)

Chiar discutam cu un prieten zilele trecute despre importanta unor tool-uri de scanare antivirus offline. Mi se pare cea mai buna varianta de a devirusa un sistem si pe vremuri era cea mai folosita metoda. Acum parca nimeni nu a mai auzit de asa ceva.

Doar ca nu am auzit noi, insa in realitate mai exista tool-uri pentru asa ceva. Articolul din link-ul de mai jos prezinta cateva tool-uri cunoscute:

http://www.techmixer.com/free-bootable-antivirus-rescue-cds-download-list/

Singura problema cu acest tip de devirusare ar fi ca in unele cazuri va fi nevoie sa faci si un sistem repair dupa. Dar macar stii ca ai devirusat sistemul.

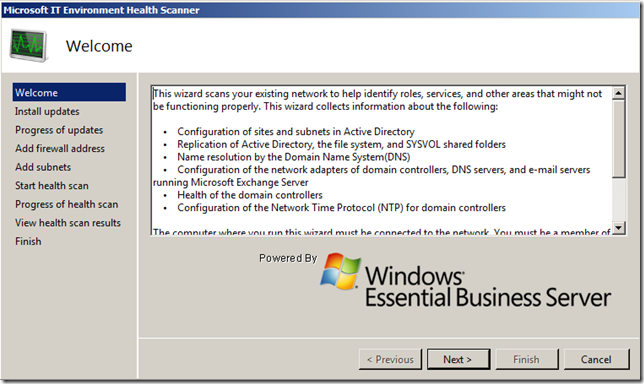

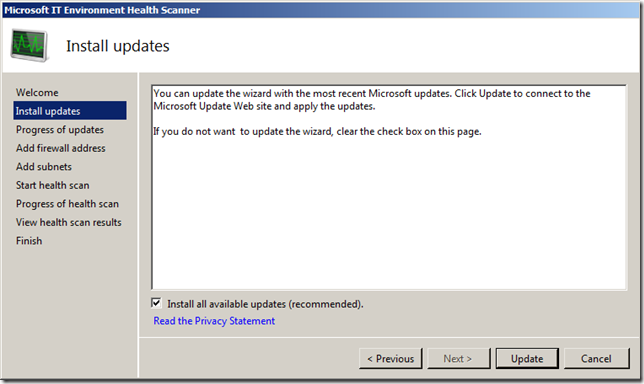

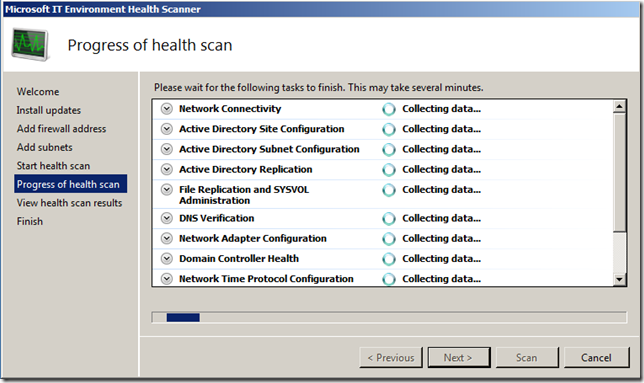

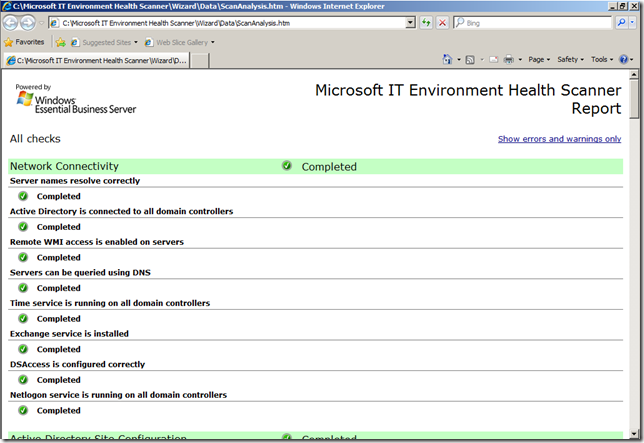

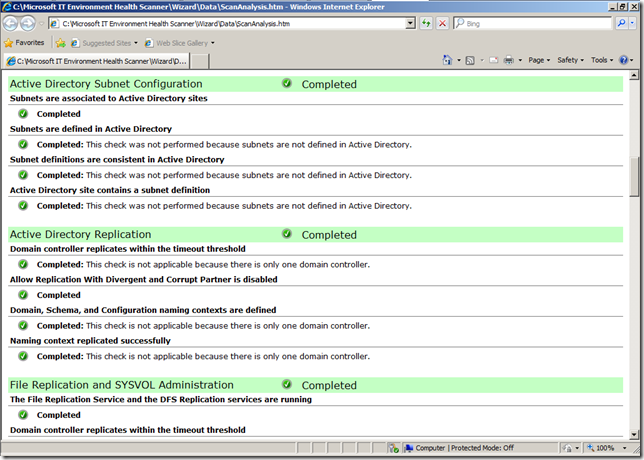

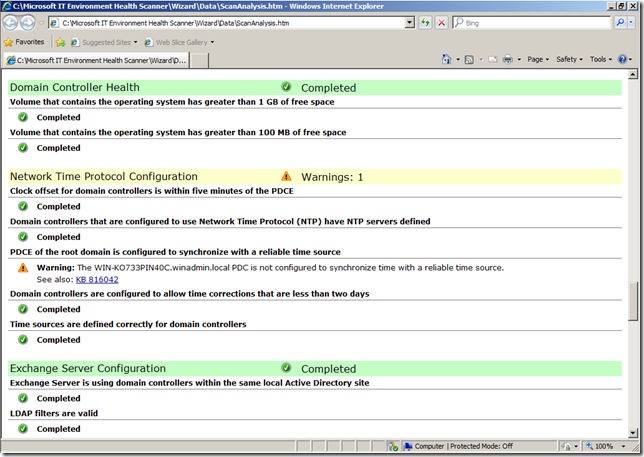

Microsoft IT Environment Health Scanner

Microsoft IT Environment Health Scanner e un tool scos de cei din echipa de EBS care permite scanarea unei infrastructuri mici si poate identifica cele mai uzuale probleme. Il gasiti aici.

Tineti minte ca poate fi rulat si intr-o infrastructura fara EBS. Singurul scenariu in care nu merge este atunci cand domeniul AD e la functional level Windows 2008R2 (dar probabil ca la urmatorul release o sa mearga).

Mai jos aveti cateva imagini cu tool-ul. Comentariile sunt de priosos.

Windows Home Server “Vail”

Vail e noul Windows Home Server bazat pe Windows Server 2008 R2 si e deja disponibil la download pe Connect.

Tot ce va trebuie e un sistem liber cu procesor x64 , 1Gb ram si minim 160gb hdd. Am incercat sa fac un demo de instalare insa fara prea mare success.

Drive Extender-ul nu imi porneste si fara asta e ca si cum nu as avea storage pe server. Am captat eu o serie de screen-uri din instalare si din dashboard, dar de ce sa va chinui cu bucatele cand am vazut ca exista artciole de la autori care au avut success in instalarea de Vail.

Here it is: http://www.mediasmartserver.net/2010/04/26/windows-home-server-vail-overview-and-review/

Diagnostic pe Group Policy Preferences Mapped Drives

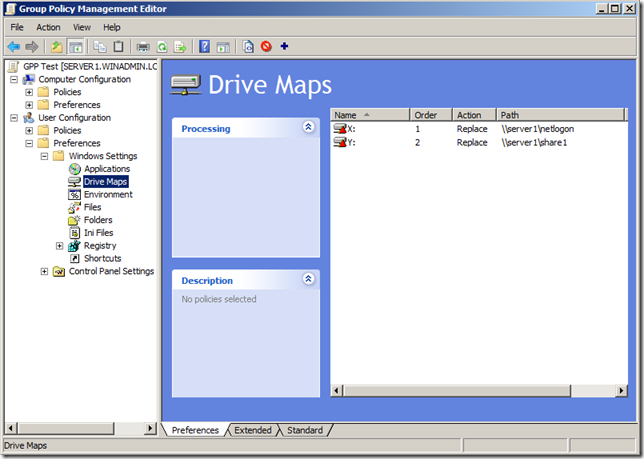

GPP (Group Policy Preferences) incepe sa fie din ce in ce mai folosit si inlocuieste multe din logon scripturi. Am fost inspirat sa scriu acest post ca raspuns al unui thread de pe ITBoard pentru a aduce putina lumina in zona de troubleshooting pe GPP.

De retinut ca userenv.log nu logheaza actiunile specifice GPP, insa poate fi folosit si acesta, deoarece GPP se aplica ca si parte a unui GPO.

Pentru a loga actiunile ce fac parte din aplicarea unui GPP e nevoie sa aplicam un GPO peste client care sa activeze tracing-ul peste o anumita componenta din GPO. De retinut ca se poate face tracing separat pentru fiecare componenta. Pot face tracing numai pentru Scheduled Tasks sau numai pentru Drive Mappings.

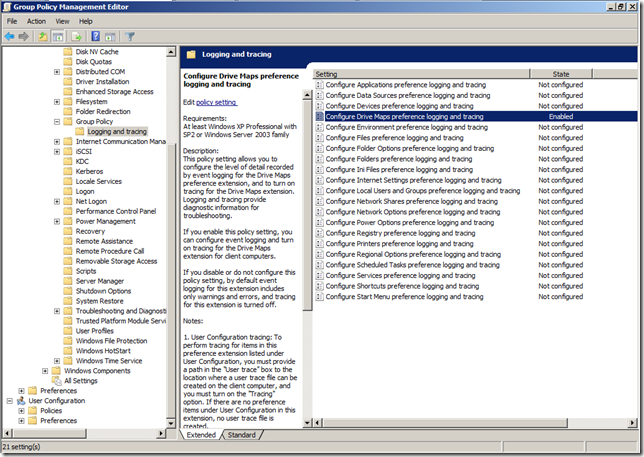

Toate aceste optiuni le gasim in GPO la rubrica Computer Configuration/Policies/Administrative Templates/System/Group Policy/Logging and Tracing.

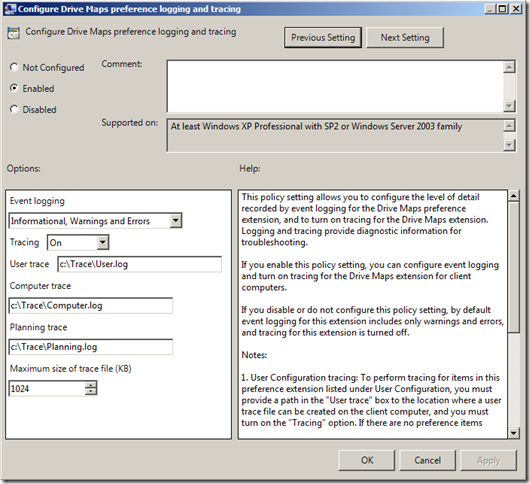

In exemplul meu am activat tracing pentru Drive Mappings.

Ca sa functioneze si sa nu aveti probleme e bine sa specificati calea exacta catre locatia in care sa se salveze log-ul.

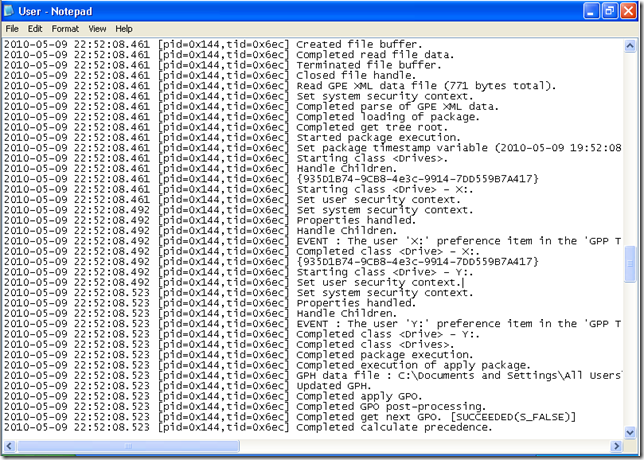

Dupa ce politica a fost aplicata pe client putem vedea cum arata log-ul pentru GPP-ul facut de test.

Dupa cum vedem GPP-ul nostru sa aplica OK.

2010-05-09 22:52:08.492 [pid=0x144,tid=0x6ec] EVENT : The user ‘X:’ preference item in the ‘GPP Test {D68144D1-8065-4D0D-9827-D869A6A5323F}’ Group Policy object applied successfully.

2010-05-09 22:52:08.492 [pid=0x144,tid=0x6ec] Completed class <Drive> – X:.

2010-05-09 22:52:08.492 [pid=0x144,tid=0x6ec] {935D1B74-9CB8-4e3c-9914-7DD559B7A417}

2010-05-09 22:52:08.492 [pid=0x144,tid=0x6ec] Starting class <Drive> – Y:.

2010-05-09 22:52:08.492 [pid=0x144,tid=0x6ec] Set user security context.

2010-05-09 22:52:08.523 [pid=0x144,tid=0x6ec] Set system security context.

2010-05-09 22:52:08.523 [pid=0x144,tid=0x6ec] Properties handled.

2010-05-09 22:52:08.523 [pid=0x144,tid=0x6ec] Handle Children.

2010-05-09 22:52:08.523 [pid=0x144,tid=0x6ec] EVENT : The user ‘Y:’ preference item in the ‘GPP Test {D68144D1-8065-4D0D-9827-D869A6A5323F}’ Group Policy object applied successfully.

2010-05-09 22:52:08.523 [pid=0x144,tid=0x6ec] Completed class <Drive> – Y:.

2010-05-09 22:52:08.523 [pid=0x144,tid=0x6ec] Completed class <Drives>.

2010-05-09 22:52:08.523 [pid=0x144,tid=0x6ec] Completed package execution.

2010-05-09 22:52:08.523 [pid=0x144,tid=0x6ec] Completed execution of apply package.

Pentru un incepator, informatiile din aceste fisiere pot fi foarte criptice, iar in unele cazuri chiar si un avansat o sa aiba probleme in a le citi – in cazul asta apelati la MS Support. Aceste loguri de diagnostic au fost gandite in special pentru cei din support.

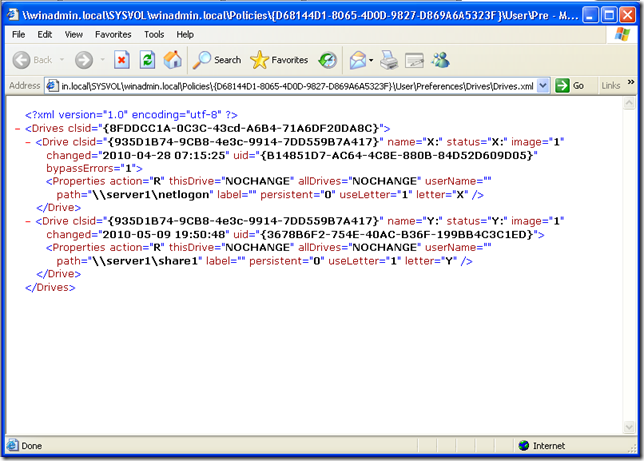

Ce mai putem observa in fisierul de diagnostic, locul in care sunt stocate informatiile de despre mapped drives se afla in acelasi loc in care se afla GPO-ul, mai exact in cazul nostru in:

Fisierul se numeste drives.xml si arata cam asa:

In cazul unui client care nu primeste maparile verificati daca puteti sa accesati acest fisier. Atentie ca la drive mappings nu conteaza daca ai permisiune pe share sau nu, maparea trebuie sa se faca oricum.

Cam atat deocamdata, pentru ca nu am lucrat suficient incat sa ma lovesc de probleme majore cu GPP.

Despre Best Practices

Extras de la http://support.microsoft.com/?kbid=979734

In Windows management, best practices are guidelines that are considered the ideal way, under typical circumstances, to configure a server as defined by experts. Best practice violations, even critical violations, are not necessarily problematic. However, they indicate server configurations that can result in poor performance, poor reliability, unexpected conflicts, increased security risks, or other potential problems.

E o definitie destul de buna si merge aratat sefilor atunci cand nu te suprapui exact peste un best practice. Mai putin ultima fraza. 🙂

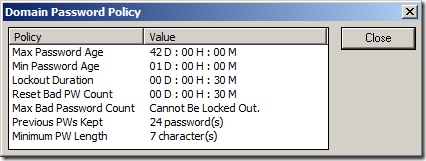

Account lockout tools – Acctinfo.dll & Acctinfo2.dll

Probabil ca ati folosit pana acum Account Lockout Tools sau daca nu, macar ati auzit de ele.

Despre gasiti aici:

http://technet.microsoft.com/en-us/library/cc738772(WS.10).aspx

Si download aici:

Parte din acest packet este si Acctinfo.dll care adauga un nou tab in AD Users and Computers destul de folositor pentru taskurile de administrare.

Problema e ca acest dll functioneaza numai pe Windows x86 si cum W2K8 R2 vine numai in versiune x64 nu o sa mai functioneze. Mai nou umbla pe net si versiunea Acctinfo2.dll care mai avea cateva optiuni in plus dar nu era suportata de MS.

Recent am gasit si versiunea x64 a lui Acctinfo2.dll care merge inclusiv pe W2K8 R2. O gasiti aici http://www.activedir.org/ACCTINFO2_64BIT.zip

Pentru prima versiune era nevoie doar sa inregistrezi dll-ul, acum e nevoie de mai multi pasi. Ii gasiti pe toti in documentul din arhiva.

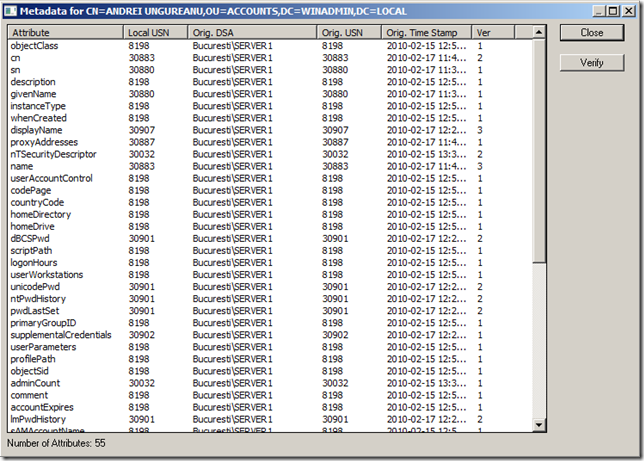

Dupa ce faceti ce scrie acolo tab-ul din ADUC o sa arate cam asa:

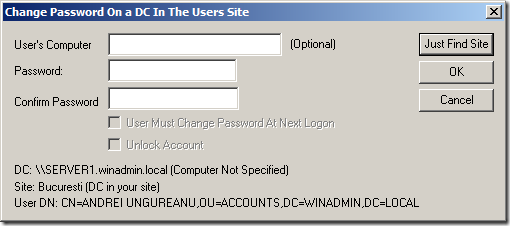

Optiunea Most Recent Logon iti arata serverul care a autentificat ultima data acel cont.

Poti vedea si replication metadata pentru acel obiect fara a mai fi nevoie de repadmin.

Si pe baza lui lastlogon poti afla site-ul in care se afla utilizatorul si ii poti schimba parola chiar in acel site.

Nota: Acctinfo2.dll nu este suportat de MS. Nu numai ca nu e suportat, MS nu a publicat niciodata oficial acest dll. So use it on your own risk.

Spor!

Andrei.

Cum delegi dreptul de a face unlock la un user account

De multe ori atunci cand delegi permisiuni servicedesk-ului ajungi sa iti pui si problema daca sa delegi dreptul de a face unlock la un cont de utilizator.

In general servicedesk-ul primeste dreptul de a reseta parole pentru ca asta e unul din rolurile lor de baza (trist dar adevarat), nu si unlock, probabil pentru ca nu exista un atribut anume pentru a fi delegat.

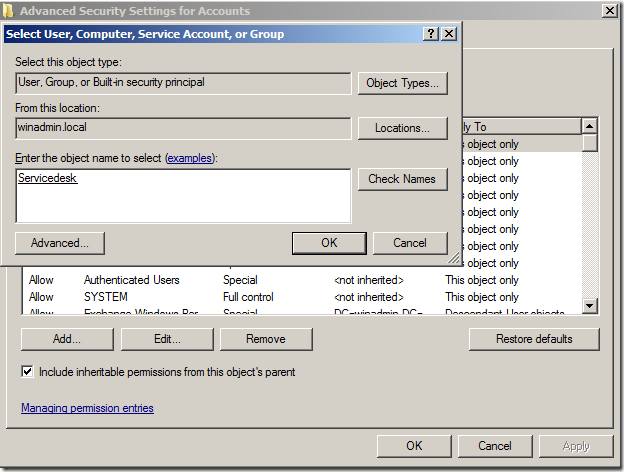

In cazul asta sa explicam cum se face. Prima data trebuie sa avem un grup pentru utilizatorii din servicedesk (intotdeauna delegati folosind grupuri nu user accounts).

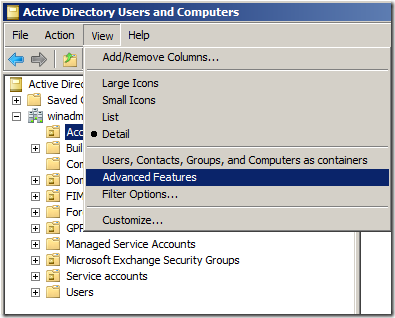

Vom efectua exercitiul folosind consola AD Users & Computers cu toate ca exista si alte metode ceva mai simple, insa nu pentru adminul incepator. Activam Advanced Features:

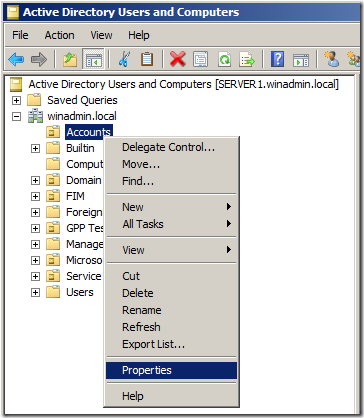

Ne ducem pe containerul peste care vrem sa delegam permisiunile:

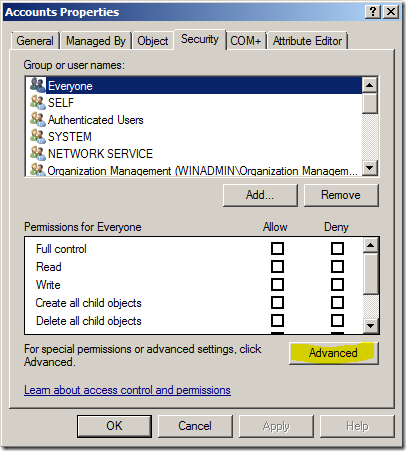

Click pe Add:

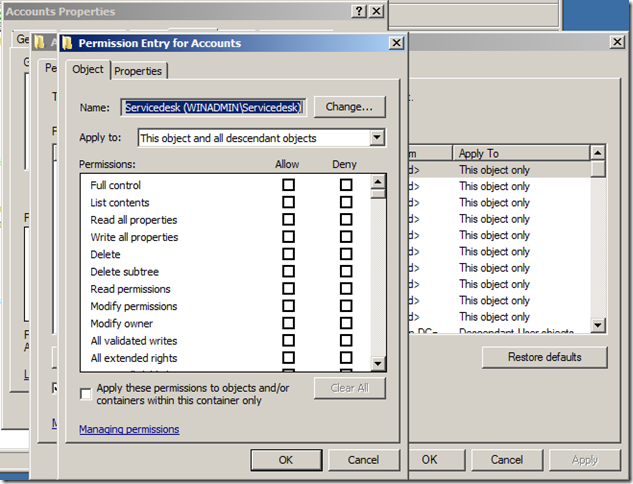

Si de aici incepe delegarea permisiunilor:

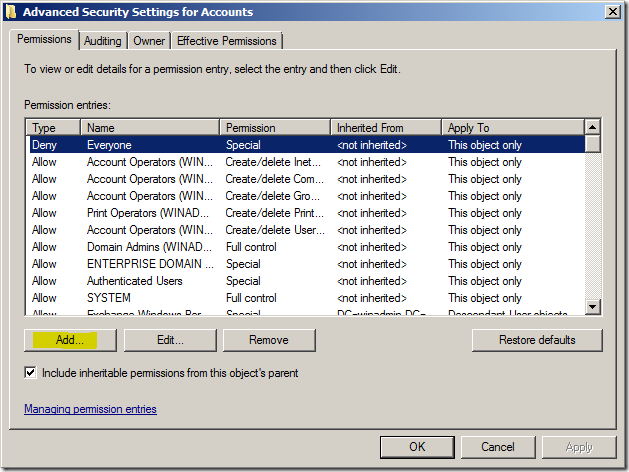

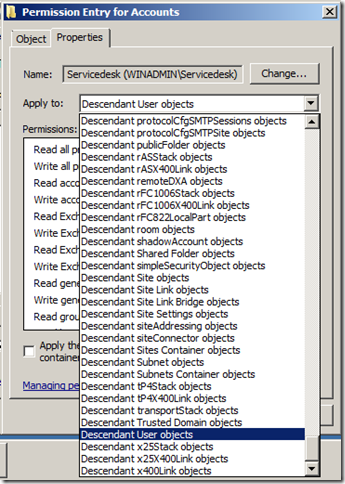

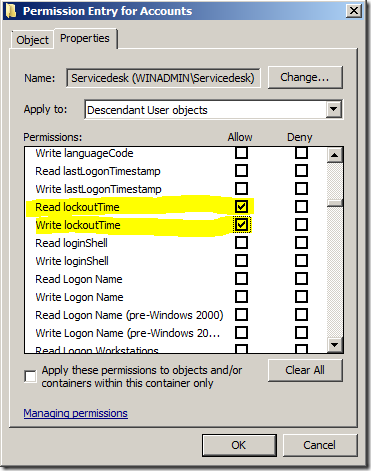

Iar acum dam drepturi peste atributul lockoutTime:

Din acest moment membrii grupului Servicedesk vor avea dreptul sa faca unlock pe conturile aflate in OU-ul peste care am efectuat delegarea.

Simplu, nu? O sa revin si cu alte taskuri din categoria delegari.